Der Wert der Logdateien

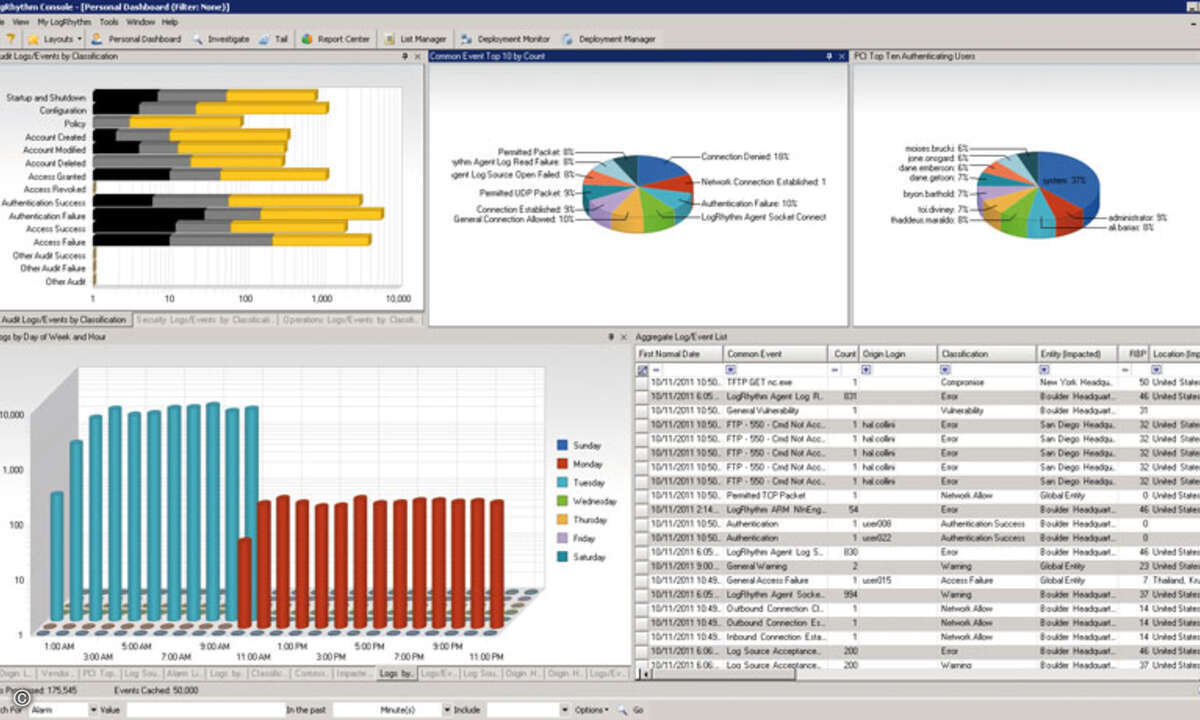

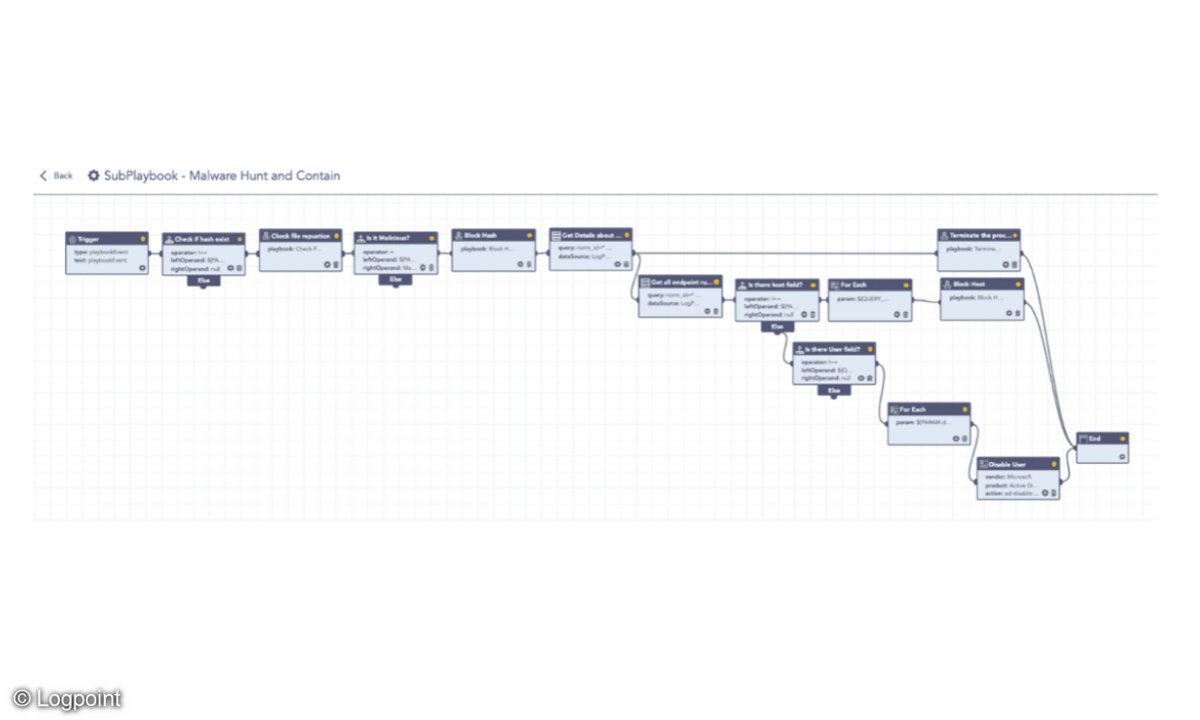

Die meisten IT-Systeme liefern ausreichend Daten, um damit die Sicherheit zu verbessern. Die Kunst dabei ist es, die wichtige Information daraus zu extrahieren, etwa durch intelligente Korrelationen. Das SIEM-Tool von Logrhythm soll diese Aufgabe unter anderem mit einer Big-Data-Analayse meistern.Sicherheitsgefahren für Unternehmen nehmen immer komplexere Formen an. Sie sind auf bestimmte Ziele ausgerichtet und mehrstufig aufgebaut (Advanced Persistent Threats). Punktuelle Sicherheitslösungen wie Antivirus, Intrusion Detection oder Firewalls schützen lediglich gegen gewisse Aspekte dieser Bedrohungen. Ohne eine Korrelation und Analyse von vielen, unter Umständen aufschlussreichen Daten aus unterschiedlichen Quellen lassen sich diese ausgeklügelten Angriffe nicht abwehren - in diesem Punkt sind sich die Analysten etwa von Gartner und auch Quocirca einig. Zu den Quellen, aus denen Aufklärungsdaten kommen könnten, gehören die Logdateien von Routern, Servern und sonstigen Endpunkten im Netzwerk, Informationen über die implementierten IT-Systeme, Daten zu den Anwendern und ihren Rechten und andere kontextabhängige Informationen. Für die erforderliche Datensammlung, -aufbereitung und -verarbeitung und bietet sich der Ansatz eines SIEM (Security Information and Event Management) an, dessen Einführung allerdings im Ruf stand, sehr komplexe Projektanforderungen mit sich zu bringen. Kamen diese Programme früher hauptsächlich zum Einsatz, um der Compliance Genüge zu tun, so wächst heute das Interesse der IT-Sicherheitsverantwortlichen daran. Viele der großen Anbieter haben auf die Nachfrage reagiert und passende Technik hinzugekauft, etwa IBM mit Q1 Labs, HP mit Arcsight oder McAfee mit Nitrosecurity. Daneben aber konnten sich auch "reine" SIEM-Anbieter etablieren. Logrhythm etwa hält die gleichnamige Plattform, die SIEM-Fähigkeiten mit einem Log-Management, Dateiintegritätsüberwachung und Monitoring der Host-Aktivitäten kombiniert, für eine geeignete Abwehrtechnik gegen die n