Herausforderung OT-Sicherheit meistern

Eine Reihe von Unternehmen sieht sich mit NIS-2 erstmals erhöhten Anforderungen gegenüber, für die sie bis Oktober 2024 Vorkehrungen treffen müssen. Doch wie können sie organisatorische Rahmenbedingungen für die Zusammenarbeit zwischen Geschäftsführung, IT- und OT-Sicherheitsingenieuren schaffen?

Der Artikel liefert unter anderem Antworten auf folgende Fragen:

- Was ist NIS-2 und wie betrifft es Unternehmen?

- Welche Verpflichtungen haben Führungskräfte laut NIS-2?

- Wie beeinflusst NIS-2 die Betriebstechnologie (OT)?

- Welche Herausforderungen ergeben sich auf organisatorischer Ebene?

- Wie können Führungskräfte Sicherheitsrisiken beurteilen?

- Was ist Red Teaming und wie kann es die OT-Sicherheit verbessern?

- Welche Kontrollverfahren können zur Verbesserung der OT-Sicherheit eingerichtet werden?

- Warum ist der Schutz von Identitätssystemen wichtig für OT-Sicherheit?

- Wie trägt NIS-2 zur Stärkung der OT-Resilienz bei?

Die neue EU-Richtlinie für Netzwerke und Informationssysteme NIS-2 erweitert den Geltungsbereich von Cyber-Sicherheitsbestimmungen, indem sie den Begriff kritischer Infrastrukturen um die Kategorien „wesentlicher“ und „wichtiger“ Einrichtungen erweitert und auf neue Branchen ausdehnt. Eine Reihe von Unternehmen sieht sich damit erstmals erhöhten Anforderungen gegenüber, für die sie bis Inkrafttreten im Oktober 2024 geeignete Vorkehrungen treffen müssen. Eine der großen Herausforderungen für von nun an kritische Einrichtungen in Bereichen wie Logistik, Produktion oder Gesundheitswesen ist, das Sicherheitsniveau ihrer Betriebstechnologie (OT) den neuen Standards anzupassen und mit den Maßnahmen der IT-Sicherheit zu verzahnen. Doch wie können Unternehmen organisatorische Rahmenbedingungen für die effektive Zusammenarbeit zwischen Geschäftsführung, IT- und OT-Sicherheitsingenieuren schaffen?

Die Einführung von NIS-2 markiert einen Trend, der sich in Zukunft weiter fortsetzen wird: IT-Sicherheit ist zunehmend eine Angelegenheit der Geschäftsführung. Führungskräfte sind laut Artikel 20 der NIS2-Verordnung dazu verpflichtet, „ausreichende Kenntnisse und Fähigkeiten zur Erkennung und Bewertung von Risiken sowie Managementpraktiken im Bereich der Cybersicherheit und deren Auswirkungen auf die von der Einrichtung erbrachten Dienste zu erwerben.“ Sie müssen an Schulungen teilnehmen und diese ebenfalls ihren Mitarbeitern anbieten. Kommt es zu einem Verstoß, können Führungskräfte unter Umständen persönlich haftbar gemacht werden.

Was das Risikomanagement anbelangt, müssen wesentliche und wichtige Einrichtungen „geeignete und verhältnismäßige technische, operative und organisatorische Maßnahmen ergreifen, um die Risiken für die Sicherheit der Netz- und Informationssysteme, die diese Einrichtungen für ihren Betrieb oder für die Erbringung ihrer Dienste nutzen, zu beherrschen und die Auswirkungen von Sicherheitsvorfällen auf die Empfänger ihrer Dienste und auf andere Dienste zu verhindern oder möglichst gering zu halten.“ Ferner sollen Unternehmen Maßnahmen entwickeln, die „auf einem gefahrenübergreifenden Ansatz beruhen, der darauf abzielt, die Netz- und Informationssysteme und die physische Umwelt dieser Systeme vor Sicherheitsvorfällen zu schützen.“

Anbieter zum Thema

Herausforderungen auf organisatorischer Ebene

Diese Vorgaben wirken sich auch auf Betriebstechnologie aus, da die wachsende Digitalisierung Prozesse geschaffen hat, in denen immer mehr Daten zwischen OT und IT übertragen werden, um beispielsweise eine Leistungsverbesserung zu erzielen oder Geschäftskosten zu optimieren. Das Erfordernis, ein übergreifendes IT-Risikomanagement zu entwickeln, das zentral überwacht werden soll, bringt nun mehrere Verantwortliche mit unterschiedlichen Kompetenzen und Prioritäten an einen Tisch:

- Allen voran die Geschäftsführung, die im Normalfall lediglich oberflächliche Kenntnisse über IT-Sicherheit hat, künftig jedoch haftbar dafür ist, falls in diesem Bereich Schäden durch Sicherheitslücken entstehen. Cyberbedrohungen sind für leitende Angestellte lediglich Teil eines weitaus breiteren Spektrums von Geschäftsrisiken.

- Gefolgt von IT-Sicherheitsverantwortlichen, zu deren Kernaufgaben es gehört, Unternehmensinformationen zu schützen, unbefugten Zugriff auf IT-Systeme zu verhindern und Nutzer vor Angriffen wie Phishing zu schützen.

- Für OT-Ingenieure wiederum, der dritten Partei im Bunde, liegt der Fokus auf Steuerungen und Sensoren, die physikalische Prozesse und Systeme beeinflussen. Daher sind sie mit der Betriebszeit, der physischen Sicherheit und dem Schutz beschäftigt. Cybersicherheit ist ihnen zwar wichtig, aber für OT-Ingenieure ist sie nur ein Risikobereich unter vielen, wie zum Beispiel Sicherheits-, Umwelt- und Leistungsrisiken.

Es ist wohl keineswegs übertrieben, von einer heterogenen Gruppe zu sprechen. Damit alle auf ein gemeinsames Ziel hinarbeiten und an einem Strang ziehen können, müssen alle Beteiligten gewisse Herausforderungen meistern:

- Führungskräfte müssen ein Urteilsvermögen dafür entwickeln, welche Sicherheitsrisiken bestehen, welche Relevanz diese im Ernstfall für den Geschäftsbetrieb haben und inwieweit man diesen mit organisatorischen und technischen Maßnahmen begegnen kann.

- IT-Sicherheitsverantwortliche benötigen einen Überblick, welche Sicherheitslücken im System bestehen, und müssen sowohl Führungskräfte als auch OT-Ingenieure dafür sensibilisieren und von notwendigen Maßnahmen überzeugen.

- Bei OT-Verantwortlichen muss ein Verständnis dafür geschaffen werden, welche Auswirkungen Betriebstechnologie auf die Cybersicherheit haben kann.

Offensichtlich kommt den IT-Sicherheitsverantwortlichen in dieser Gemengelage eine Schlüsselposition zu: Es liegt maßgeblich an ihnen, einen geeigneten übergreifenden Cybersicherheitsansatz zu entwickeln und mit allen Beteiligten abzustimmen.

Maßnahmen für bessere OT-Sicherheit

Es gibt verschiedene Möglichkeiten, die dazu beitragen können, die Kooperation zu fördern und das Risikomanagement für die Zukunft zu optimieren:

- Red Teaming: Mit einer offensiven Sicherheitsübung lassen sich Schwachstellen in OT-Systemen identifizieren. Gleichsam lässt sich damit die Notwendigkeit der Sicherung von Betriebstechnologie veranschaulichen. Da für die Führungsebene technische Details weniger relevant sind, sollte in der gewählten Simulation auch zum Ausdruck kommen, wie sich eine Kompromittierung der OT-Infrastruktur auf den Geschäftsbetrieb des Unternehmens auswirken könnte. Anschließend sollten die Sicherheitsverantwortlichen anhand der zur Verfügung stehenden quantitativen Risikodaten erklären, wie wahrscheinlich eine derartige Kompromittierung ist.

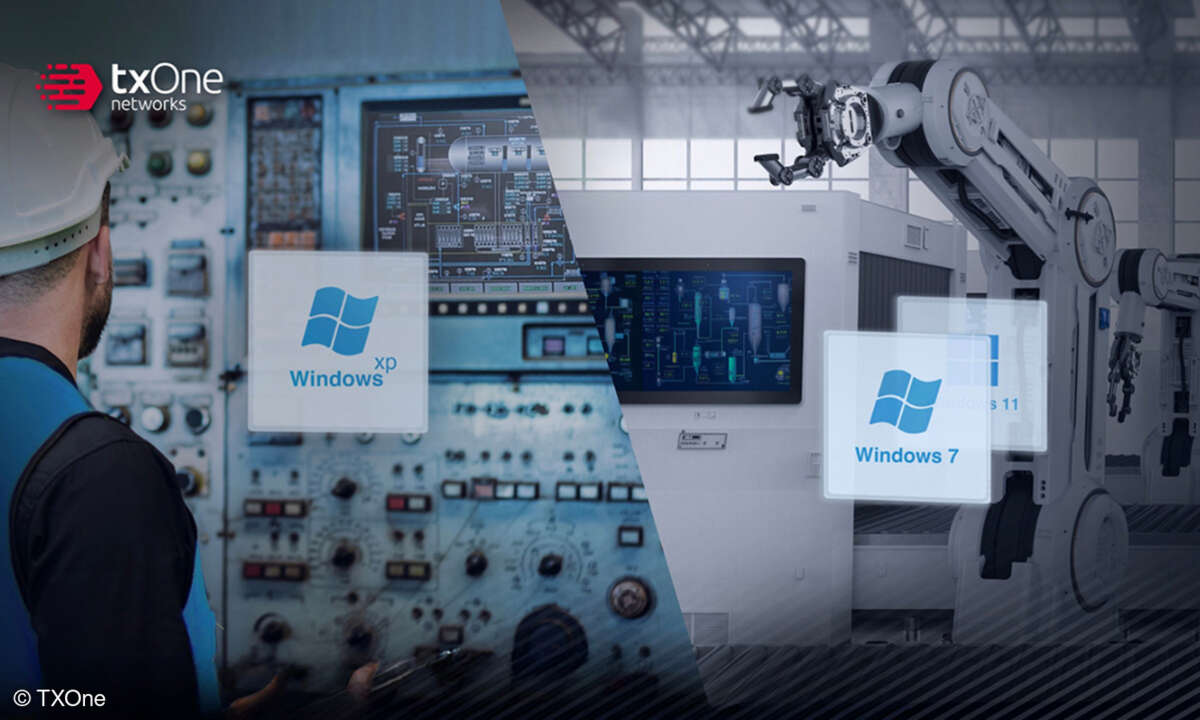

- Entwicklung von geeigneten Kontrollverfahren: Mit den Ergebnissen des Red Teamings können neue Prozesse zur Kontrolle der OT-Sicherheit eingerichtet werden. Dabei kann es vorkommen, dass man gewisse Risiken nicht restlos eliminieren kann. Denn Cybersicherheitskontrollen in der OT unterscheiden sich deutlich von denen in IT-Infrastrukturen. Beispielsweise gestaltet sich die Verfügbarkeit von Sicherheitspatches schwierig. Viele OT-Lösungsanbieter unterstützen die Bereitstellung der neuesten Sicherheitspatches erst, nachdem diese genehmigt wurden, was Wochen dauern kann. Ebenso bedeutet der kontinuierliche Betrieb der Umgebung, dass die einzige Ausfallzeit für die Durchführung von Patches während der Wartungsfenster ist, die Monate oder sogar Jahre entfernt sein können. In diesen Fällen müssen sich Sicherheitsverantwortliche darauf verlegen, Kontrollprozesse einzuführen, die zumindest die Wahrscheinlichkeit verringern, dass eine bestimmte Schwachstelle ausgenutzt wird.

- Schutz von Identitätssystemen: Identitätsinformationen sind wertvoll für Angreifer, um entweder direkt oder über die angeschlossene IT-Infrastruktur auf OT-Systeme zugreifen zu können. Dies macht Identitätssysteme – am gebräuchlichsten ist Active Directory (AD) - zum Herzstück der betrieblichen Resilienz. Daher müssen Unternehmen spezielle Schutzmaßnahmen ergreifen, um ihre AD-Implementierung vor Angriffen schützen.

- Aufbau eines interdisziplinären Kompetenzzentrums für OT-Sicherheit: Die fortlaufende Zusammenarbeit zwischen OT-Engineering- und Cybersicherheits-Teams lässt sich in einem Kompetenzzentrum institutionalisieren. Dieses Zentrum kann zu Beginn intern ausgerichtet sein, lässt sich jedoch um externe Vertreter, beispielsweise Branchen-Sicherheitsexperten oder Vertreter von Aufsichtsbehörden, erweitern. Der Austausch von Informationen und Best Practices in der OT-Sicherheit kann helfen, um Angreifern einen Schritt voraus zu sein, und Brancheninitiativen nach dem Vorbild von ISACs (Information Sharing and Analysis Centers) sind ein hervorragender Ausgangspunkt.

NIS-2 stärkt die OT-Resilienz

Ist die OT-Bedrohungslage mit der von IT-Infrastrukturen vergleichbar? Gegenwärtig kann man diese Frage noch mit einem klaren „nein“ beantworten. Faktoren wie die derzeit international geopolitisch angespannte Lage machen es durchaus wahrscheinlich, dass Betriebstechnologie kritischer Infrastrukturen künftig verstärkt zum Ziel von Cyberangriffen wird. Die Auflagen von NIS-2 und das Entwickeln eines zentralen, unternehmensübergreifenden Sicherheitsansatzes verlangen derzeit zwar starke Veränderungen, kommen jedoch genau zum richtigen Zeitpunkt, um ein ausreichendes Sicherheitsniveau für die Zukunft zu schaffen.