Hohe Anforderungen an VoIP-Sicherheit

Während sich im privaten Bereich die Telefonie über das Internet auf Grund kostenloser Gespräche wachsender Beliebtheit erfreut, ist die Motivation zur Migration auf Voice over IP (VoIP) bei Unternehmen eine andere. Zwar ist auch hier das Sparpotenzial ein treibender Faktor für die Einführung von VoIP-Lösungen. Doch erreichen will man diese eher durch die Zusammenlegung zweier bislang getrennter Infrastrukturen, die Einsparung von Fachpersonal, neue Anwendungen, Prozessoptimierung, eine günstigere TK-Anlagenvernetzung zwischen mehreren Standorten über private IP-Netzwerke sowie per VPN/Internet für die bessere Integration von Telearbeitern.

In den letzten Jahren hat dabei die Sicherheit in der Wahrnehmung von VoIP-Systemen eine eher

untergeordnete Rolle gespielt. Dies ist wohl vorwiegend auf die vergleichsweise geringe Zahl

veröffentlichter Angriffe auf VoIP-Telefoniesysteme zurückzuführen. Doch inzwischen ist bei den

IT-Verantwortlichen das Sicherheitsbewusstsein in Bezug auf IP-Telefonie gewachsen, sodass die

Absicherung einer IP-basierten Telefonieinfrastruktur eindeutig an Stellenwert gewinnt.

Will man die Herausforderungen betrachten, die die Absicherung von VoIP-Verkehr mit sich bringt,

so können diese schnell mehrere hundert Seiten füllen. Eine umfassende Einführung in die

Problematik bietet beispielsweise die "Voipsec Studie zur Sicherheit von Voice over Internet

Protocol" des Bundesamt für Sicherheit in der Informationstechnik und die "Special Publication

800-58" des National Institute of Standards and Technology (NIST) mit dem Titel "Security

Considerations for Voice over IP Systems". Die folgenden Beispiele beschränken sich daher

ausschließlich auf VoIP-Installationen im Intranet, wie sie für Unternehmen heute typisch sind.

Gefahren und Maßnahmen

Da klassische TK-Anlagen meist nur aus wenigen zentralen Komponenten und einer dedizierten

Verkabelung für den Anschluss der Endgeräte bestehen, lässt sich eine herkömmliche TK-Infrastruktur

bereits durch die Installation der TK-Anlage in zugangsgesicherten Räumen vor Abhörmaßnahmen und

Manipulationen weitgehend schützen. IP-basierte Sprachdienste sehen sich hingegen mit sämtlichen

klassischen Angriffen konfrontiert, denen alle IP-basierten Komponenten wie Server, Switches und

Arbeitsplätze heute ausgesetzt sind: das Abhören des Verkehrs an Span-Ports, Routing-Umlenkungen,

Denial-of-Service-Angriffe, Man-in-the-Middle-Attacken und viele mehr. Dazu kommen neue, speziell

auf VoIP-Protokolle abzielende Angriffe wie beispielsweise die Manipulation von

Call-Routing-Tabellen.

Phyische Sicherheit und VLANs

Um eine VoIP-Infrastruktur grundlegend abzusichern, gilt es daher zunächst, alle betroffenen TK-

und LAN-Komponenten zum Schutz vor Manipulationen über lokale Schnittstellen physisch zu sichern,

indem das Unternehmen sie in nur für autorisiertes Personal zugänglichen Räumen aufstellt. Zudem

muss der Administrator dafür sorgen, dass der Standardanwender und dessen Passwort auf allen

Netzwerkgeräten geändert wird. Da es bei Voice over IP mehrere Möglichkeiten zur Anbindung von

Endgeräten an das Datennetz gibt (zum Beispiel PC hinter dem Telefon), können auch

Standardfunktionen auf den Switches zu Sicherheitsrisiken wie beispielsweise VLAN-Hopping führen.

Auch besteht die Möglichkeit, dass ein Mitarbeiter sein Telefon vom Netzwerk trennt und über dessen

Port andere Endgeräte mit dem Netzwerk verbindet, um auf diesem Weg Angriffe zu initiieren.

Um Manipulationen am und über das Netzwerk zu verhindern, gibt es wiederum eine ganze Reihe von

Möglichkeiten. So sollte der Administrator das Sprach- vom Datennetzwerk entweder durch VLANs oder

die Verwendung separater Ports für Sprach- und Datenendgeräte trennen. Des Weiteren empfiehlt sich

eine Härtung der LAN-Komponenten – der Admin könnte zum Beispiel alle Standardkonfigurationen wie

Trunking-Auto-Negotiation ausschalten und alle unbenutzten Ports sperren. Empfehlenswert ist zudem

die Konfiguration von Port-Security und/oder die Verwendung des Standards 802.1X zur

Authentifizierung.

Weitere Herausforderungen gibt es bei der Administration: So lassen sich beispielsweise die

VoIP-Komponenten über verschiedene Protokolle wie Telnet, HTTP, SSH oder HTTPS administrieren.

Einige dieser Protokolle übertragen die Benutzer- und Passwortdaten im Klartext und lassen sich

somit leicht abhören. Gelangt ein Unbefugter in den Besitz dieser Informationen, kann er

beispielsweise Daten auf den VoIP-Komponenten verändern oder abfragen, Richtlinien und

Rufnummernpläne ändern oder Gespräche umleiten. Um eine manipulations- und abhörsichere

Administration der VoIP-TK-Komponenten zu gewährleisten, müssen daher die administrativen

Verbindungen entweder verschlüsselt sein (SSH, HTTPS) oder über einen gesonderten Netzbereich (out

of band) erfolgen.

Aber auch die Endgeräte wie VoIP-Telefone, PCs mit Softphones oder WLAN- Phones sind angreifbar

und müssen in das Sicherheitskonzept einbezogen werden. So kann zum Beispiel die Manipulation der

Konfiguration eines VoIP-Endgeräts durch Einspielen gefälschter Konfigurationen oder veränderter

Firmware zu einer Gefährdung der kompletten VoIP- und Netzwerkinfrastruktur führen. Um dies zu

verhindern, ist es im Rahmen der zentralen Konfiguration der VoIP-Endgeräte notwendig, die

Konfigurationsänderungen wie auch deren Sicherungen nur zentral über eine Applikation an einzelnen

Geräten oder Gerätegruppen vorzunehmen und zuzulassen. Schon diese wenigen Beispiele verdeutlichen,

dass die Absicherung einer VoIP-Infrastruktur deutlich komplexer ist als die einer herkömmlichen

TK-Landschaft. Das bedeutet wiederum, dass Unternehmen zwar Personal bei der TK-Betreuung einsparen

können, gleichzeitig aber massiv in personelle und materielle Ressourcen in der IT-Abteilung

investieren müssen – insbesondere um ihre VoIP-Installation abzusichern.

Hosting oder Remote-Management

Erleichterung kann hier der Einsatz eines spezialisierten Dienstleisters bringen, der die

Betreuung der VoIP-Infrastruktur übernimmt. Dabei gibt es zwei Serviceansätze: So verbleiben beim "

Remote Managed VoIP" die VoIP-Systeme beim Kunden und werden durch den Dienstleister aus der Ferne

administriert, während beim "Hosted VoIP" die Systeme soweit wie möglich ins Rechenzentrum des

Dienstleisters wandern. Durch die enge Verzahnung von VoIP- und LAN-Sicherheit ist ein Outsourcing

der VoIP-Sicherheit allein in den meisten Fällen nicht sinnvoll. Falls dies doch gewünscht ist,

müssen die entsprechenden Servicevereinbarungen wirklich eindeutig geregelt sein.

Die Entscheidung für eine vollständig im Rechenzentrum des Dienstleisters gehostete

VoIP-Infrastruktur bietet sich immer dann an, wenn für die Verbindung von den

Unternehmensstandorten zum Rechen-zentrum ein Redundanzkonzept vorliegt. Denn fiele die Verbindung

zwischen Call-Server im RZ und den IP-Phones beim Kunden komplett aus, so käme die Telefonie dort

zum Erliegen. Der Vorteil einer gehosteten Lösung liegt dabei in der hochverfügbaren und sicheren

Bereitstellung der VoIP-Komponenten durch die Spezialisten des Outsourcers. Das Unternehmen muss

vor Ort lediglich die IP-Telefone installieren, wofür normalerweise kein Fachpersonal nötig ist.

Die Absicherung der LAN-Komponenten vor Ort liegt wahlweise in der Verantwortung des Unternehmens

(nach Vorgaben des Outsourcers) oder beim Dienstleister.

Zentralisierung nicht ohne Nachteile

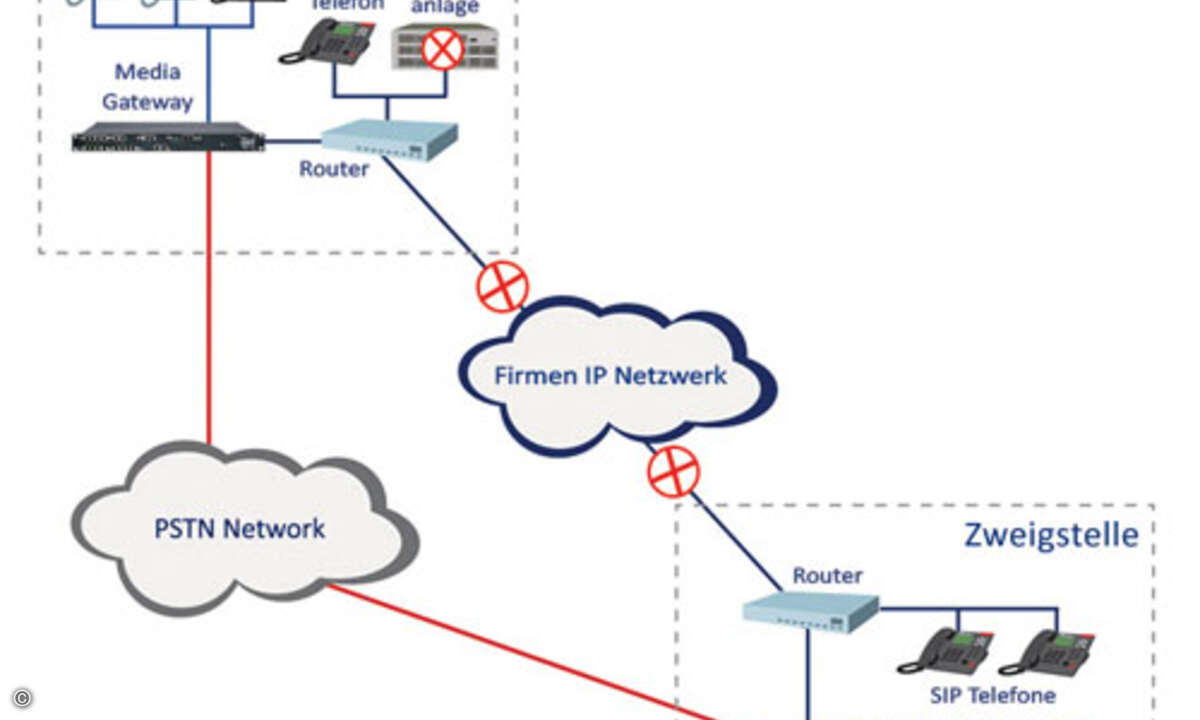

Ein Nachteil der Zentralisierung kann dabei sein, dass der Kunde seinen alten Rufnummernplan

aufgeben muss. Denn bei einem zentralen Media Gateway sind alle Niederlassungen des Kunden nur über

eine Rufnummer aus dem Vorwahlbereich des RZs oder über eine Mehrwertnummer erreichbar, da der

Übergang vom IP- in das Telefonnetz über das Gateway im RZ erfolgt. Dafür spart sich das

Unternehmen wiederum sämtliche Telefonanschlüsse in den Niederlassungen. Stellt dies ein

organisatorisches oder politisches Problem dar, könnte beispielsweise als Kompromiss ein Media

Gateway in die Niederlassungen des Kunden wandern und vom Dienstleister remote administriert

werden, während der Call-Server im sicheren Rechenzentrum verbleibt.

Zertifizierungen bringen Sicherheit

Bei der Wahl des geeigneten Dienstleisters ist es für Unternehmen schwer, aus dem großen Angebot

den richtigen Partner zu finden. Wichtig ist vor allem, dass ein Vertrauensverhältnis zum

Dienstleister vorliegt und dieser die Bedürfnisse seines Kunden versteht – sich sozusagen auf

gleicher Augenhöhe befindet. Neben diesen weichen Faktoren können auch Zertifizierungen der

Dienstleister bei der Auswahl helfen. Den sicheren RZ-Betrieb bescheinigt beispielsweise die "

Trusted Site Infrastructure" der TÜV IT, einer Tochter der TÜV-Nord-Gruppe. Zu den Unternehmen, die

ihre RZs nach diesen Maßstäben bereits zertifiziert haben, gehören beispielsweise der Flughafen

München, Accenture, das IZB Informatikzentrum und Infineon. Eher in der Finanz- und Bankenwelt

verbreitet ist die Zertifizierung "Sicherer IT-Betrieb" des SIZ (Informatikzentrum der

Sparkassenorganisation). ISO/IEC 27001:2005 spezifiziert hingegen die Anforderungen für

Herstellung, Einführung, Betrieb, Überwachung, Wartung und Verbesserung eines dokumentierten

Informationssicherheits-Managementsystems unter Berücksichtigung der Risiken innerhalb der gesamten

Organisation.