VPN verbindet sich flexibel

Die Firebox-Appliances von WatchGuard unterstützen verschiedene VPN-Protokolle für sichere Remote-Zugriffe. Für die Verwaltung der Geräte stehen mehrere Tools zur Verfügung, integrierte Wizards vereinfachen die VPN-Konfiguration. Die Systeme lassen sich zudem über eine Cloudplattform managen.

Der Sicherheitsspezialist WatchGuard bietet mit der Firebox-Familie eine breite Palette an Security-Appliances an, die von Geräten für kleine Zweigstellen bis zu Enterprise-Lösungen reicht. Für kleinere Unternehmen sind die T-Modelle Firebox T15, T35, T55 und T70 gedacht. Die Rackmount-Systeme der M-Serie richten sich an größere Unternehmen und umfassen die Modelle M270 bis M670 sowie die Enterprise-Lösungen M4600 und M5600.

Darüber hinaus stellt WatchGuard die Firebox auch als virtuelle Appliance für den Einsatz in Unternehmensnetzen oder in der Cloud bereit. Abgerundet wird das Portfolio durch WLAN-Access-Points sowie zahlreiche Netzwerk-Sicherheitslösungen inklusive einer Multi-Faktor-Authentifizierung. Durch die im März 2020 angekündigte Übernahme von Panda Security erweitert WatchGuard das Lösungsangebot zudem um Endpoint-Security-Produkte.

Firebox T35

Zur LANline-VPN-Testreihe trat WatchGuard mit zwei Firebox-T35-Geräten an. Wir testeten zunächst die Anbindung von mobilen Mitarbeitern über das Internet per Notebook sowie per Handy mit verschiedenen VPN-Protokollen. Anschließend koppelten wir die externen WAN-Ports der beiden Geräte über einen WAN-Simulator miteinander, um auch die Site-to-Site-VPN-Funktionen zu testen.

Die Firebox T35 verfügt über vier LAN-Ports mit 10/100/1000-GBit/s-Support. Einer der Ports ist für Power-over-Ethernet ausgelegt. Die WAN-Anbindung erfolgt über einen zusätzlichen Port, der sich wahlweise mit einer festen IP-Adresse, für DHCP oder als PPPoE-Port konfigurieren lässt. Optional sind die T35-Geräte auch mit integriertem WLAN-Access-Point sowie in einer Hardware-Ausführung für besonders raue Umgebungen erhältlich.

Für den Remote-Zugriffe von mobilen Mitarbeitern unterstützt die Firebox VPN-Verbindungen mit IKEv2, SSL, IPSec sowie L2TP. Die Branch-Office-Kopplung ist mit IKEv1, IKEv2 oder TLS möglich. Das T35-Modell erlaubt 25 gleichzeitige VPN-Verbindungen für Branch-Office-Verbindungen, Mobile VPN mit IPSec und Mobile VPN mit SSL/L2TP, wobei sich diese drei Techniken mit je 25 Sessions parallel nutzen lassen.

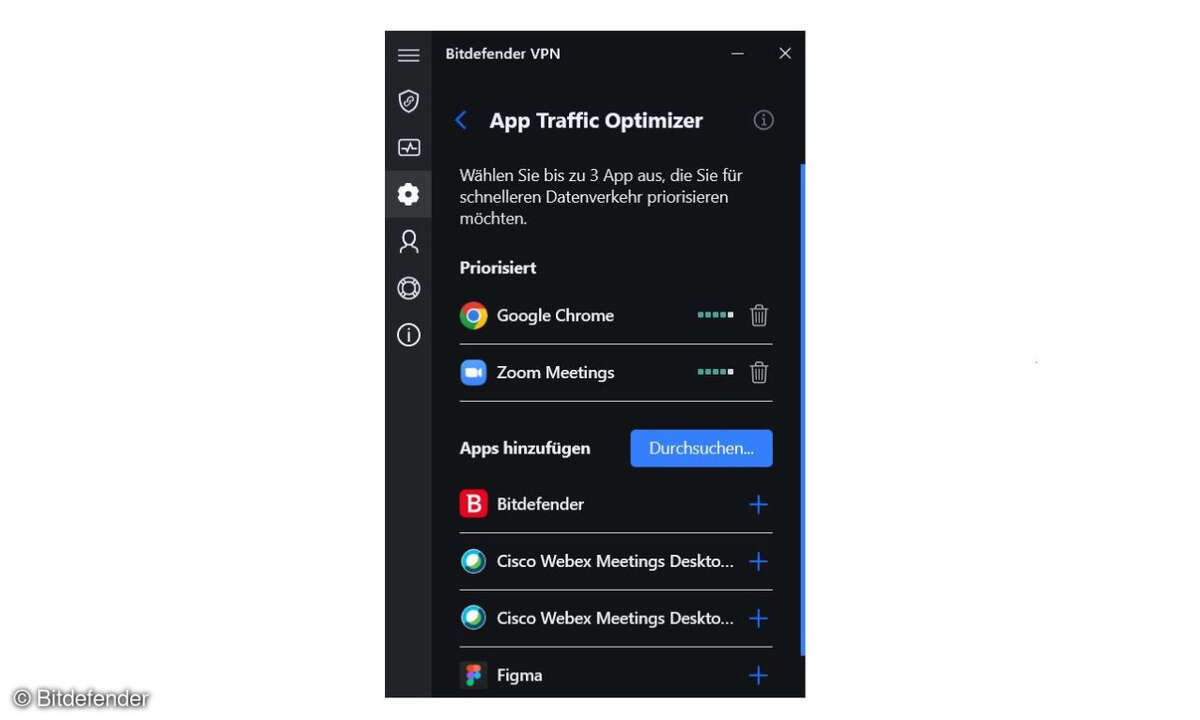

Neben den VPN-Funktionen unterstützen die Firebox-Appliances je nach erworbener Lizenz zusätzliche Funktionen. Das Paket Basic Security erweitert die Standardlizenz um UTM-Dienste (Unified-Threat-Management) wie Antivirus, Anti-Spam, IPS (Intrusion Prevention System) und URL-Filter. Die Total-Security-Lizenz schaltet weitere Features wie APT-Blocker mit Sandbox-Funktion (Advanced Persistent Threats), Threat Detection and Response oder Mobile Security frei. Auch Traffic-Management mit Per-User-Quotas, Netflow-Support sowie Multi-WAN und SD-WAN sind in diesem Feature-Set enthalten.

Die Lieferung der Firebox-Geräte erfolgt ohne integriertes DSL-Modem, sodass für die Internetanbindung ein externes DSL-Modem erforderlich ist. Für eine redundante WAN-Anbindung lässt sich über einen der zwei USB-Ports ein externes 3G/ 4G-Mobilfunkmodem anschließen, dessen Aktivierung automatisch erfolgt, wenn die primäre WAN-Verbindung ausfällt.

Schnelle Inbetriebnahme

Die Firebox T35 verfügt über einen DHCP-Server, der standardmäßig aktiv ist. Sobald der Administrator ein Notebook oder einen PC mit einem LAN-Port der Box verbindet, erhält der Rechner automatisch eine IP-Adresse aus dem werkseitig eingestellten Netz 10.0.1.0/24. Anschließend ist über die Adresse https://10.0.1.1:8080 der Zugriff auf die Management-Oberfläche per Web-Browser möglich.

Beim ersten Login startet automatisch ein Setup-Assistent, der den Anwender Schritt für Schritt durch die Basiskonfiguration leitet.

Für die Internetanbindung nutzten wir einen 50/10-MBit/s-DSL-Anschluss von 1&1 mit einer FritzBox 7412. Die FritzBox hatten wir als DSL-Modem umkonfiguriert, damit die T35-Firebox über die von 1&1 bereitgestellte dynamische IPv4-Adresse in Verbindung mit Dynamic DNS (DynDNS) von außen erreichbar ist.

Im Setup-Wizard wählten wir beim externen WAN-Interface PPPoE als Verbindungstyp und gaben die 1&1-Kennung und das zugehörige Passwort ein. Anschließend konnte die T35-Appliance über das FritzBox-DLS-Modem erfolgreich eine Internetverbindung herstellen und die 1&1-DNS-Server für die externe Namens-auflösung nutzen.

Um den Lizenz-Key für eine Firebox zu aktivieren, muss die Registrierung eines neuen Geräts bei WatchGuard erfolgen. Die Registrierung lässt sich online über die Internetanbindung durchführen oder offline, indem der Lizenz-Key auf der WatchGuard-Website erzeugt und in eine Textdatei kopiert wird. Dieser Key lässt sich anschließend über die Firebox-Web-Oberfläche importieren. Welche Funktionen die aktivierte Lizenz umfasst, ist in der Konsole unter dem Menüpunkt System/Feature Key zu sehen.

Die zwei T35-Geräte ließen sich problemlos mit den für das LANline-Testnetz erforderlichen Parametern in Betrieb nehmen. Bevor wir mit den Tests begannen, aktualisierten wir das WatchGuard Fireware OS von Version 12.4.1 auf die zum Zeitpunkt des Tests verfügbare Version 12.5.3. Das über die Web-Oberfläche der jeweiligen Box durchgeführte Update verlief fehlerfrei.

Anbieter zum Thema

Mehrere Management-Werkzeuge

Die Konfiguration der Firebox-Systeme erfolgt wahlweise über die Web-Oberfläche Fireware Web UI oder über das Tool Policy Manager, dessen Installation auf einem Windows-Rechner erfolgt. Außerdem steht ein Command Line Interface zur Verfügung, um Aufgaben skriptgesteuert auszuführen. Da sich nahezu alle Konfigurationsarbeiten über das Web UI erledigen lassen, verwendeten wir während der Tests dieses Tool. Es ist übersichtlich gestaltet und ermöglicht am linken Fensterrand über ein zweistufiges Auswahlmenü den schnellen Zugriff auf alle Funktionen. Der Policy Manager hat den Vorteil, dass die damit erstellten Konfigurationen in einer Richtliniendatei gespeichert werden, die sich anschließend auf mehrere Geräte ausrollen lässt.

Für größere Umgebungen bietet WatchGuard mit seinem Management Server (WMS) zudem eine Software für die zentrale Verwaltung einer größeren Zahl an Firebox-Appliances an. WMS kann unter anderem über Richtlinien sicherstellen, dass alle Geräte dieselbe Konfiguration aufweisen. Auch Firmware-Updates lassen sich mit WSM von zentraler Stelle aus verteilen. Für eine zentrale Auswertung von Firebox-Logs und für die Erstellung von Reports zu Systemkonfigurationen und Leistungskennzahlen stellt WatchGuard die Software Dimension bereit.

Auf der WatchGuard-Website stehen für registrierte Kunden viele hilfreiche Dokumentationen zu Einzelthemen inklusive Schritt-für-Schritt-Anleitungen und Kurzvideos zur Verfügung. Ein zentrales Administrationshandbuch, das alle Konfigurationsmöglichkeiten beschreibt, ist jedoch bislang nicht verfügbar.

Mit WatchGuard Cloud bietet der Security-Spezialist eine weitere Option, um Firebox-Appliances vom Internet aus zu überwachen. Die Aktivierung der Cloudintegration geschieht in zwei Schritten zunächst auf der WatchGuard-Website und dann auf dem Firebox-Gerät. Anschließend konnten wir vom Internet aus über die WatchGuard-Cloud auf unsere Firebox zugreifen. Die Cloudoberfläche stellt den aktuellen Zustand der Systeme grafisch dar und ermöglicht den Zugriff auf wichtige Log-Dateien und Alarmmeldungen. Mit der Rapid-Deploy-Funktion lassen sich zudem Konfigurationsdateien auf neu hinzugefügte Geräte ausrollen. Der Administrator kann die Firebox auch von der Cloud aus rebooten, was im Test problemlos funktionierte.

Mobile VPNs einrichten

Um über das Internet per VPN auf das erste T35-Gerät und das dahinter liegende lokale LANline-Testnetz zugreifen zu können, konfigurierten wir über das Web-UI zunächst die DynDNS-Funktion der Firebox. Für die LANline-Testreihe hatten wir uns bei dyndns.org 30 DNS-Einträge besorgt, um externe Zugriffe auf die VPN-Gateways zu ermöglichen.

Das Menü für die DynDNS-Konfiguration findet sich in der linken Auswahlleiste unter Network. Wir wählten hier Dyn.com als Provider und gaben den Benutzer, das Passwort sowie einen DynDNS-Namen ein, den wir zuvor in unserem Dyn.com-Account konfiguriert hatten. Damit war sichergestellt, dass die Firebox unter diesem DNS-Namen permanent über das Internet erreichbar ist.

Die Firebox-Systeme unterstützen für den Zugriff von mobilen Mitarbeitern mehrere VPN-Protokolle. Der Administrator kann VPN-Tunnel mit IKEv1, SSL, IPSec und L2TP konfigurieren. WatchGuard bietet mit dem Tool AuthPoint auch eine Zwei-Faktor-Authentifizierung an, die über ein spezielles Gateway-System erfolgt. In Windows-Umgebungen lassen sich VPN-Logins über Microsoft Active Directory und den Network-Policy-Server authentifizieren. Die Unterstützung von RADIUS- und LDAP-Lösungen ist ebenfalls gegeben. Für den LANline-Test nutzten wir die lokale User-Datenbank der Firebox-Systeme, in der wir die benötigten Benutzer anlegten.

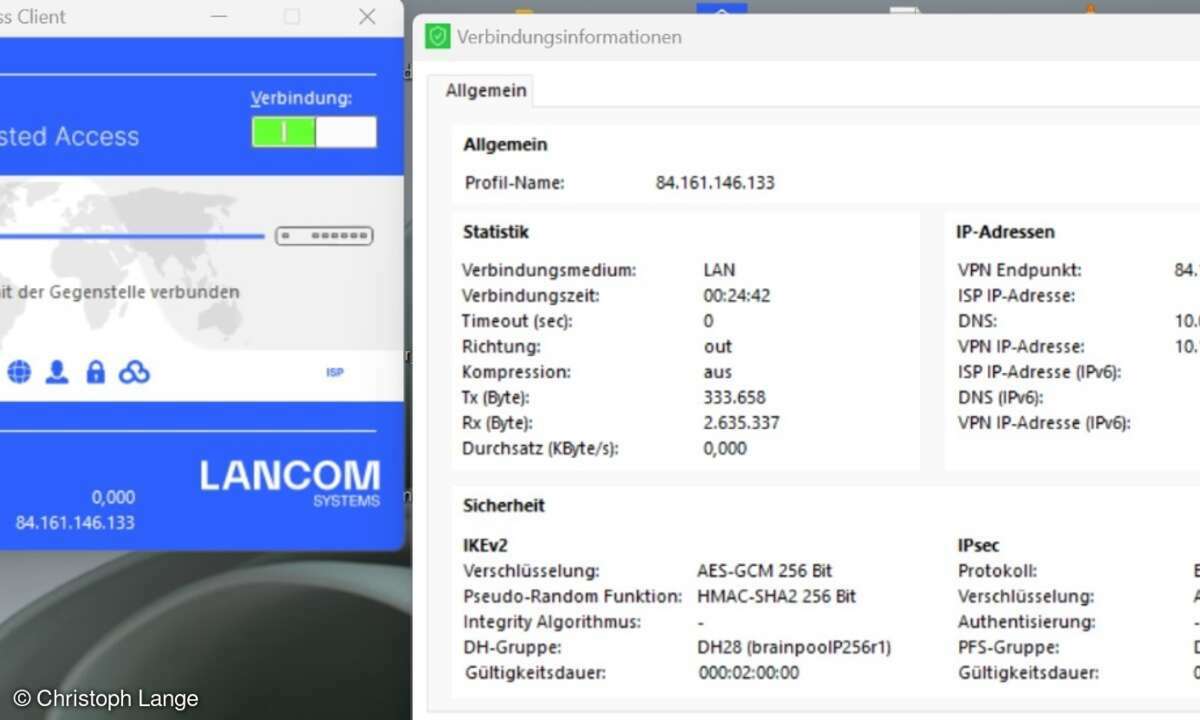

Das Firebox Web UI und der Policy Manager stellen für die VPN-Konfiguration eine ganze Reihe Setup-Assistenten bereit. Wir haben mit dem Wizard auf einem T35-Gerät zunächst ein neues IKEv2-VPN eingerichtet. Anschließend luden wir die dafür erforderlichen Client-Konfigurationsdateien auf ein Windows-10-Notebook herunter. Dort starteten wir per Doppelklick auf die Datei IKEv2.bat die automatische Konfiguration. Das Skript installierte auf dem Rechner das WatchGuard-Root-Zertifikat und erstellte einen neuen Windows-VPN-Adapter mit den passenden IKEv2-Settings. Sobald dies abgeschlossen war, konnten wir über das Internet eine VPN-Verbindung zur Firebox aufbauen und uns per RDP (Remote Desktop Protocol) mit einem Windows-PC im LANline-Testnetz verbinden.

WatchGuard stellt die Konfigurationsskripte auch für Windows 8.1, macOS und iOS sowie für Android in Verbindung mit dem VPN-Client Strong Swan (Sswan) bereit. Wir installierten auf einem An<discretionary-hyphen>droid-8.0-Handy über den Google Play Store den Sswan-VPN-Client und kopierten dann die zugehörige Konfigurationsdatei auf das Handy. Sobald wir diese Datei in diesen Sswan-Client importiert hatten, ließ sich das Handy über das Mobilfunknetz per VPN mit der Firebox verbinden. Auch auf diesem Weg konnten wir uns mit Hilfe einer RDP-App am Windows-PC im Testnetz anmelden.

Für die Einrichtung eines SSL-VPNs nutzten wir ebenfalls den Setup-Wizard, um die Firebox zu konfigurieren. Dann installierten wir auf dem Test-Notebook den Open-VPN-Client. Um die Verbindung herzustellen, gaben wir im VPN-Anmeldefenster den DynDNS-Namen der Firebox und den zuvor eingerichteten Testbenutzer mit dem zugehörigen Passwort an. Anschließend konnten wir über das Internet per VPN auf die Systeme im LANline-Testnetz zugreifen.

Das IPSec-VPN testeten wir mit dem nativen Android-8.0-Client unseres Handys. Auf der WatchGuard-Website beschreibt eine Schritt-für-Schritt-Anleitung, wie die Konfiguration der Firebox und der VPN-Verbindung auf dem Handy ablaufen muss. Auch dieser Test verlief erfolgreich und wir konnten mit dem Handy über das Mobilfunknetz eine VPN-Verbindung zur Firebox aufbauen. Der IPSec-Client für Windows- und macOS-Rechner basiert auf der VPN-Software von NCP.

Standorte per VPN koppeln

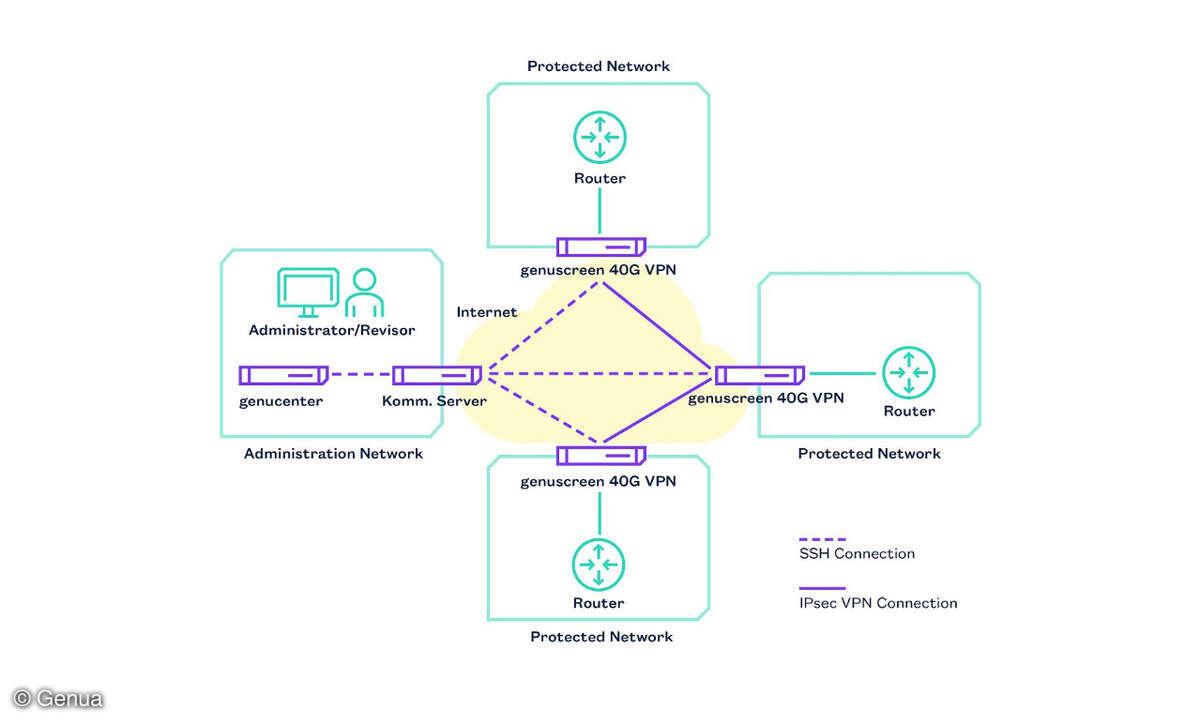

Um die Standort-Kopplung zu testen, verbanden wir die zwei Firebox-Geräte über einen WAN-Simulator miteinander. Zuvor hatten wir die WAN-Ports der beiden Systeme mit unterschiedlichen IP-Netzadressen konfiguriert. Auf der Website von WatchGuard findet sich auch für Site-to-Site-VPNs eine ausführliche Schritt-für-Schritt-Anleitung. Um einen VPN-Tunnel zwischen zwei T35-Appliances herzustellen, muss der Administrator auf jeder Box ein Site-Gateway mit den externen WAN-IP-Adressen und den internen Netzadressen der lokalen und der entfernten Site konfigurieren. In diesem Setup-Dialog erfolgt die Angabe des von beiden Seiten genutzten Schlüssels oder eines Zertifikats sowie die Festlegung des Verschlüsselungsverfahrens. Anschließend fügt der Administrator zu dem neu angelegten Gateway einen VPN-Tunnel hinzu, über den die beiden Systeme verschlüsselt miteinander kommunizieren. Dabei lässt sich festlegen, ob der Verbindungsaufbau nur in eine Richtung oder bidirektional erlaubt ist.

Für den Test wählten wir einen Pre-shared-Key mit IKEv1 und AES-256-Bit-Algorithmus. Beim Tunnel-Setup richtet WatchGuard die für die Kommunikation erforderlichen Routing-Einträge und Firewall-Regeln gleich mit ein. Nachdem wir die Konfiguration auf beiden T35-Boxen abgeschlossen hatten, konnten wir mit dem am Standort A laufenden Notebook und dem am Standort B platzierten PC über den VPN-Tunnel auf das Gerät am jeweils anderen Standort zugreifen. Die Durchführung des Routings zwischen den zwei Standorten war dabei von den beiden T35-VPN-Gateways transparent.

Fazit

Die T35-Firebox-Systeme von Watch<discretionary-hyphen>Guard lassen sich schnell in Betrieb nehmen. Die Setup-Assistenten helfen bei der Basiskonfiguration der Geräte und der Einrichtung der verschiedenen VPN-Verbindungstypen. Das Fireware Web UI ist übersichtlich gestaltet und einfach zu bedienen. Größere Unternehmen können mit dem Policy-Manager-Werkzeug oder der Management-Server-Software ihre VPN-Konfigurationen zentral verwalten und verteilen. Über die WatchGuard-Cloud lassen sich Firebox-Systeme zudem ortsunabhängig überwachen.

Vermisst haben wir lediglich ein zentrales Administratorenhandbuch, das alle Konfigurationsmöglichkeiten beschreibt.

Der Einstiegspreis für die getestete T35 Firebox liegt bei gut 800 Euro. Mit Basic Security Suite kostet das Gerät 1.100 Euro, mit Total Security Suite sind 1.700 Euro fällig. Die genannten Listenpreise beinhalten jeweils ein Jahr Support.