Fünf Tipps zur Reaktion auf die Ransomware Wannacry

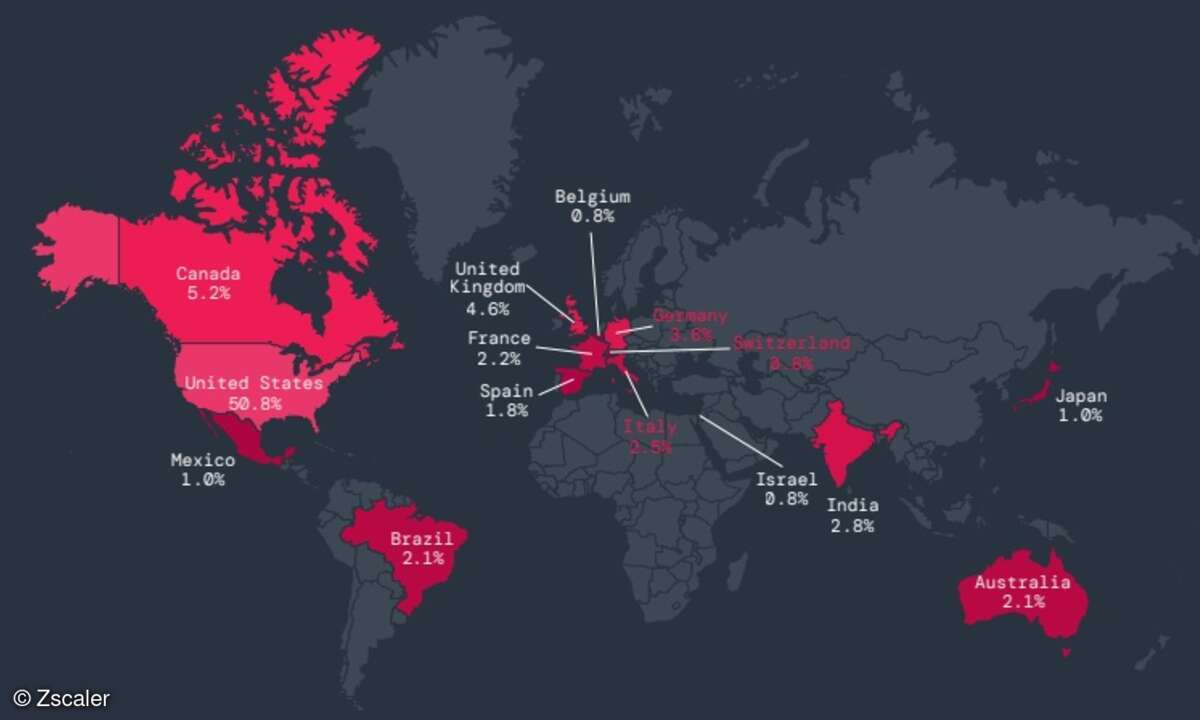

Seit Freitag verbreitet sich die Ransomware Wannacry - auch Wcry oder Wannacrypt genannt - nach Art eines Computerwurms selbsttätig auf Rechnersysteme weltweit. In UK war das Gesundheitswesen (National Health Service, NHS) ein prominentes Ziel, in Deutschland zum Beispiel die Deutsche Bahn, aber auch zahllose Unternehmen und Privatanwender sind betroffen. Security-Spezialist Troy Hunt hat die wichtigsten Fakten zum Ablauf hier zusammengestellt. Der "Ransomworm" nutzt den Eternalblue SMBv2 RCE Exploit (MS17-010), der aus dem NSA-Arsenal stammt und vor wenigen Wochen ans Licht der Öffentlichkeit gekommen ist. Zur Frage, was Unternehmen nun tun sollten, folgt hier ein Gastkommentar von Oliver Keizers, Regional Director DACH bei Fidelis Cybersecurity:

Während der Kern der Berichterstattung heute meist noch das "Wie?" sein wird, möchten wir hiermit das "Was tun?" beantworten:

- Umgehend den Patch MS17-010 (technet.microsoft.com/en-us/library/security/ms17-010.aspx) installieren. Wer noch Windows XP, Windows 8, oder Windows Server 2003 nutzt, findet unter blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/ weitere Informationen.

- Auf der Firewall die TCP-Ports 137, 139 und 445 und UDP-Ports 137 und 138 blockieren, über die die Kommunikation mit den Backend-Services des Schadcodes läuft.

- SMB (Server Message Block) deaktivieren. Folgen Sie den Anleitungen von Microsoft, um SMB zu deaktivieren: support.microsoft.com/en-in/help/2696547/how-to-enable-and-disable-smbv1,-smbv2,-and-smbv3-in-windows-vista,-windows-server-2008,-windows-7,-windows-server-2008-r2,-windows-8,-and-windows-server-2012

- Der Schadcode in der ursprünglichen Version enthielt einen "Kill-Switch" (Notstopp-Schalter) und ließ sich beenden durch eine URL Abfrage auf: www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com. Eine neuere Version benutzt jedoch auch die URL www[.]ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com. Wer einen Proxy im Unternehmen einsetzt, muss sicherstellen, dass diese URLs erreichbar sind oder ein Redirect auf ein eigenes Sink-Hole mit einer validen Antwort auf eine Web-Anfrage einrichten. (Trittbrettfahrer haben mittlerweile auch Versionen ohne diesen Kill-Switch erstellt, sodass dies alleine nicht ausreichend ist.)

- Der Schadcode kommuniziert mit seinen C&C-Servern (Command and Control) über das Tor-Protokoll, welches deshalb am Perimeter unbedingt geblockt werden muss. Bisher bekannte C&C-Server sind

* cwwnhwhlz52ma.onion

* gx7ekbenv2riucmf.onion

* xxlvbrloxvriy2c5.onion

* 57g7spgrzlojinas.onion

* 76jdd2ir2embyv47.onion

Dass unbedingt die jeweiligen Updates für Antivirus- und Anti-Ransomware-Software eingespielt werden müssen, sollte selbstverständlich sein. Auch eine funktionierende Backup-Strategie ist immer eine gute Sache.

Prozesse des Schadcodes lassen sich durch geeignete Tools am Endpunkt erkennen, indem die folgenden vier Erkennungsmerkmale aktiviert werden:

* Shadow Copy: delete

* Persistence: File created in roaming startup folder.

* Behavior: Process executed by cmd.exe /c start

* Behavior: Filename with one character

Ebenso erstellt der Schadcode auf dem Endpunkt Registry-Einträge, über die er erkennbar ist:

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun = " asksche.exe?

HKLMSOFTWAREWanaCrypt0rwd = "?

HKCUControl PanelDesktopWallpaper: "@WanaDecryptor@.bmp?

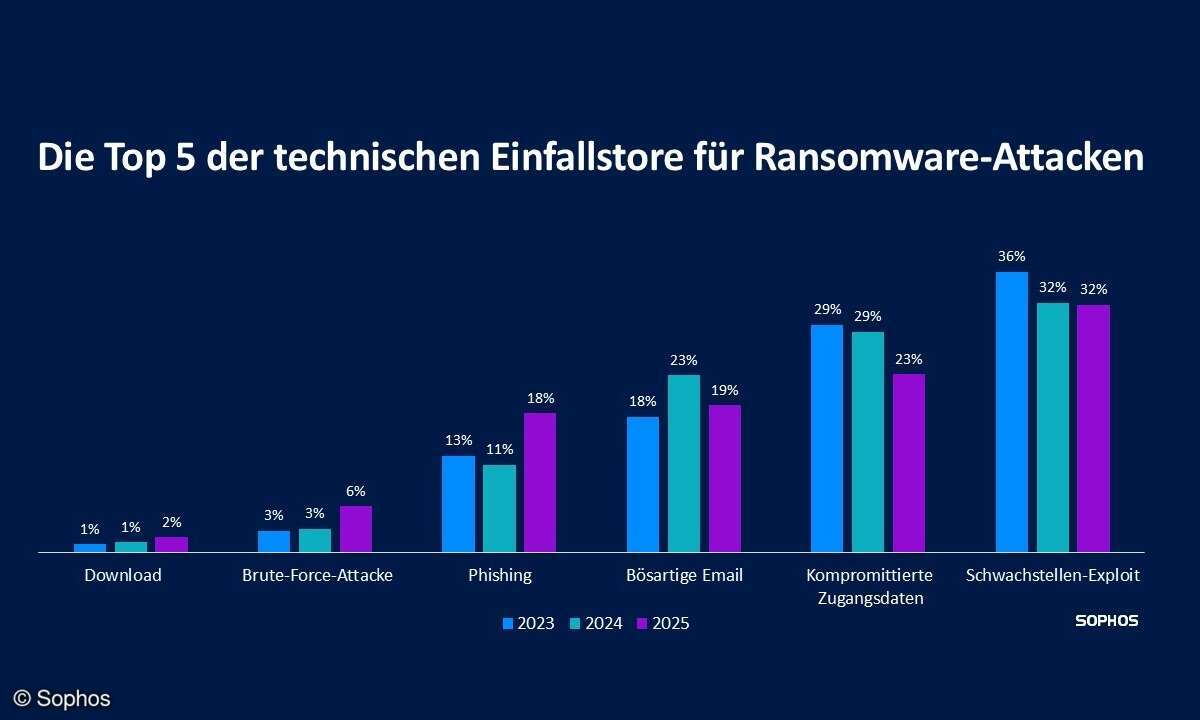

Es ist jedoch zu beachten, dass die Empfehlung, die Ports zu blockieren, nur vor dem SMB-Wurm schützen. Sollten Sie den Schadcode via E-Mail, einen böswilligen Torrent oder andere Angriffsvektoren außerhalb des SMB-Protokolls erhalten haben, so gilt zumindest die Aufforderung des Patches von Microsoft weiterhin und unbedingt.

Fidelis hat für Unternehmen entsprechende Yara-Regeln zur Erkennung verfügbar gemacht, sie sind abrufbar unter der URL raw.githubusercontent.com/felmoltor/rules/5be0f43f2fca0b5ff0e385534da9a94c273c172f/malware/malw_ms17-010_wannacrypt.yar .