Angriffe aus dem Internet der Dinge frühzeitig erkennen

Jede Hardware mit Anschluss an das Internet of Things sendet Daten an die zentrale IT oder – nicht erwünscht – nach außen. Darunter können sich Malware-Code, Hacker-Befehle oder abgeschöpfte Informationen befinden. Network Detection and Response ist deshalb zentraler Teil einer Cyber-Abwehr.

- Warum ist das Internet der Dinge so attraktiv für Hacker?

- Wie lässt sich der Datenverkehr auf Anomalien untersuchen?

- Was ist eine Anomalie?

- Welche Ratschläge sollten IT-Administratoren beachten, um Attacken aus dem IoT abzuwehren?

- Warum ist NDR auch für kleine und mittelständische Unternehmen von Interesse?

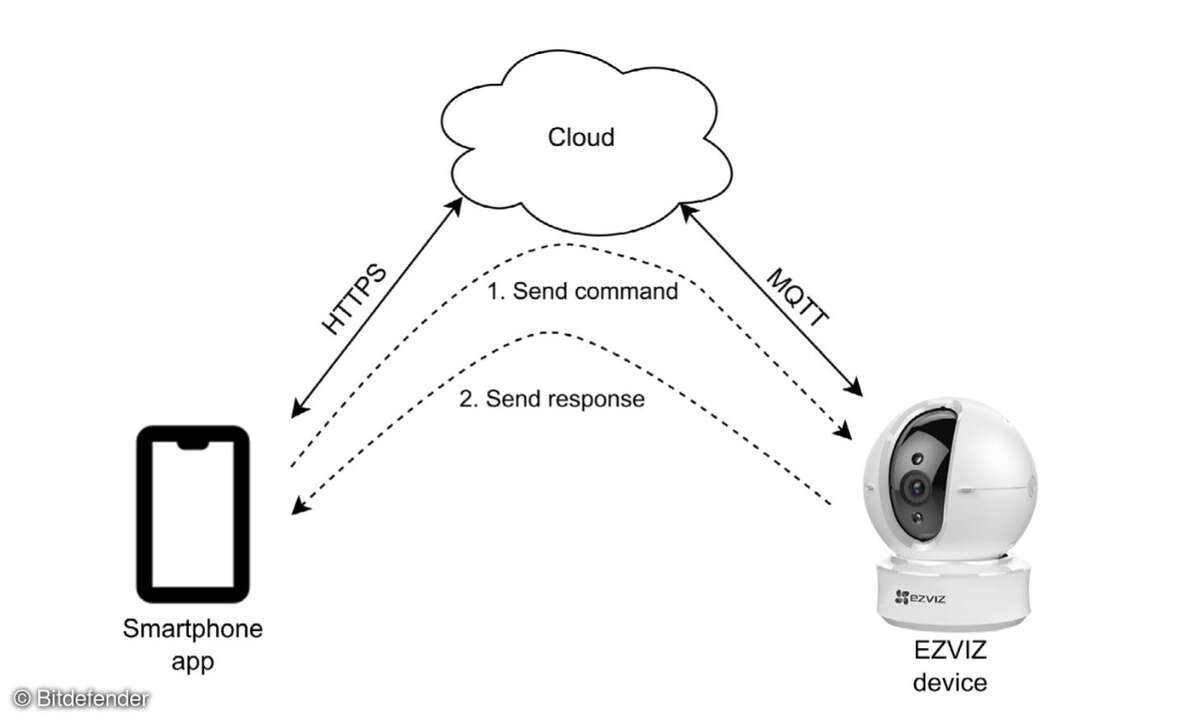

Die Angriffsfläche durch IoT wächst. Laut den Experten von IoT-Analytics1 wird konnektive Hardware im Jahr 2025 über 27 Milliarden Verbindungen knüpfen. Aus verschiedenen Gründen ist das Internet der Dinge aber nicht nur ein weites Feld, sondern zugleich ein attraktives Ziel für Hacker: So kapern Hacker IP-Kameras mit Anschluss ans Unternehmensnetz für Botnetze, über die dann Denial-of-Service-Attacken laufen. Ransomware-Angriffe über Thermostate mögen zurzeit noch eher ein Proof of Concept sein, doch sie sind bereits machbar. Dazu kommen seit der Pandemie die privaten Router oder andere IoT-Geräte im Homeoffice der Mitarbeiter, über die Angreifer in die zentrale IT-Infrastruktur gelangen können. Letztlich stehen auch über kleine Lücken die Türen und Tore für weitreichende Hackeraktivitäten offen.

Anbieter zum Thema

Ein weites und verwundbares Feld

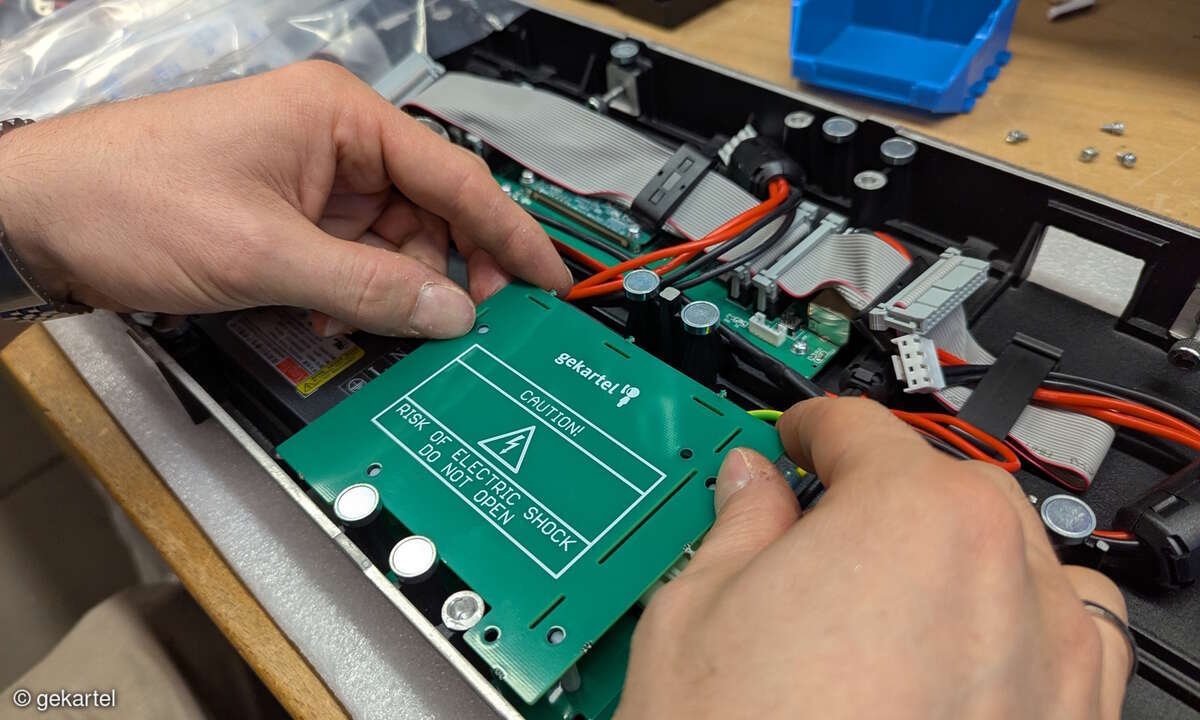

Dass Sensoren und IoT-Hardware eine Schwachstelle der IT-Abwehr sind, hat verschiedene Gründe: Viele Administratoren haben zum Beispiel keinen Überblick, welche Geräte Teil ihres Netzwerks sind. Diese bringen zudem oft von Herstellerseite aus Sicherheitsmängel mit sich: Authentifikationsprozesse, die sich umgehen lassen können, das sprichwörtliche Default-Passwort „1234“ oder unbekannte Accounts, die ein Hersteller anlegt, aber nicht dokumentiert. In der Regel nutzen Unternehmen und Mitarbeiter außerdem die Geräte so lange, wie sie nur irgendwie funktionieren – und damit über die Lebensdauer der Geräte hinaus, die die Anbieter im Blick haben. Unterstützen die Hersteller diese Hardware dann nicht mehr, wird sie zu einer Sicherheitslücke. Ein weiteres Manko ist die fehlende Update-Disziplin.

Datenverkehr auf Anomalien untersuchen

IT-Sicherheitsverantwortliche können sich aber gegen das Ausnutzen der Schwachstellen aus dem Internet der Dinge wappnen, selbst wenn aus Kosten- und Effizienzgründen nicht jeder Router im Homeoffice mit einem Endpunkt-Schutz versehen werden kann. Wer den durch den Austausch von Befehlen zwischen Sensor und Command-and-Control-Server bedingten Datenverkehr oder Seitwärtsbewegungen zu bösartigen Zwecken, die von einem Sensor ausgingen, früh erkennen und abwehren will, benötigt dazu den unmittelbaren Zugriff auf IoT-Geräte.

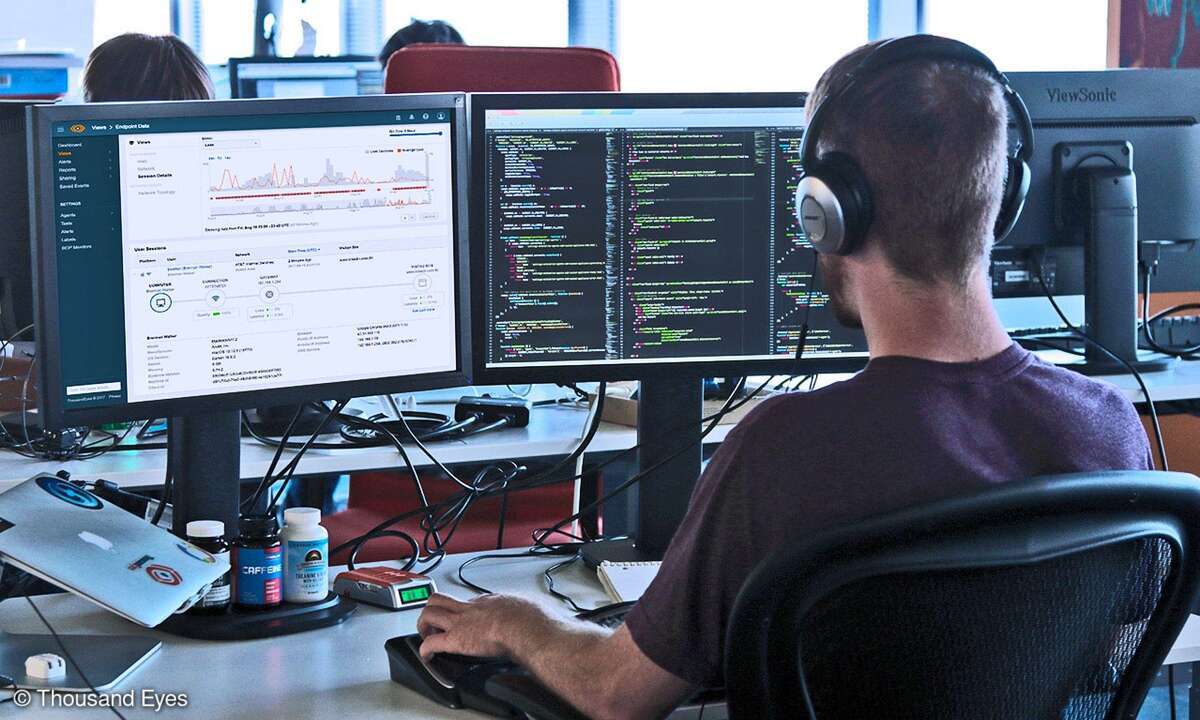

Network Detection and Response (NDR) analysiert den zu erwartenden ein- wie ausgehenden Datenverkehr und definiert ein typisches Modell der legitimen Muster, Daten zu übertragen. Ein Abweichen von diesem Modell löst dann einen Alarm aus. Im Verbund mit weiteren Abwehrtechnologien und einigen Grundsätzen der Abwehr auf Netzwerkebene entstehen aus dem Internet der Dinge keine Risiken.

Haben Geräte eine IP-Adresse und sind ein Teil des Unternehmensnetzes, kann eine Network Detection and Response (NDR) den Datenverkehr der IP-Videokamera, des Sensors in der Produktion oder des intelligenten Türschlosses auswerten. Die Spuren einer anomalen Kommunikation verwalteter IoT-Geräte mit einer IP-Adresse sind dann für NDR sichtbar.

Worin besteht aber eine Anomalie? Sensoren in der Produktion etwa liefern im legitimen Standardbetrieb regelmäßig kleine Pakete an zentrale Systeme und Applikation, erhalten aber so gut wie nie Datenpakete zurück – von einem eventuellen Update abgesehen. Nach außen sind dagegen in der Regel keine Daten zu übertragen. Dies sollte über andere zusätzlich kontrollierte Schnittstellen erfolgen. Ein davon abweichender Sendeverkehr ist verdächtig und als Anomalie recht einfach anhand der Metadaten zu erkennen.

Eine durch Künstliche Intelligenz und Maschinelles Lernen geschulte Analyse des Netzverkehrs durch NDR erkennt solche abweichenden Vorgänge und schlägt Alarm. Zugleich sollten IT-Administratoren folgende Ratschläge befolgen, um Attacken aus dem Internet of Things abzuwehren:

- Unternehmensnetzwerke segmentieren: IoT-Geräte sollten sich zunächst in einem eigenen Gastnetz bewegen. Der Datenverkehr zwischen IoT- und zentralem Netz lässt sich effizient sehen und überwachen.

- Zero Trust als Grundschutz: Administratoren sollten keine Kontaktaufnahme aus dem Netz ungeprüft zulassen. Diese Zugangskontrolle verhindert zudem einen Wildwuchs von IoT-Hardware mit Zugriff aufs Netzwerk. Denn dadurch wird jede Hardware sichtbar, sobald ihre Nutzer Kontakt zum Netz suchen.

- Virtuelles Patchen löscht Sicherheitsprobleme nicht aktualisierbarer oder verwaltbarer IoT-Geräte auf Application-Firewall-Ebene.

- Sofortmaßnahmen festlegen: Ein anomaler Datenverkehr muss Abwehrmaßnahmen durch Firewalls, Antivirus, Endpoint Detection and Response oder Identitätsmanagement auslösen. Das Blocken von Systemen, Netzsegmenten oder ein automatisches Snapshot Backup können Schaden vorbeugend verhindern.

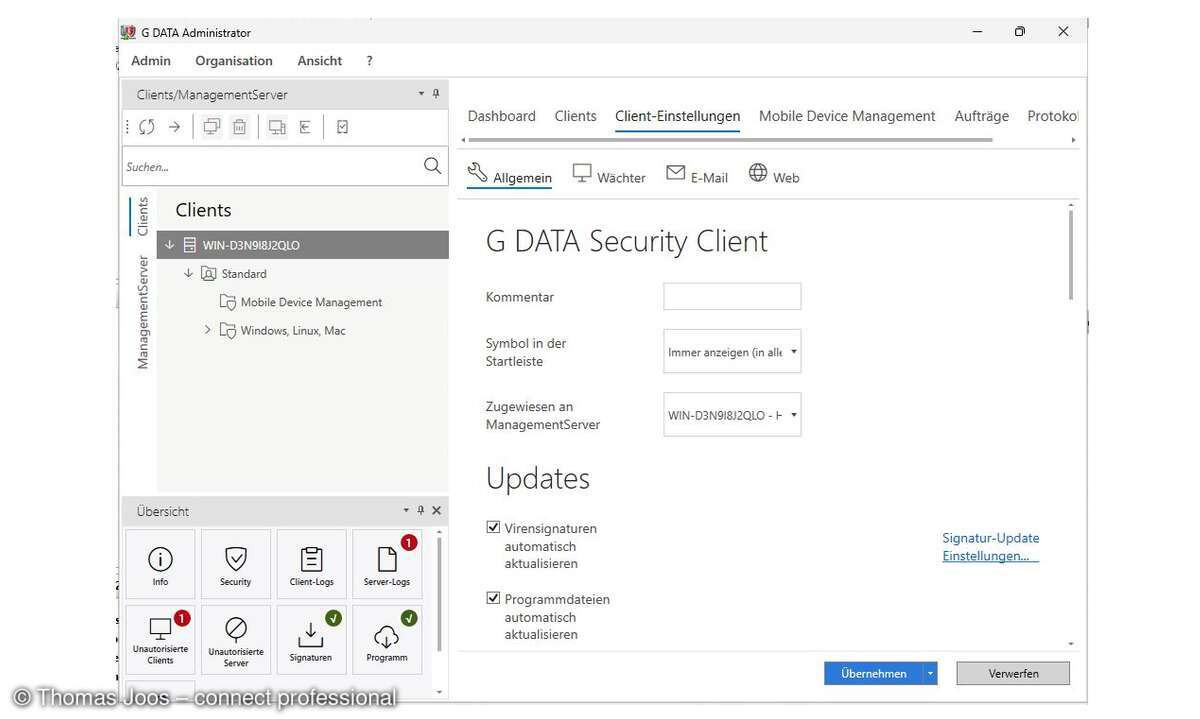

- Ganzheitliche IT-Sicherheit: Nicht zentral verwaltete IT-Systeme sind ein Problem, da Administratoren auf sie nicht zugreifen können und sie nur den von ihnen ausgehenden Datenverkehr sehen können. Theoretisch könnten sie einen Sensor einer NDR lokal installieren, was zu teuer und aufwändig ist. Ein EDR-Client sorgt für den unmittelbaren Schutz dieses Endpunktes.

- Ereignisse analysieren, um die Angriffe von morgen zu verhindern: Hat NDR mit Hilfe anderer Technologien einen Angriff abgewehrt, spielt die Analyse des Vorfalls eine wichtige Rolle, um die Lücke zu schließen und Folgeangriffe zu verhindern. Die Wege einer Attacke, die eine Network Detection and Response in einer Timeline der Metadaten von und nach außen sowie innerhalb des Systems in einem Spiegel des gesamten Datenverkehrs aufzeichnet, bleiben sichtbar. Künstliche Intelligenz und maschinelles Lernen erstellen zudem neue Angriffsmuster des Datenverkehrs, die auf einen IoT-Angriff hindeuten können, und helfen bei der zukünftigen Abwehr.

Nicht nur für große Unternehmen

Selbst kleine und mittelständische Unternehmen öffnen sich immer mehr dem Internet – oft ohne einen entsprechenden IT-Sicherheitsplan. Die Gefahr entsteht in jedem Fall und überfordert schnell IT-Teams mit geringen personellen und technischen Ressourcen. Doch jedes Mal, wenn IoT der Startpunkt für einen Angriff auf die zentrale IT-Infrastruktur mit Systemen, Applikationen und Unternehmenswissen ist, bilden sich diese Ereignisse im Datenverkehr ab. Network Detection and Response, die basierend auf KI, ML und Threat Intelligence normale Modelle des Datenverkehrs entwickelt und bei Anomalien Alarm schlägt, hilft, die Schockwellen des Angriffs aus dem Internet der Dinge zu erkennen. Eine solche Netzwerksicherheit ist auch für kleine und mittlere Unternehmen praktikabel.

Paul Smit, Director Professional Services bei Forenova