Prüfpunkte für VPN-Management-Konsolen

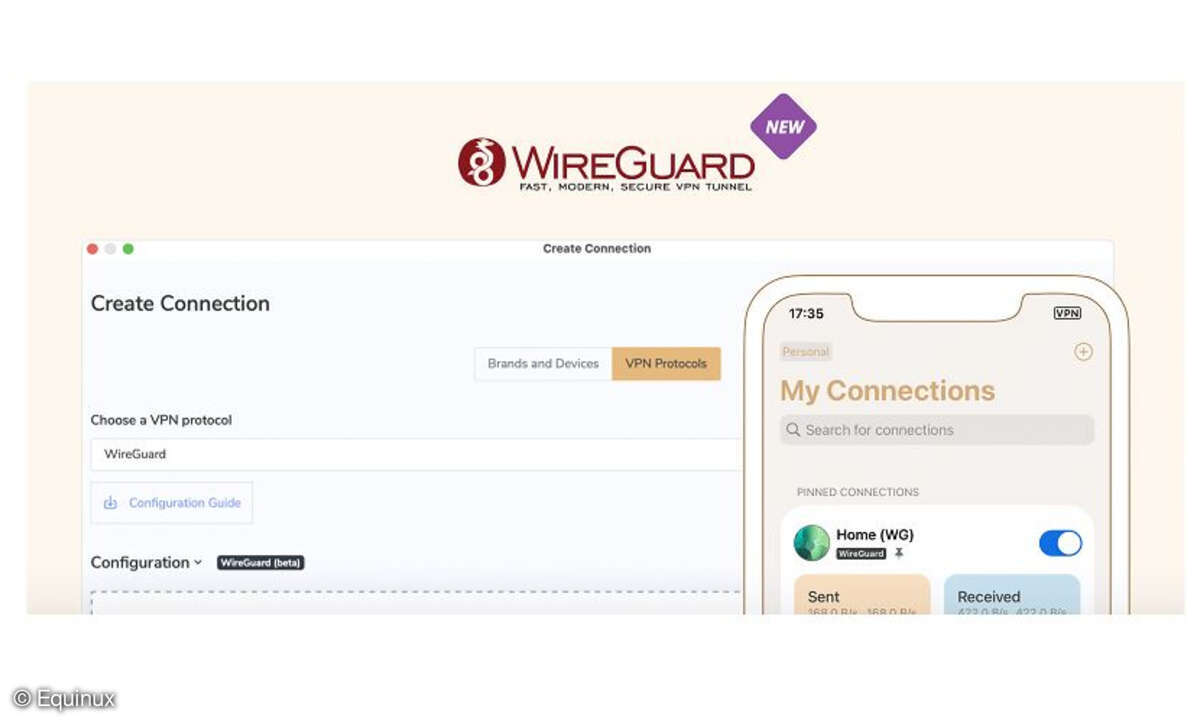

- Einfacher Klick für den Tunnelblick

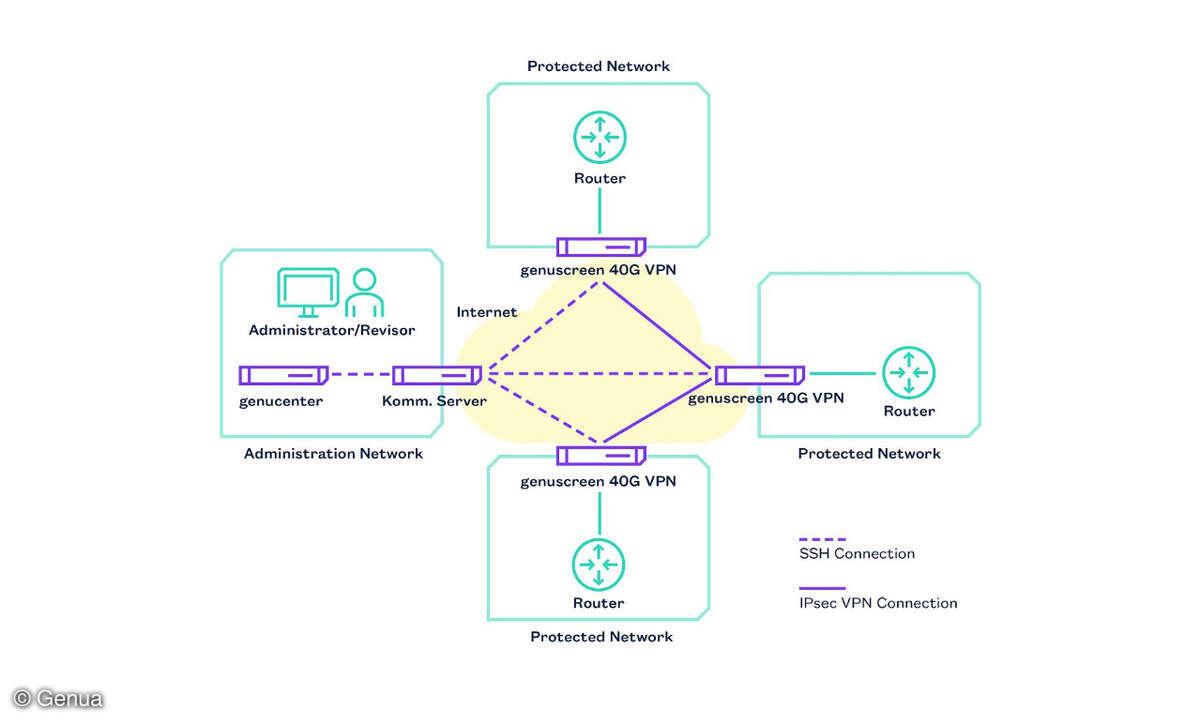

- Proprietäre VPN-Architekturen

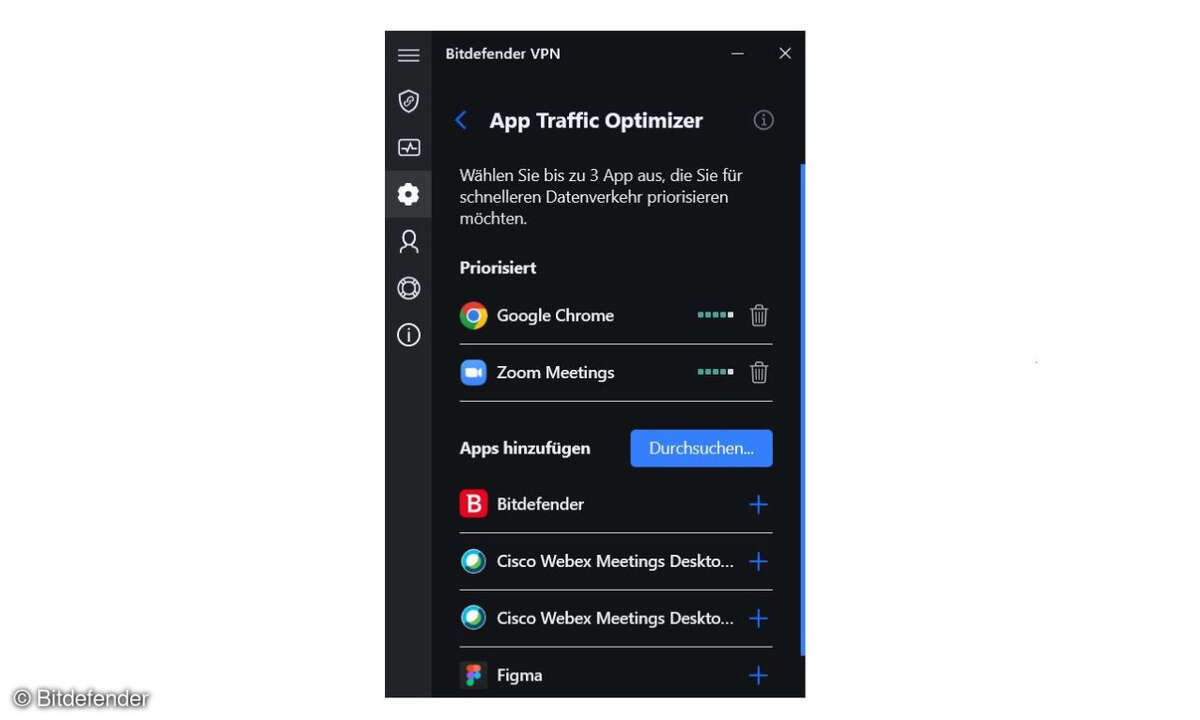

- Gleiche Device-Oberflächen

- Zentrale VPN-Konsolen

- Prüfpunkte für VPN-Management-Konsolen

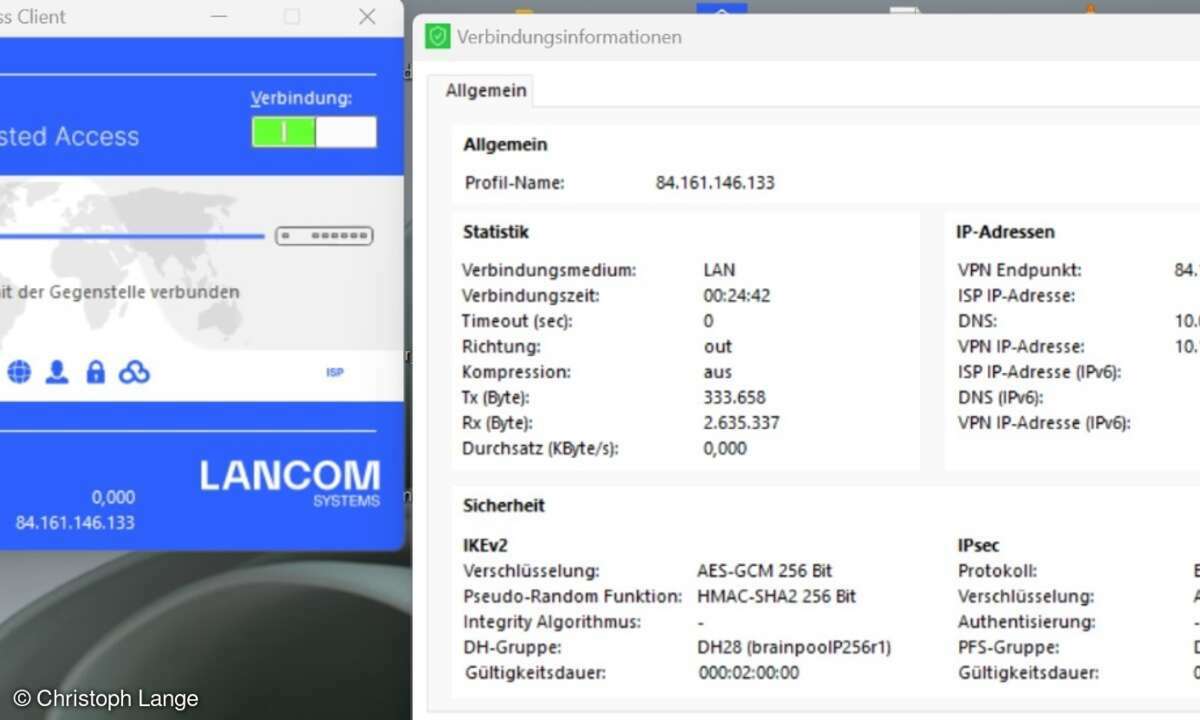

Der Anwender wird nicht darum herum kommen, die Angebote sehr detailliert zu prüfen. Lassen sich beispielsweise über LDAP oder andere Standardschnittstellen Benutzerverzeichnisse, die auf anderen Servern liegen, übernehmen und kann so Doppelarbeit vermieden werden; spielt die VPN-Konsole nur mit den eigenen VPN-Komponenten zusammen oder auch mit denen des Mitbewerbs; muss der Endbenutzer für jedes seiner Endgeräte ein unterschiedliches Einwahlverfahren lernen oder ist die Display-Oberfläche universell? Das sind nur einige der Prüfpunkte. Im Übrigen muss natürlich nicht nur das jeweilige Endgerät sauber, sondern auch der VPN-Tunnel selbst möglichst unangreifbar sein. Wenn jemand den VPN-Client knackt, dann hat er nämlich für alle Übeltaten auch noch gratis einen gesicherten Tunnel. Deshalb betont Heinrich Fau, Leiter Netzwerke bei HOB, dass »bei der VPN-Lösung von HOB ein Start-Regelwerk sowohl VPN Client als auch VPN-Gateway schützt, bevor Windows aktiv ist«. Danach erst werde das Nutzer-Regelwerk vom Managementserver heruntergeladen.

Offenheit ist gefragt Wenn auch alle VPN-Anbieter eine zentrale Management-Komponente haben, geht man auf jeden Fall richtig in der Annahme, dass diese nicht annähernd gleich sind. Das oben zitierte Beispiel Nortel macht ja deutlich, wie proprietär die Zentrale sein kann. Wer besondere Offenheit sucht, der wird sich in aller Regel allzu proprietäre Netzwerk-Faxen nicht leisten können.