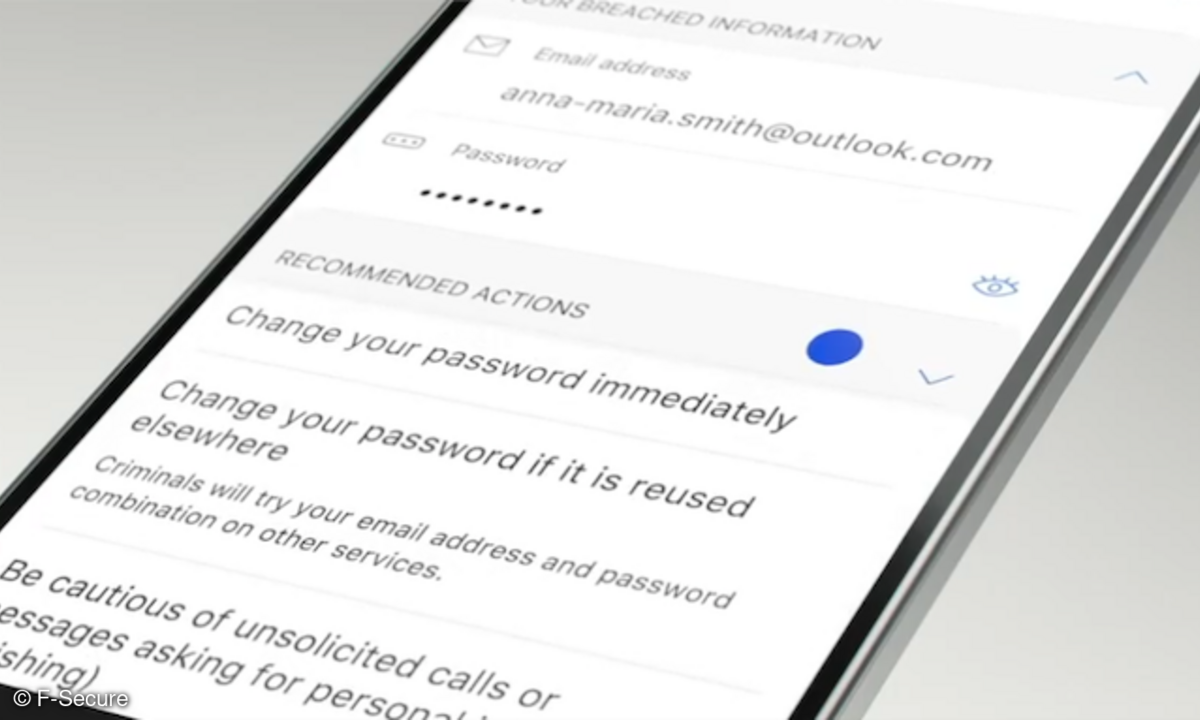

F-Secure-Software schützt vor Internet-Explorer-Sicherheitsloch

Die »Exploit-Shield«-Technik von F-Secure verhindert, dass sich Angreifer die aktuelle Sicherheitslücke in Microsofts Browser Internet Explorer zunutze machen können.

Wie berichtet, steht Microsoft vor einem massiven Problem: Über eine Sicherheitslücke (CVE 2010-0249) im Internet Explorer konnten Angreifer den »Schadcode Aurora« in etliche Unternehmens-Netzwerke einschleusen. Dabei reichte es aus, infizierte Internetseiten zu besuchen. Per Drive-by-Download gelangte die Malware dann auf die Rechner und konnte von Unbefugten per Remote-Zugriff ausgeführt werden.

Auf der Website Wepawet ist eine Analyse des Sicherheitslochs im Internet Explorer zu finden. Malware-Schreiber haben diese "Vorlage" mittlerweile dankend aufgegriffen.

Weitere Vorfälle dieser Art schließt die IT-Sicherheitsfirma F-Secure derzeit nicht aus. Microsoft zwar mit Hochdruck an einem Patch. Solange die Gefahr aber nicht gebannt ist, raten die Sicherheitsexperten von F-Secure, zwischenzeitlich einen anderen Browser oder den »Exploit Shield« der IT-Sicherheitsfirma einzusetzen.

Die Technik schützt vor bösartige Exploits, die Sicherheitslücken in Browsern ausnutzen. Sie ist eine Komponente des Browser-Schutzes in F-Secure Internet Security 2010.

Einfallstor: Gehackte »gute« Web-Seiten

Wie F-Secure Exploit Shield gegen »Zero Day«-Attacken vorgeht und was passiert, wenn einzelne Komponenten der Schutzmechanismen deaktiviert werden, zeigt F-Secure in einem Youtube-Video.

Zero-Day-Attacken nutzen Sicherheitslücken in Programmen aus. Cyberkriminelle wiederum bedienen sich dieser Technik, um auf Rechnern schädliche Software einzuschleusen.

Als Drive-by-Download wird das unwissentliche Herunterladen von Software durch Anklicken einer Web-Seite bezeichnet. Die Seite wird vom User oft auch dann noch als sicher empfunden, wenn sie von Cyberkriminellen gehackt wurde. Diese Art der Malware-Verbreitung ist inzwischen sehr gebräuchlich; die Anzahl von entsprechenden Exploits steigt stetig.

Detaillierte Informationen zum »Project Aurora« und weiteren Exploits hat F-Secure in seinem Weblog unter bereitgestellt.