Identity Management : Sesam öffne dich!

Identity Management : Sesam öffne dich!. Obwohl sich Projekte für Identitäts- und Zugriffsmanagement oft über Jahre hinziehen, schrecken viele Großunternehmen nicht vor dem Aufwand zurück. Bislang leisten die großen Systemintegratoren und Beratungshäuser die Implementierung. Da das Marktpotenzial auf längere Sicht erhalten bleibt, könnten sich aber auch noch weitere Systemhäuser darauf spezialisieren.

Identity Management : Sesam öffne dich!

Autorin: Annette Stadler

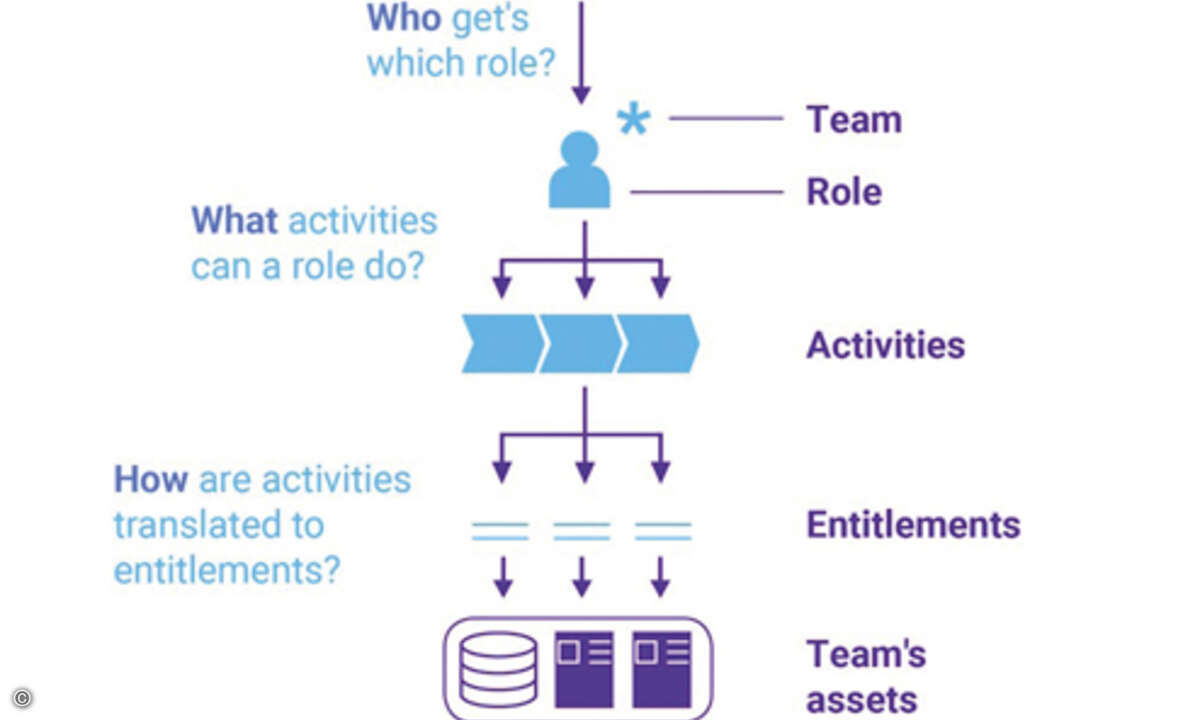

Die Pflege von IT-Anwendern kostet Unternehmen viel Geld. Kommen neue Mitarbeiter hinzu, muss die IT-Abteilung sie in den notwendigen Anwendungen anlegen und entsprechend ihrer Kompetenz Zugänge festlegen. »Fünf bis sechs Zugangsberechtigungen für einen Mitarbeiter sind keine Seltenheit. Hierum müssen sich meist ebenso viele IT-Mitarbeiter kümmern, da die IT in den Unternehmen plattformbezogen eingeteilt ist«, berichtet Ron Preedy, Solution Manager Identity Management von BMC Software. Verändert sich das Aufgabengebiet, wechseln oder verlassen Mitarbeiter ihren Bereich, sind die Einträge entsprechend zu ändern oder zu löschen. Vergessen sie einfach nur ihre Passwörter, ist wiederum der Helpdesk gefragt. Dem Unternehmen geht bei alldem die Produktivität des IT-Anwenders und des IT-Betreuers verloren.

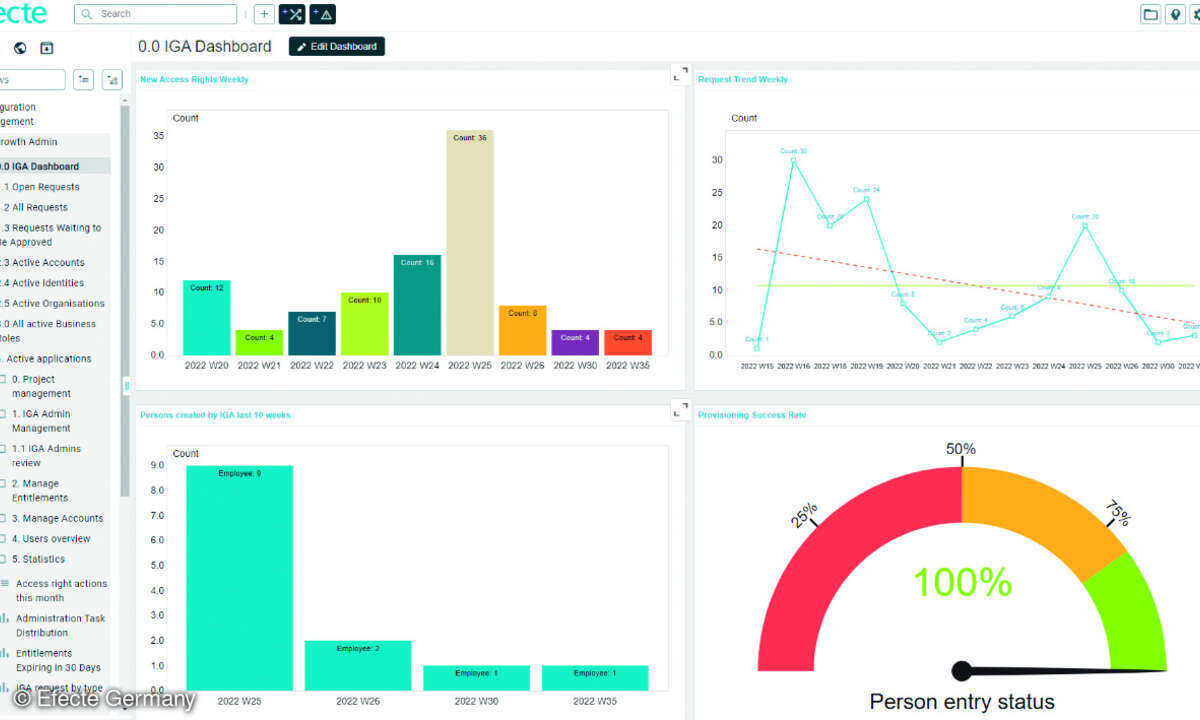

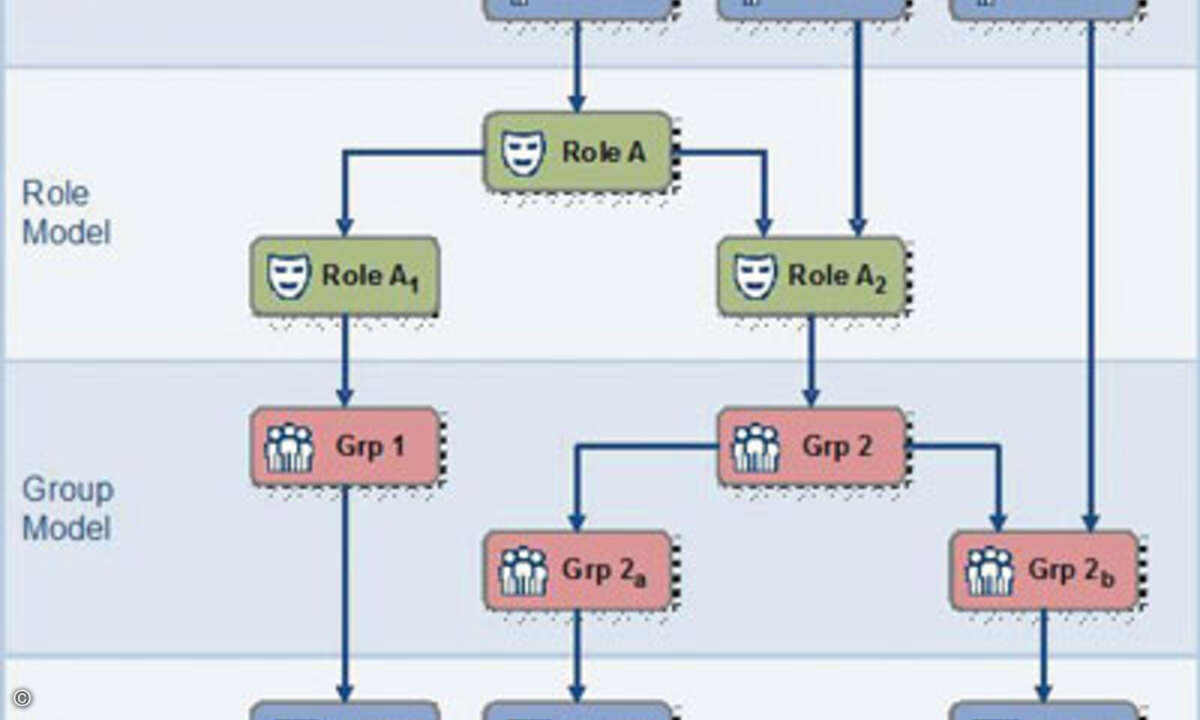

Identitäts- und Zugangsmanagementlösungen, die Mitarbeiter entsprechend ihrer Rolle im Unternehmen automatisch verwalten, sparen Unternehmen daher viel Geld. Jedoch sind die Lösungen selbst nicht billig. Da viele Disziplinen zusammenfallen, existieren keine Standardprodukte, die das Aufgabengebiet vollständig abdecken. »Identity Management ist zunächst kein einzelnes Produkt, sondern besteht aus einer Fülle von Lösungen und Dienstleistungen. Meta-Directory, User Provisioning, Access Management, Single Sign-On und Password-Management sind nur einige der wichtigsten Themen, die unter dem Begriff gehandelt werden«, bestätigt Erich Vogel, Principal Consultant Identity Management Solutions bei Computacenter. Wollen Unternehmen also eine übergreifende Lösung, ist viel Integrationsarbeit erforderlich.

Marktkonsolidierung im Frühjahr

Laut dem Marktforschungsunternehmen IDC betrugen die Implementierungskosten vor drei bis vier Jahren das Sieben- bis Zehnfache der Lizenzkosten. Um die immensen Kosten zu senken, trieben die Kunden ihre Lieferanten zu einer höheren Integration der Produkte. Neben der Weiterentwicklung der eigenen Produkte kauften Unternehmen dazu verstärkt Drittanbieter auf, um das eigene Portfolio besser abzurunden. Anfang des Jahres ging BMC mit den Übernahmen von Calendra und Open Network die Themen Web Access Management, Web Single Sign-On und Identity Federation Services für Web-fähige Anwendungen an. Nahezu zeitgleich übernahm Oracle das ebenfalls auf Identitäts-Management spezialisierte kalifornische Unternehmen Oblix. Computer Associates erwarb »E-Trust Cleanup«, eine Lösung für Mainframe Identity- und Access-Management, von der Firma Infosec, einem auf Produkte und -Services für Datensicherheit in Mainframe-Umgebungen spezialisierten Unternehmen.

Spektakulärer war die Akquisition von Netegrity Ende 2004: Das Unternehmen galt bis dahin als Marktführer in Sachen Web Access Management. Computer Associates nahm dafür sogar eigene Lösungen aus dem Programm und ersetzte sie mit Netegrity-Lösungen. Prinzipiell ein sinnvoller Schritt, auch wenn dies bei manchen Kunden zu Verwirrung führt, da ihnen nicht klar ist, wie die Produkt-Roadmap genau aussieht. Laut Georg Hübbers, Consulting Manager Security Management bei Computer Associates, ist sich das Unternehmen dieser Problematik bewusst: »Zwar haben wir genau festgelegt, wie wir die Produkte fortführen und dies auch im Internet veröffentlicht sowie Kunden darüber informiert. Jedoch hat dieser Kommunikationsprozess noch nicht jeden erreicht.«

Das Marktforschungsunternehmen IDC sieht Computer Associates derzeit sowohl in Deutschland als auch weltweit als Marktführer im Identity und Access Management (IAM). Hierzulande beträgt der IAM-Umsatz 23,2 Millionen Dollar, während es international 495 Millionen Dollar damit verdient. An zweiter Stelle folgt IBM mit 317 Millionen Dollar weltweit und 20,8 Millionen Dollar in Deutschland. Den dritten Platz belegt auf internationaler Basis Verisign mit 205,2 Millionen Dollar, wohingegen in Deutschland Utimaco Safeware mit 12,5 Millionen Dollar zu finden ist.

Unklare Marktaufteilung

Der gesamte deutsche Markt hatte 2004 ein Umsatzvolumen von 166,6 Millionen Dollar, während er europaweit 719 Millionen Dollar und weltweit 2,3 Milliarden Dollar ausmachte. Über zwölf Prozent soll nach Angaben von IDC das jährliche Marktwachstum bis 2009 betragen. Die Zahlen von IDC geben zwar Anhaltspunkte, wer zu den bedeutenden Marktteilnehmern zählt, jedoch sind sie in ihrer Einordnung nicht unbedingt richtig. Einige große Hersteller nutzen Produkte im IAM-Bereich, die aber nicht ausschließlich dafür Verwendung finden und auch nicht so bezeichnet werden. »Bei Microsoft gibt es keine IAM-Produktserie, sondern verschiedene Module, die teilweise Bestandteil der Windows-Plattform oder von anderen Programmen sind. Zudem existieren auch einige kostenlose IAM-Programme«, berichtet beispielsweise Christian Mattheis, IAM-Experte bei Avanade. Avanade ist ein Joint Venture von Microsoft und Accenture und für die Implementierung von IAM-Lösungen zuständig. Dabei setzt es vorwiegend Microsoft-Produkte ein, verwendet aber auch Lösungen anderer Hersteller. Ähnlich wie Microsoft gehören auch Novell, Sun Microsystems und Hewlett-Packard in den Kreis der großen IAM-Anbieter, die ein umfangreiches Produktportfolio vorweisen, das aber nicht ausschließlich IAM-Zwecken dient.

Aus Sicht von Vogel sind Microsoft, Sun, Novell und Siemens die wichtigsten Hersteller im IAM-Segment. Als Systemintegrator besteht Computacenters wichtigste Zielsetzung darin, Kunden maßgeschneiderte Lösungen verschiedener Produkte und Dienstleistungen anzubieten. »Meiner Einschätzung nach decken die Produkte dieser Hersteller über 70 Prozent des Marktes ab«, so Vogel. Grund für diese Verteilung sei sowohl die Tatsache, dass diese Hersteller versuchen, das komplette Portfolio an IAM-Lösungen anzubieten als auch die Marktmacht einiger Hersteller. Die Angebote von IBM, Computer Associates, Hewlett-Packard, Evidian, BMC sowie Oracle bilden nach Vogels Meinung die zweite Reihe der wichtigsten Hersteller. Ebenso wenig wie Vogel sieht auch Mattheis Computer Associates als großen Spieler und begründet dies folgendermaßen: »In großen Unternehmen wollen die IT-Verantwortlichen keinen IT-Wildwuchs und setzen lieber auf einen Lieferanten, der bereits im Unternehmen vertreten ist. Daher treffen wir häufig auf Sun und IBM.«

Unterschiedliche Gewichtung

Bei der Entscheidung, welche IAM-Lösung die richtige ist, gilt es neben der bestehenden Infrastruktur und möglicherweise vorhandenen Komponenten auch die Frage abzuwägen, welchen Schwerpunkt der Anwender setzen will. Kein Anbieter kann alle IAM-Funktionen anbieten. Novell hat beispielsweise ein technisch ausgereiftes Angebot für die Themen Konten- und Berechtigungsverwaltung sowie Datenkonsolidierung beziehungsweise das klassische Meta-Directory. Sun kann für reines User-Provisioning eine runde Lösung bieten. Ebenso hat Microsoft mittlerweile einen technisch vergleichbaren Stand für User-Provisioning und Meta-Directory erreicht. Von der Zero-Touch-Vision, bei der alles regel-und rollenbasiert abläuft und Zugriffe sowie Installationen sich aufgrund eines Profils regeln, sind die Identitäts-und Zugangsmanagementlösungen noch weit entfernt.

Generell sollten IAM-Lösungen heute flexibel und modular sein sowie viele verschiedene Plattformen unterstützen. »Die Nase vorn haben sicherlich auch Anbieter, die bereits fertige Konnektoren zu Standardanwendungen wie SAP-Programme oder Ähnliches bieten können«, meint Hübbers. Dies erspart Integrationsarbeit, deren Aufwand auch ein wichtiges Kriterium für die Produktauswahl darstellt. Jedoch sollte Kunden und Systemintegratoren klar sein, dass die einfache Produktintegration wichtig ist, aber das Aufsetzen und die Umsetzung der Prozesse den Hauptaufwand darstellen. »Bei unserem größten IAM-Projekt haben wir uns ein Jahr lang überhaupt nicht mit Technik und Produkten befasst, sondern uns ausschließlich um die Prozesse gekümmert. Nun folgen weitere zwei Jahre, in denen sowohl die Prozesse als auch die Technik eine Rolle spielen werden«, verdeutlicht Mattheis. Das Wissen über das Design von Rollen und Workflowprozessen ist für die Systemintegratoren also eine wichtige Voraussetzung, wenn sie im IAM-Markt mitspielen wollen. Die Einarbeitung bedeutet großen Aufwand und hohe Investitionen. Zudem erfordert der Bereich eine starke Spezialisierung, die sich für kleine Systemhäuser mit bestehendem Security-Portfolio schwierig gestaltet. »Wir machen häufig die Erfahrung, dass sich Systemhäuser den IAM-Markt zu einfach vorstellen. Sich lediglich eine Demo zuschicken zu lassen, genügt bei weitem nicht, um Projekte in Angriff nehmen zu können«, berichtet Hübbers.

Gegenwärtig sind hauptsächlich die wirklich großen Systemintegratoren und Beratungshäuser im Geschäft. Neben Avanade und Computacenter gehören dazu unter anderem Unternehmen wie Bechtle, CSC und Ernst & Young. Diese sind in der Lage, Großprojekte ab etwa 2.000 IT-Mitarbeiter zu betreuen. Unternehmen dieser Größe sind gegenwärtig die typischen IAM-Kunden. Da viele Top-500-Unternehmen die Themen erst in den letzten 18 Monaten ernsthaft in Angriff genommen haben, wird das Marktpotenzial über mehrere Jahre bestehen bleiben. Zudem werden sich Systemhäusern auch mehr und mehr Chancen bei mittelständischen Unternehmen eröffnen. Nicht zuletzt führen regulative Vorgaben wie Basel II und der aus den USA auch auf Deutschland ausstrahlende »Sarbanes Oxley Act« dazu, dass Unternehmen das Identitäts- und Zugriffsmanagement in den Griff bekommen müssen. Ein Betrieb sollte nachweisen können, wer welchen Zugriff hat und wer diesen wann erteilt hat. »Durch diese externen Druckfaktoren erhält die IT-Revision neue Möglichkeiten in der Argumentation für IAM-Projekte«, meint BMC-Manager Preedy. Daher sollten trotz des großen Aufwands auch kleinere Systemhäuser überlegen, inwieweit sich ein Engagement lohnt.

Immerhin handelt es sich bei all den Projekten darum, eine tiefgreifende und langfristige Veränderung in der IT-Infrastruktur herbei zu führen. Die Chancen bestehen darin, eine langfristige und intensive Partnerschaft mit dem Kunden aufzubauen beziehungsweise bestehende Kundenbeziehungen strategisch zu erweitern. Daneben bieten IAM-Projekte immer wieder die Chance, in angrenzende Themen einzusteigen. »Mit Identity Management gelangen Reseller quasi in das Herz eines Unternehmens. Ein zentraler Verzeichnisdienst bildet häufig das Rückgrat innerhalb eines Unternehmens. Das reicht vom Anlegen neuer Nutzer beim Eintritt in das Unternehmen, über die Bereitstellung und Aktualisierung von Software, die Erteilung von Zugangsberechtigungen in Gebäudebereiche bis hin zur Personalverwaltung«, erläutert Robert Schmitz, Director Channel Sales bei Novell. Insoweit sind IAM-Projekte eine sehr gute Chance, Kundenanforderungen in vielen IT-Bereichen besser kennen zu lernen und die Anforderungen mit Angeboten zu erfüllen. Die Bedeutung von Identity-Management-Lösungen wird in den nächsten Jahren über die Unternehmensgrenzen hinweg noch zunehmen, weil der Zugriff von Kunden, Lieferanten und Partnern auf eigene IT-Systeme ständig anwächst und die Identity-Management-Konzepte daher auch auf diese Benutzergruppen ausgeweitet werden müssen.

_____________________________________________

Ausgewählte Hersteller

Avanade Deutschland GmbH

Campus Kronberg 7, D-61476 Kronberg/Taunus

Tel. 06173 9463-800, Fax 06173 9463-999

www.avanade.com

BMC Software GmbH

Lyoner Straße 36, D-60528 Frankfurt

Tel. 069 66406-0, Fax 069 6661047

www.bmc.com

CA Computer Associates GmbH

Marienburgstraße 35, D-64297 Darmstadt

Tel. 06151 949-0, Fax 06151 949600

www.ca.com/de

Computacenter AG & Co. oHG

Europaring 34-40, D-50170 Kerpen

Tel. 02273 597-0, Fax 02273 5 97-130

www.computacenter.de

Microsoft GmbH

Konrad-Zuse-Straße 1

D-85716 Unterschleißheim

Tel. 089 31765000, Fax 089 31761000

www.microsoft.com

Novell GmbH

Frankfurter Ring 115a, D-80807 München

Tel. 089 20600-2000, Fax 089 20600-2100

www.novell.com

Utimaco Safeware AG

Hohemarkstraße 22, D-61440 Oberursel

Tel. 061 71 88-0, Fax 061 71 88-10 10

www.utimaco.de