Schutzraster für Geschäftsprozesse

Schutzraster für Geschäftsprozesse IT-Sicherheit ist keine Detail-Fisselei mit immer neuen Werkzeugen, sondern ein kontrolliertes Raster, mit dem die Geschäftsprozesse ihren jeweiligen Erfordernissen gemäß geschützt werden.

Das waren noch gemütliche Zeiten, als man sich – es war selten genug – ein Virus über eine 3,5-Zoll-Diskette einfing. Was war man auch so blöd und steckte einfach eine ungeprüfte Diskette ins Laufwerk. Heute ist das Böse weltweit vernetzt. Netzwerke von automatisierten Schadsoftware-Schleudern (Botnetze) nutzen fremde Rechner, die sie infiziert und dann infiltriert haben, und verbreiten breit gestreut oder auch sehr gezielt Schadsoftware jeglicher Spielart. Die Spielarten des Bösen sind so vielfältig geworden, dass eine Punkt-für-Punkt-Bekämpfung schon längst unmöglich geworden ist. Bei diesem Spiel ist der Verteidiger immer in der Rolle des Hasen und der gewitzte Igel war eigentlich immer schon da.

Sichere Geschäftsprozesse IT-Sicherheit kann weder rein abstrakt noch detailversessen fachidiotisch definiert werden, sondern muss immer von den Geschäftsprozessen her gesehen werden. Deren Absicherung sollte die Richtung des Handelns bestimmen. Ein Sicherheitsloch, das sich auftut oder sich auftun könnte, ist nur dann wirklich relevant, wenn die Nutzung durch Schadsoftwerker wichtige geschäftliche Abläufe beeinträchtigte. IT-Sicherheit, die sich an den Geschäftsprozessen orientiert, spart viel Geld, nicht zuletzt, weil sie viel effizienter ist als eine Über-Rüstung auf bloßen Verdacht. Wenn ein Online-Unternehmen zum Beispiel 20 Millionen Kreditkartendaten gespeichert hat, ist in diesem Prozessabschnitt die höchste Sicherheitsstufe angebracht. Demgegenüber wird man ein bloßes Auskunftssystem weit weniger streng sichern müssen, wiewohl auch hier ein längerer Stillstand einen Vertrauensverlust bewirken kann. Ausreichend sicher ist nur, wer seine Geschäftsprozesse genau definiert und sie dann in eine vernünftige Rangfolge gebracht hat. Nur dann lassen sich überhaupt die weltweit zahllosen gesetzlichen und zwischenbetrieblichen Vorschriften einhalten und deren Einhaltung Schritt für Schritt dokumentieren. Haftungsfragen nehmen mittlerweile einen erheblichen Teil der Diskussion um IT-Sicherheit ein. Internationale Verträge wie Basel II oder staatliche Gesetze, die das korrekte Wirtschaften eines Kaufmanns zu beschreiben versuchen (KontraG, AktienG, HGB,) sowie Datenschutzgesetze tangieren nicht zuletzt Fragen der IT-Sicherheit. Auch dadurch ist offensichtlich, dass IT-Sicherheit in erster Linie von der Geschäftsprozess-Seite her gesehen werden muss.

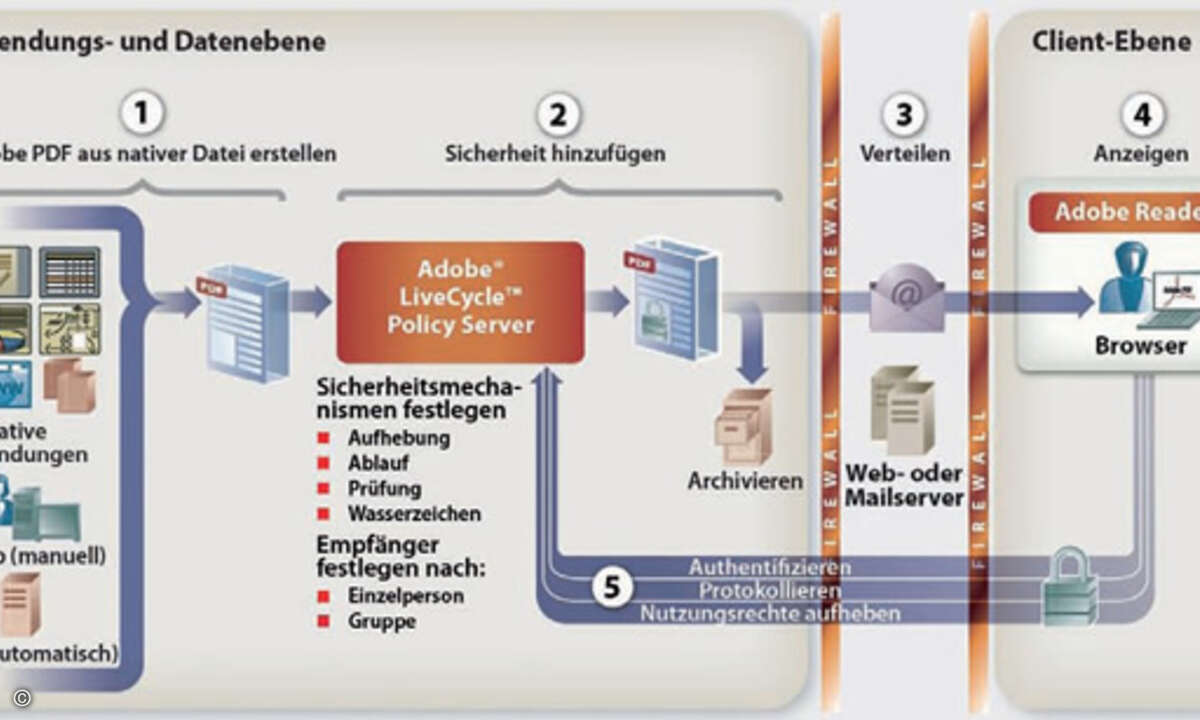

Neues Verhältnis von Innen und Außen Völlig verändert gegenüber der Situation und der Mentalität vor fünf Jahren ist auch das Verhältnis von Innen und Außen. Das bloße Abschotten der IT durch eine Brandschutzmauer allein bringt die Dinge schon lange nicht mehr ins Lot. Die Topologie des Innen und Außen hat sich deutlich verändert. Kunden und Lieferanten sollen und wollen auf Dateien des Unternehmensnetzes zugreifen. Mitarbeiter arbeiten zu Hause oder von unterwegs und wollen einen umfassenden Zugriff auf Daten des Unternehmensnetzes. Ob ein umfassender Netzwerk-TÜV bei Netzeintritt von Geräten, wie es Gesamtkonzepte wie Network Access Control (NAC) von Cisco, Trusted Network Connect (TNC) der Trusted Computing Group oder Network Admission Protection (NAP) von Microsoft vorsehen, das Problem lösen, wird sich zeigen müssen. Vermutlich werden immer Hintertüren offen bleiben, und auch das Fertigen von Dietrichen durch böse Buben wird nicht gänzlich zu verhindern sein. Die neuen offenen Strukturen schaffen jedenfalls eine neue Sicherheitslage, die nicht mehr mit der vor fünf oder sieben Jahren vergleichbar ist. Wie man in diesem kreativen Chaos überhaupt das ständige unkontrollierte Abfließen von Informationen verhindern kann, ist eine nicht ganz einfache Frage. Über Attributzuteilungen an Dokumenten und deren Steuerung über einen Richtlinienserver (wer darf was wann?) oder auch über eine Grobcharakteristik bestimmter Dateien und Dokumente lässt sich sicher eine gewisse Ordnung und auch ein gewisser Sicherheitsschutz in die Dokumenten- und Rollenvielfalt bringen. Ein zentrales Identitätsmanagementsystem wird als Kern der Sicherheitsinfrastruktur dabei unabdingbar.

Forensische Spurensuche Wirklich verhindern lässt sich der Missbrauch von internen Daten durch einen illoyalen Mitarbeiter nicht. Freilich kann aber durch die beschriebenen technischen Maßnahmen Spurensicherung betrieben werden und somit ein gewisser Abschreckungseffekt erzielt werden. Und wenn die Spuren nicht mehr eindeutig sind, kann durch spezielle forensische Maßnahmen auch aus den »Tiefen einer lädierten Festplatte« viel Beweismaterial gehoben werden.

Anwendungen für PKI Netzwerkzugangskontrolle, zentrales Identitätsmanagement und Rollen- und Richtlinienserver, die speichern, was ein Protagonist darf beziehungsweise nicht darf, wurden schon diskutiert. Bleiben noch die Verfahren zur Beglaubigung zu erwähnen, dass eine Nachricht auf dem Transportweg nicht verändert worden ist und die eindeutig dokumentieren, von wem diese Nachricht kommt. Hierfür gibt es schon seit zehn Jahren Verschlüsselungs- und Signaturverfahren. Public-Key-Infrastrukturen (PKI) mit den zugehörigen Treuhandstellen sind im Grunde sicherer und wasserdichter als es die traditionelle analoge Unterschriften-Welt jemals gewesen ist. Trotzdem ist PKI lange Zeit nicht in Gang gekommen. Das dürfte sich in den nächsten Jahren ändern. Mit signierten E-Mails (die das Phishing-Problem mildern), digital signierten Rechnungen und digital abgewickelten staatlichen und privaten Vergabe- und Zuschlagsverfahren seien hier nur ein paar Anwendungen genannt, die PKI (in all ihren Formfaktoren) in den nächsten Jahren zum endgültigen Durchbruch verhelfen werden. Dies aus einem einzigen Grund: die digitalen Geschäftsprozesse werden dadurch sicherer und gleichzeitig billiger. Wie könnte man besser die Funktion von IT-Sicherheit demonstrieren? Sie ist Motor des Geschäfts und nicht ein Fass ohne Boden, das nur kostet und nichts bringt.