Selbstüberwachungssysteme

- Weg mit anonymen Generalschlüsseln

- (Teil-)Automatismen für Admin-Konten

- Selbstüberwachungssysteme

- Lösungsvorschlag Zertifikate

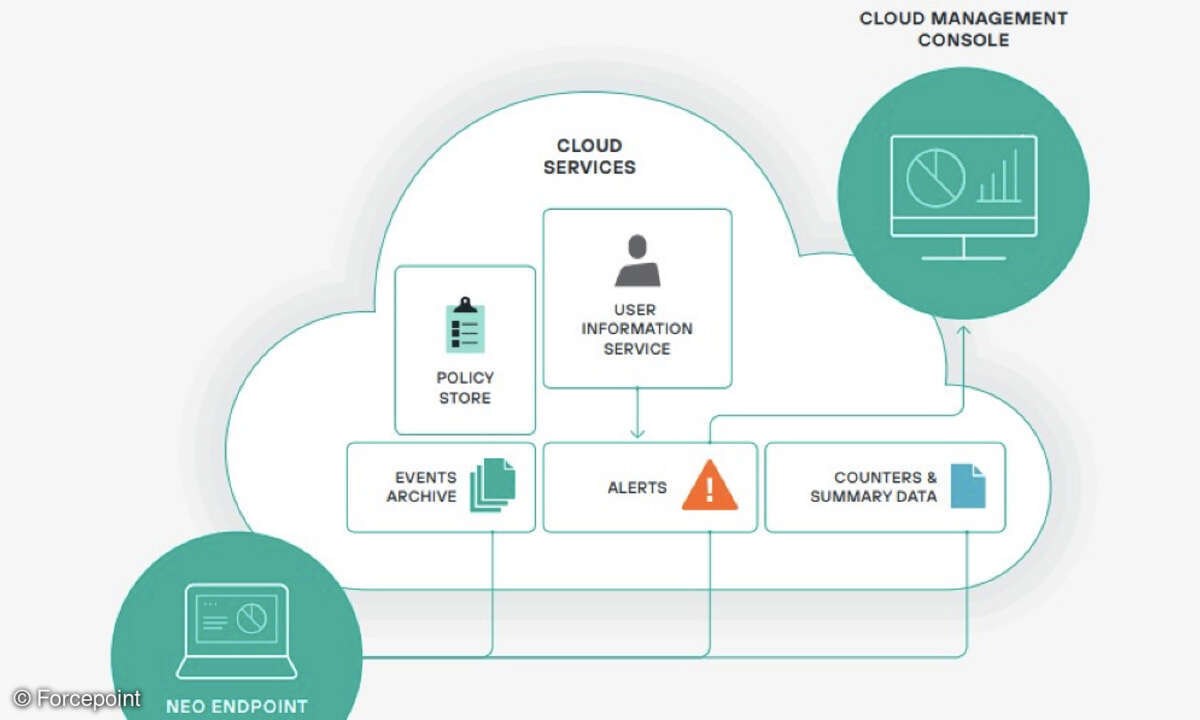

Auch wenn die Administratoren technisch voll in die Authentisierung- und Autorisierungsmechanismen eingebunden sind, heißt das noch lange nicht, dass sämtliche Zugriffe und ihre Auswirkungen auch tatsächlich permanent im Blick sind. Erwin Schöndlinger sieht in der mangelnden Bereitschaft zu ständiger Kontrolle einen der größten Schwachpunkte für die Unternehmenssicherheit und die Einhaltung gesetzlicher Vorschriften. Auch Norbert Drecker weist darauf hin, dass die Zugriffe konsequent verfolgt und die Informationen, die auf diese Weise zusammenkommen, gesichtet und analysiert werden müssen. Nur so ließen sich auch komplexere Angriffe entdecken. Mittlerweile böten, so Drecker, verschiedene Hersteller wie etwa IBM oder Novell Programmpakete, welche die Anwender bei dieser Arbeit unterstützten, beispielsweise, um bei einem konkreten Verdacht Alarm auszulösen oder automatisch die einen Verdacht betreffenden Protokolle zu analysieren. Solche Selbstüberwachungsfunktionen haben auch für Prof. Dr. Gerd Rossa, Berater und gleichzeitig Architekt des Identitätsmanagement-Werkzeugs bi-Cube, hohe Priorität. Bei bi-Cube wird beispielsweise Alarm ausgelöst, wenn jemand zu ungewöhnlicher Stunde Berechtigungen erhält, die dann eine Stunde später wieder gelöscht werden oder wenn sich ein Administrator selber Rechte gibt. Rossa weist darauf hin, dass das Problem der privilegierten Konten am besten durch eine technische und logische Integration des Identitätsmanagementsystems mit dem Authentisierungs-Server und einem Single-Sign-On-System gelöst werde, wobei ein enges Zusammenspiel dieser Komponenten mit einem Rollen- und Prozess-Modell nötig sei.