Lösungsvorschlag Zertifikate

- Weg mit anonymen Generalschlüsseln

- (Teil-)Automatismen für Admin-Konten

- Selbstüberwachungssysteme

- Lösungsvorschlag Zertifikate

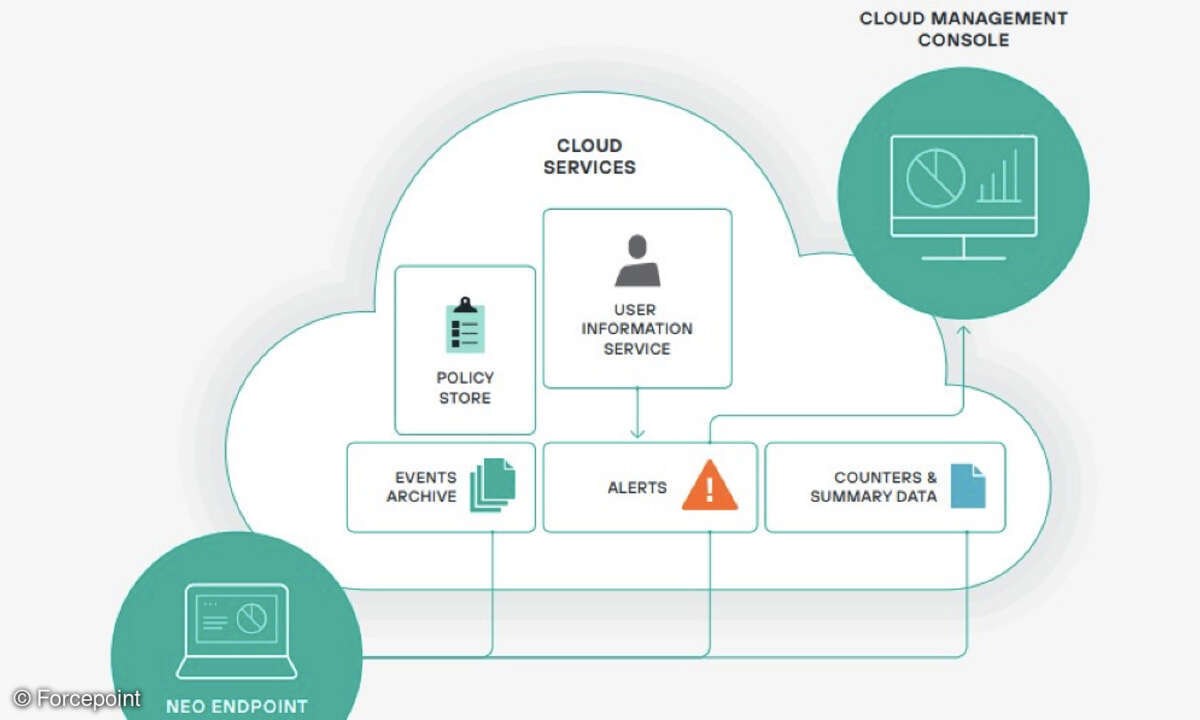

Konten mit tatsächlichen oder usurpierten Sonderkonditionen haben oft nicht nur Administratoren aus Fleisch und Blut, sondern auch die sogenannten technischen Anwender. Oft sind diese Systemkonten, mit denen auf Hintergrundsysteme wie beispielsweise Datenbanken zugegriffen wird, als typische Sammelkonten angelegt. »Der unsichere Umgang mit administrativen Konten auf Systemebene, aber auch in wichtigen Applikationen, wird zunehmend von Wirtschaftsprüfern analysiert und kritisiert«, weiß Martin Kuppinger und er fügt einen wichtigen Aspekt hinzu: »Wer ohne ein vernünftiges, durchgängiges Konzept für das Management privilegierter Benutzerkonten arbeitet, kann auch die Sicherheit der Informationen nicht garantieren.« Identitätsmanagementsysteme müssen deshalb System-User wie persönliche Anwender behandeln. Norbert Drecker schlägt dafür ein an SOA orientiertes Delegationsprinzip vor. Dabei werde einmalig authentisiert, während die Einzel-Autorisierungen über Rollen abgehandelt würden, in denen individuelle Zugriffsrechte hinterlegt seien. Auch Gerd Rossa fordert, dass System-User wie persönliche User behandelt werden. Die eindeutige Identifizierung von Maschinen und Personen, die in der IT-Landschaft Prozesse anstoßen und durchführen, ist für ein Unternehmen essenziell. Durch einfaches Aufstellen von Richtlinien lässt sich eine solche Eindeutigkeit nach Meinung von Richard Diez-Holz aber nicht erreichen. Laut Diez-Holz muss man das Kernproblem in den Griff bekommen, und das bestünde darin, dass der Anwender für verschiedene Anwendungen immer noch unterschiedliche Konten verwenden müsse. Er meint, Besserung könnte hier beispielsweise die Verwendung von Zertifikaten bringen, indem ja »ein Zertifikat für alle Anwendungen gelte«.