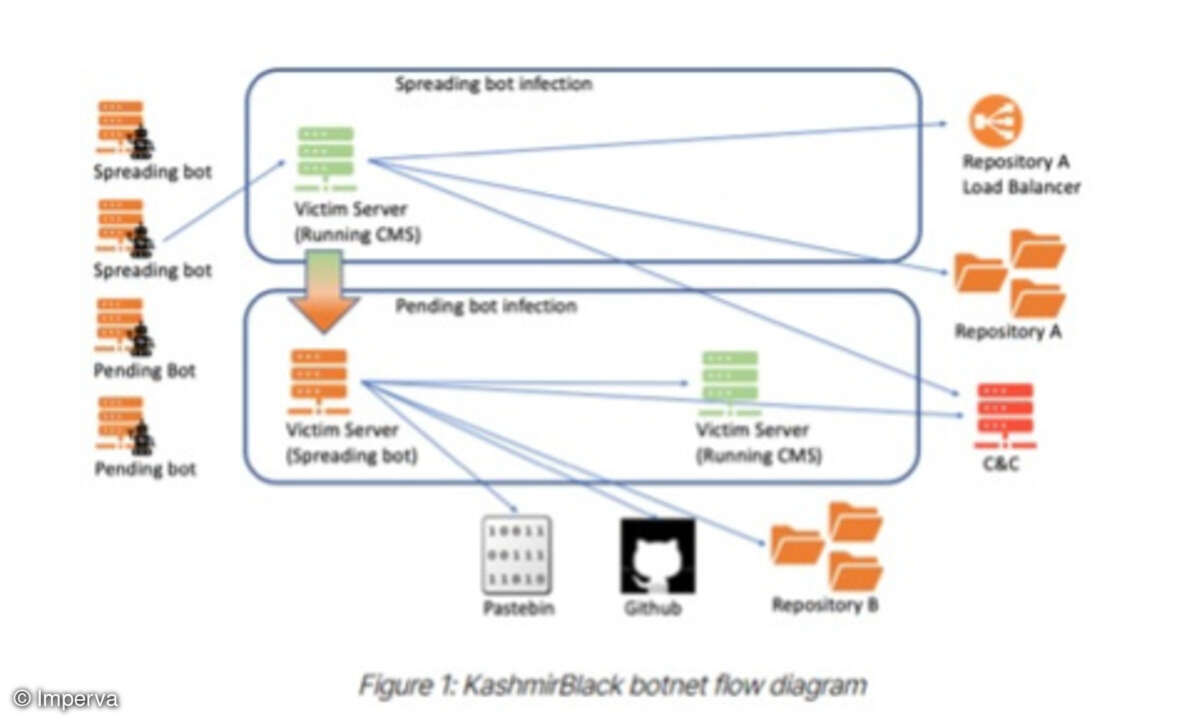

Botnet intern: Firewalls helfen kaum

Wissenschaftler der Universität von Kalifornien in Santa Barbara haben sich für zehn Tage in ein Botnet eingeschlichen, dort die Kontrolle übernommen und erschreckende Erkenntnisse zu Tage gefördert. So befanden sich 78 Prozent der während der Überwachungsphase registrierten neu infizierten Rechner hinter Firewalls.

- Botnet intern: Firewalls helfen kaum

- Über 700 neu infizierte Rechner pro Stunde

- Weniger Infizierungen als bisher angenommen

Ihr Unternehmen nutzt eine Firewall, und deshalb fühlen sie sich sicher? Ein wissenschaftliches Experiment der University of California, dessen Ergebnisse jetzt veröffentlicht wurden, sollte Administratoren erschauern lassen, denn mehr als drei Viertel der infizierten Rechner, die anschließend für das Botnet agierten, lagen hinter Firewalls, Proxies NATs oder in VPNs.

Die Forscher schlichen sich mit List und Tücke in die maliziöse Infrastruktur, indem sie seinen Mechanismus, vorhersehbare Domainadressen zu kreieren, ausnutzten. Sie übernahmen für zehn Tage die Kontrolle dort und analysierten das Geschehen während dieser Zeit. Das Torpig-Botnet sammelte in der recht kurzen Zeitspanne 70 GByte Daten, unter anderem rund 54000 Malibox-Konten, rund 1,2 Millionen Mails, knapp 12 Millionen Internet-Formulare samt eingefülltem Inhalt, 411000 HTTP-Konten, rund 12000 FTP-Konten, 10000 SMTP-Konten, jeweils mit allen Identifikationsdaten, und etwa 1,2 Millionen Windows-Passworte. Außerdem stahlen Torpig-Bots insgesamt 8310 Sätze von Kontendaten von insgesamt 410 Institutionen. Am höchsten war die Infektionsrate bei PayPal. Hier wurden 1770 Sätze Kontendaten geräubert.