Die OT-Bedrohung, die zum Werkstor hereinkommt

In industriellen Netzwerken stellen tragbare Geräte wie USB-Sticks und Laptops von Dienstleistern ein erhebliches Sicherheitsrisiko dar. Laut aktuellen Studien sollen sie für einen Großteil der Vorfälle verantwortlich sein, dennoch bleibt ihre Absicherung oft hinter dem eigentlichen Bedarf zurück. Eine stärkere Fokussierung auf OT-native Schutzmaßnahmen direkt am Einsatzort könnte hier Abhilfe schaffen.

Jedes Jahr zeigen Umfragen dieselbe Realität: Eine der größten Bedrohungen für industrielle Netzwerke geht nicht von Hackern aus, die Firewalls durchbrechen, sondern von Geräten, die von Menschen mitgebracht werden. Der 2025 SANS ICS/OT Cybersecurity Budget Report ergab, dass 27 Prozent der Sicherheitsvorfälle auf „vorübergehend verwendete Geräte” zurückzuführen sind, ein Begriff, den Analysten für USB-Sticks und Laptops von Auftragnehmern verwenden, die täglich in die Anlagen gebracht und wieder aus ihnen entfernt werden.

Man stelle sich als Beispiel einen Wartungstag in einem Kraftwerk vor: Ein Techniker kommt mit einem Laptop und ist bereit, ein Software-Update durchzuführen. Der Zeitplan ist eng, Ausfallzeiten sind kostspielig und der Patch kann nicht warten. In diesem Moment hält niemand inne, um zu überlegen, ob der Laptop irgendwo Malware aufgenommen hat. Er wird angeschlossen. Die Arbeit geht weiter. Doch es gilt, dass jeder vierte Vorfall daran erinnert: Die Gefahr lauert nicht nur außerhalb des Unternehmens. Oft kommt sie durch die Vordertür herein.

Das Problem ist nicht neu: Bereits im Jahr 2012 (!) kam es in einem US-Kraftwerk zu einem dreiwöchigen Ausfall, nachdem ein infizierter USB-Stick eines externen Technikers Malware in die Turbinensteuerungssysteme eingeschleust hatte, wie aus einer Fallzusammenfassung des DHS ICS-CERT hervorgeht. Mehr als ein Jahrzehnt, nämlich schon im Jahr 2001, zeigte in Australien der Maroochy-Water-Vorfall die verheerenden Auswirkungen einer Cyber-Attacke gegen Anlagen im Bereich der Kritischen Infrastruktur (KRITIS). Ein gestohlener Laptop ermöglichte es einem Insider, Millionen Liter Abwasser in lokale Gewässer zu leiten.

Diese Fälle spiegeln wider, was Ingenieure und Betreiber stillschweigend verstehen: USB-verbundene und tragbare Geräte sind unverzichtbar, bergen aber auch Risiken. Die Produktion hat häufig Vorrang vor Vorsicht. Ohne Kontrollen, die sich nahtlos in die täglichen Arbeitsabläufe einfügen, bleiben Sicherheitsentscheidungen aufgrund dieser Spannung ungelöst und unbequem.

Die Diskrepanz zwischen Risiko und Ausgaben

Unternehmen geben viel Geld für Firewalls und Überwachung aus, während alltägliche Angriffspunkte weiterhin ungeschützt bleiben. Innerhalb dieser Budgets rangieren Schutzmaßnahmen für Wechseldatenträger hinter Netzwerksegmentierung, Incident Response und Transparenz-Tools.

Das führt zu einem gefährlichen Ungleichgewicht: Unternehmen verstärken den Perimeterschutz, während eine der effektivsten Angriffsmethoden, nämlich USB-Sticks und Laptops, die vor Ort mitgeführt werden, weiterhin unterfinanziert bleibt. Das ist so, als würde man die Haustür abschließen, während die Hintertür offensteht. USB-basierte Malware überlebt nicht nur den Lauf der Zeit, sondern nimmt wieder zu und ist gezielt darauf ausgelegt worden, Air Gaps zu umgehen und kritische Systeme zu stören.

Budgets spiegeln weiterhin die Bedeutung der OT-Sicherheit nicht wider

Die OT-Sicherheit wird im Vergleich zur IT weiterhin vernachlässigt. In der SANS-Umfrage geben 41 Prozent der Unternehmen an, weniger als ein Viertel ihres Sicherheitsbudgets für ICS/OT aufzuwenden, während nur 9 Prozent drei Viertel oder mehr dafür ausgeben.

Diese 4,5-fache Differenz unterstreicht die anhaltende Unterschätzung des Betriebsrisikos und betont die Notwendigkeit, die Ausgaben auf wichtige OT-Umgebungen zu verlagern. Trotz wachsendem Bewusstsein sorgen also strukturelle Lücken und Fehlannahmen dafür, dass alltägliche Geräte weiterhin unzureichend geschützt sind:

- Strukturunterschiede – In 31 Prozent der Unternehmen kontrolliert die IT-Abteilung das Budget für OT-Sicherheit: In vielen Unternehmen haben IT-Führungskräfte die Budgetverantwortung inne. 31 Prozent gaben an, dass die IT-Abteilung die Ausgaben für OT-Sicherheit vollständig kontrolliert, während nur 26 Prozent sagen, dass ICS/OT-Teams die Verantwortung tragen. Wenn Entscheidungen außerhalb der Fertigung getroffen werden, erhalten tragbare Geräte oft weniger Aufmerksamkeit als Firewalls oder Dashboards.

- Menschliche Faktoren – Nur 9 Prozent der Unternehmen verfügen über spezielles OT-Sicherheitspersonal: Nur 9 Prozent der Fachkräfte widmen sich in Vollzeit der ICS/OT-Sicherheit. Ohne Personal, das sich ausschließlich auf diese Umgebungen konzentriert, können wichtige Aufgaben, wie die Verwaltung von Laptops von Lieferanten oder das Scannen von USB-Sticks, übersehen werden.

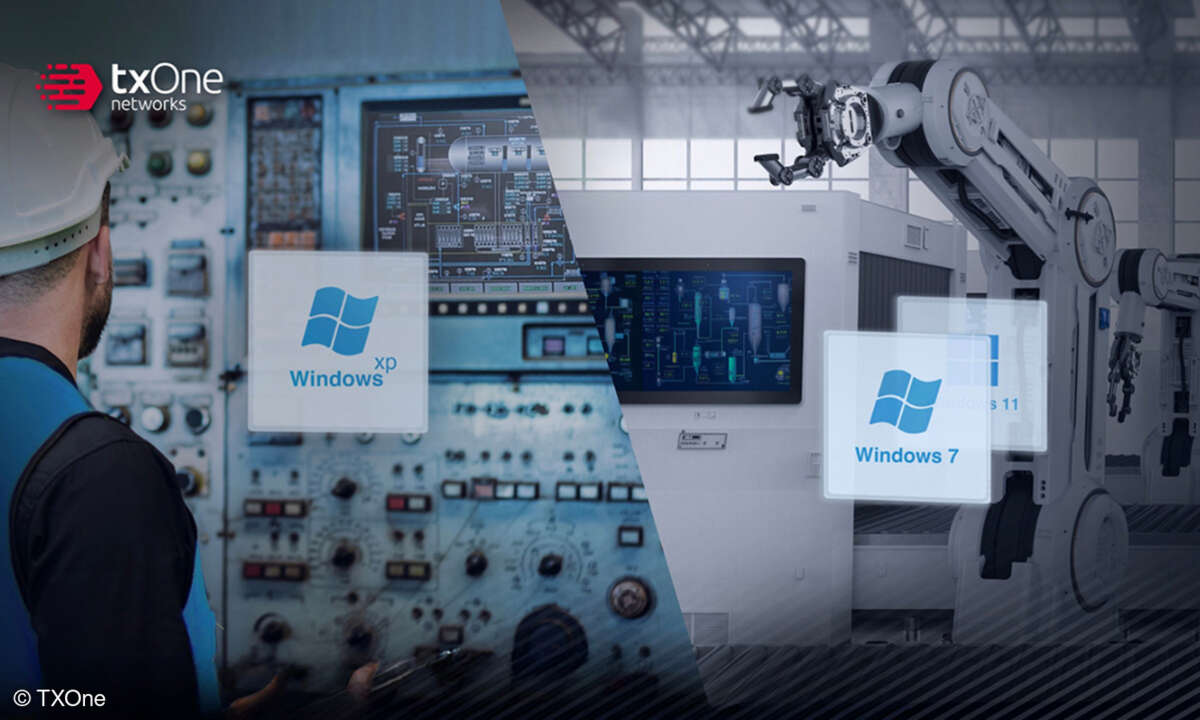

- Fehlannahmen – Die Sicherheitsillusion von Air Gaps hält sich hartnäckig: Viele Menschen glauben immer noch, dass Air-Gap-Systeme vollkommen sicher sind. Untersuchungen zeigen jedoch, dass USB-Sticks gerade deshalb als Waffen eingesetzt werden, weil sie diese vermeintlichen Barrieren umgehen können. In der Praxis ist der Mythos der Isolation zu einem der gefährlichsten blinden Flecken geworden.

Aus diesen Gründen sind die wirksamsten Schutzmaßnahmen diejenigen, die für jene Personen entwickelt wurden, welche die Geräte tatsächlich anschließen. Das sind die Ingenieure, Techniker und Auftragnehmer in der Fabrikhalle.

Perimeter-Abwehrmaßnahmen können alltägliche Geräte-Risiken nicht verhindern

OT-spezifische Vorfälle werden nicht durch Firewalls oder Überwachungs-Dashboards verhindert. Sie lassen sich verhindern, wenn Teams an vorderster Front über einfache, OT-fähige Tools verfügen, um Geräte vor der Verbindung mit den Anlagen und Maschinen in einer Produktionsumgebung zu überprüfen. Sicherheit muss am Ort der Nutzung beginnen, nicht erst nachträglich.

Aus diesem Grund sind ICS-spezifische Kontrollen und eine ingenieursorientierte Reaktion auf Vorfälle sehr zu empfehlen. Wenn die Verteidigung nur in der Hand einer IT-Abteilung liegt, die zu weit von den OT-Geräten entfernt ist, bleibt das Risiko bestehen. Wenn die Tools jedoch in die Hände der tatsächlichen Entscheider und Anwender gelegt werden, ändert sich die Situation. Das Überprüfen eines Laptops oder das Scannen eines USB-Sticks wird zu einem natürlichen Teil des Arbeitsablaufs.

Fazit

Die beste Vorgehensweise für zuverlässige OT-Sicherheit ist klar: Sichere Terminals, tragbare Scan-Geräte und einfache Inspektionsschritte ermöglichen es den Teams in der Produktionsumgebung, den Betrieb zu schützen, ohne IT-Hilfe in Anspruch nehmen oder die Produktion unterbrechen zu müssen. OT-native Sicherheitslösungen, die auf die Besonderheiten des OT-Bereiches ausgelegt worden sind, können die Lücken schließen und sogar Alt-Geräte, mit veralteten Betriebssystemen, unter den Schutzschirm nehmen. Es gilt grundsätzlich und vor allem in der OT: Sicherheit muss dort beginnen, wo Geräte digital verbunden werden.

Anbieter zum Thema