Supply-Chain-Sicherheit wird zur Pflicht – und zur Chance

Code Signing ist zur Commodity geworden, doch Angreifer zielen längst auf die gesamte Software-Lieferkette. SignPath-Gründer Stefan Wenig und CIO Florian Lukavsky erklären, wie sie Code-Signaturen zum Gatekeeper machen und warum ihr Partnerprogramm vor allem Spezialisten adressiert.

Code Signing war lange eine lästige Pflichtübung: Zertifikat besorgen, Schlüssel ablegen, Build signieren – fertig. „Damals hat man die Keys auf dem Laufwerk gespeichert, mit einem Passwort verschlüsselt, und gehofft, dass nichts passiert“, erinnert sich Stefan Wenig, Gründer und CEO von SignPath. Heute geht es um mehr: Die gesamte Software-Lieferkette muss abgesichert werden – auch für den Channel.

Vom Itch-to-scratch-Problem zum Produkt

SignPath entstand aus genau diesem Frust. Stefan Wenig war früher Entwicklungsleiter beim Wiener Systemhaus Rubicon IT. Kunden aus öffentlicher Hand und Enterprise-Umfeld verlangten zunehmend digital signierten Code – nicht nur für Enduser-Software, sondern auch für Serveranwendungen. Beim Versuch, diese Anforderungen umzusetzen, zeigte sich, wie unsauber die Praxis war: gestohlene Schlüssel, missbrauchte Zertifikate, kompromittierte Builds.

Anbieter zum Thema

Statt nur die Schlüsselspeicherung zu verbessern, gründete Wenig SignPath zunächst als Plattform für sicheres Code Signing, die sich schnell in Richtung ganzheitlicher Software-Supply-Chain-Security entwickelte und heute große Enterprise-Accounts mit komplexen Entwicklungslandschaften adressiert.

Der reine Schutz kryptografischer Schlüssel ist dabei nur noch Basisfunktion. Ziel ist es, die Signatur an das Ende eines kontrollierten Prozesses zu stellen – als Gatekeeper. „Alles, was vorher passiert, muss zu diesem Zeitpunkt abgeschlossen, bekannt, geprüft und abgenommen sein“, beschreibt Wenig den Ansatz.

Holistischer Security-Ansatz statt „Schönwetter-Tools“

Der Markt für Code-Signing-Infrastruktur ist inzwischen commoditised: Viele Lösungen sorgen dafür, dass Schlüssel sicher liegen. Angriffe wie auf SolarWinds zeigen jedoch, dass moderne Angreifer direkt in Build- und Entwicklungssysteme einbrechen oder abhängige Komponenten manipulieren – lange bevor signiert wird.

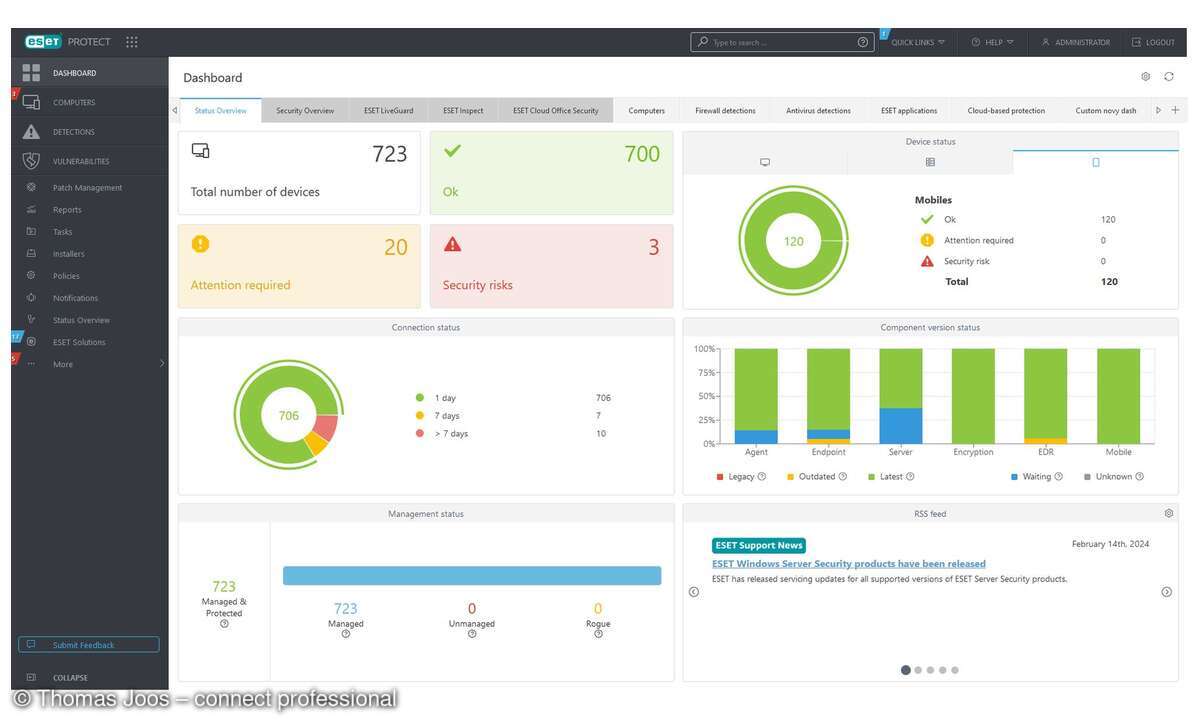

SignPath versteht sich daher nicht als Konkurrenz zu Application-Security-Scannern oder SAST/DAST-Tools, sondern als verbindende Ebene, die bestehende Prüfwerkzeuge in Policies einbindet und technisch durchsetzt. Während klassische Application-Security- oder ASPM-Lösungen große Dashboards mit vielen Warnlampen liefern, konzentriert sich SignPath auf das, was tatsächlich an Kunden ausgeliefert wird.

„Uns interessieren nur die Releases, die mit einer Signatur in die weite Welt geschickt werden“, erklärt Wenig. Für jedes Release wird strikt geprüft, ob es die definierten Policies erfüllt. Falls nicht, gibt es keine gelbe Warnlampe, sondern eine klare Fehlermeldung und kein signiertes Paket. Das verschafft Kunden eine zentrale Sicht: Welche Produkte unterliegen welchen Sicherheitsanforderungen, wo müssen Policies nachgeschärft werden, wo reicht ein moderater Standard?

Regulierung als Treiber – besonders in der Industrie

Spätestens mit NIS 2 und dem Cyber Resilience Act steigt der Druck auf Hersteller und Betreiber, ihre Software-Lieferketten technisch abzusichern. „Viele Unternehmen haben das Thema bisher auf einer juristischen Ebene behandelt“, beobachtet Florian Lukavsky, Chief Innovation Officer bei SignPath. Lieferanten hätten häufig nur lange Fragebögen ausgefüllt, teils sogar automatisiert mit KI.

Mit SignPath soll daraus ein technischer, automatisierbarer Nachweis werden. So kann die Plattform etwa SBOMs automatisch um eine Attestation ergänzen. „ Ähnlich wie ein Notar, der etwa den korrekten Ablauf einer Lotto-Ziehung überwacht, bestätigen wir mit einem unabhängigen Attestat, dass die Software nach definierten Qualitätskriterien gebaut wurde“, erläutert Lukavsky. Betreiber kritischer Infrastrukturen können per Policy sicherstellen, dass nur Software mit gültiger Attestation ausgeführt wird.

Rund die Hälfte seines Umsatzes erzielt SignPath bereits in Nordamerika, der Sales-Fokus liegt aber auf dem DACH-Raum. „Uns ist die Nähe zu Kunden und Regulatorien wichtig – und deutsche Unternehmen sind bekannt dafür, sehr kritisch und detailliert Feedback zu geben“, sagt Lukavsky. Das fließe direkt in die Weiterentwicklung der Plattform ein.

Partnerprogramm: Chance für spezialisierte Integratoren

Um die wachsende Nachfrage zu bedienen, setzt SignPath zunehmend auf indirekte Vertriebskanäle. Im Zentrum stehen spezialisierte Partner, nicht der klassische Infrastruktur-Reseller. „Partner, die primär Firewalls, VPNs oder Antivirus verkaufen, sind meist bei anderen Ansprechpartnern im Unternehmen unterwegs“, erklärt Lukavsky. Gefragt sind vielmehr Häuser, die in Entwicklungsabteilungen und bei AppSec- oder PKI-Teams verankert sind.

Das Partnerprogramm adressiert mittelgroße bis große IT-Dienstleister und Security-/DevOps-Integratoren mit ausreichender Delivery-Kapazität. Ideal sind Partner, die Themen wie DevOps/CI/CD, Application Security, Software Supply Chain Security oder Embedded-/IoT-Umgebungen im Fokus haben – und Kunden mit mindestens 50 Entwicklern oder komplexen Software-Lieferprozessen betreuen.

Vorgesehen sind zwei Stufen: „Authorisierter Partner“ und „Gold-Partner“. Beide verpflichten sich zu klar definierten Enablement- und Vertriebsaktivitäten, etwa Schulungen für Sales und Technik sowie einem gemeinsamen Geschäftsplan. Im Gegenzug erhalten sie Zugang zu Vertriebsunterstützung, technischem Enablement und Marketingressourcen; Gold-Partner profitieren zusätzlich von engerer strategischer Einbindung.

Für den Channel bietet das Modell mehrere Hebel. Kommerziell sorgen das SaaS-Modell und die zentrale Bereitstellung dafür, dass planbare, wiederkehrende Umsätze bei geringem Risiko entstehen. Strategisch sitzt Code Signing tief im Software-Lifecycle; ein Kunde, der einmal sauber integriert ist, bleibt in der Regel langfristig. Und nicht zuletzt können sich Partner mit Supply-Chain-Security vom Wettbewerb abheben, lange bevor der Massenmarkt das Thema vollständig verstanden hat.

Wenig sieht darin auch eine organisatorische Chance: „Wir bringen eine gewisse Interdisziplinarität mit. Unsere Plattform holt Entwickler, Security-Teams und PKI-Verantwortliche dort ab, wo sie stehen. Niemand muss allein die Rolle des Supply-Chain-Gurus übernehmen.“ Gleichzeitig eröffne dies Partnern neue Zugänge bei Kunden, etwa über Entwicklungs- oder Compliance-Teams, mit denen sie bislang wenig zu tun hatten.

Stefan Wenig: „Unsere Plattform holt Entwickler, Security-Teams und PKI-Verantwortliche dort ab, wo sie stehen. Niemand muss allein die Rolle des Supply-Chain-Gurus übernehmen.“

Damit die Einführung beim Kunden nicht zum Bremsklotz für DevOps wird, setzt SignPath auf schnelle Pilotprojekte. Proof of Concepts lassen sich laut Wenig oft in einem Nachmittag umsetzen. Die Plattform wird deklarativ und zentral konfiguriert, ohne dass Teams ihre Entwicklungsprozesse umkrempeln oder komplexe Skripte pflegen müssen. Ganze Releases – von Containern über mobile Apps, IoT- und Embedded-Komponenten bis zu Windows-Anwendungen – werden in einem Rutsch signiert und können auf Kundenseite automatisiert geprüft und freigegeben werden.

Für Channel-Partner, die heute schon in DevSecOps- oder PKI-Projekten unterwegs sind, öffnet sich damit ein Feld, das durch CRA, NIS 2 und Normen in den kommenden Jahren massiv an Relevanz gewinnen dürfte – weit über das reine „Signieren von Binaries“ hinaus.