Warum Network-Access-Control ohne Netzwerk-Audit nicht funktioniert

Die meisten IT-Manager müssen bei der Frage passen, welche Geräte aktuell in ihrem Netzwerk eingeklinkt sind. Dabei gibt es ohne diese Kenntnis keine effiziente Strategie für Netzwerk-Management und Sicherheit.

In Enterprise-Netzwerken werden dauernd Geräte an-, ab- oder umgeklemmt. Tatsächlich lässt sich alles, was einen RJ-45-Anschluss hat, an ein Enterprise-Netzwerk anschließen, ohne dass die IT-Abteilung in der Regel etwas davon mitbekommt.

Das öffnet dem Missbrauch Tür und Tor: In krimineller Absicht eingeklinkte Geräte treiben unbehelligt ihr Unwesen, oder Mitarbeiter koppeln nicht autorisierte Wireless Access-Points an, weil sie so »viel einfacher arbeiten können«.

Unkontrolliert ins Netzwerk integrierte Geräte setzen Unternehmen jedoch Risiken aus, die nicht nur die Sicherheit des Netzwerks, sondern auch die Stabilität des Geschäftsbetriebs gefährden. Aber auch viele rechtmäßige Geräte, die einem Unternehmen gehören, sind der IT-Abteilung und den von ihr verwendeten Netzwerkmanagementsystemen verborgen.

Aufgrund bekannter Beschränkungen lassen sich durch Firewalls geschützte Geräte oder virtuelle Maschinen und Devices, die während Scans nicht ans Netzwerk angeschlossen sind, von herkömmlichen Netzwerk-Management-Tools nicht entdecken.

Dein Netzwerk-Device - das unbekannte Wesen

Nach Einschätzung von The 451 Group spüren herkömmliche Ansätze für Asset-Inventory-Tracking und Network-Discovery nur 55 bis 75 Prozent der tatsächlich an ein Netzwerk angeschlossenen Geräte auf. Unsere Erfahrung lehrt uns aber, dass die meisten Unternehmen 20 bis 50 Prozent mehr Geräte in ihrem Netzwerk haben, als ihrem IT-Management bekannt sind.

Tatsache ist, dass die meisten Unternehmen weder ein aktualisiertes Asset-Inventar haben noch die in ihr Netzwerk eingebundenen Geräte akkurat auflisten können. Natürlich drängt sich da die Frage auf, wie ein Unternehmen sein Netzwerk verwalten oder sicher machen will, ohne überhaupt die daran angeschlossenen Geräte zu kennen.

Sich mit einer partiellen Netzwerk-Visibility zu bescheiden, taugt als Strategie auch nicht so recht für die erfolgreiche Sicherung und das Management eines Netzwerks.

NAC ohne Inventarisierung ist sinnlos

Der prominenteste Beweis dafür ist das Beispiel Network Access Control (NAC). In einem aktuellen Report zum NAC-Markt folgert The 451 Group, dass eine NAC-Installation, die nur 70 bis 80 Prozent der Devices, nämlich Windows PCs, einbezieht und nicht alle Geräte im Netzwerk registriert, garantiert Probleme heraufbeschwört.

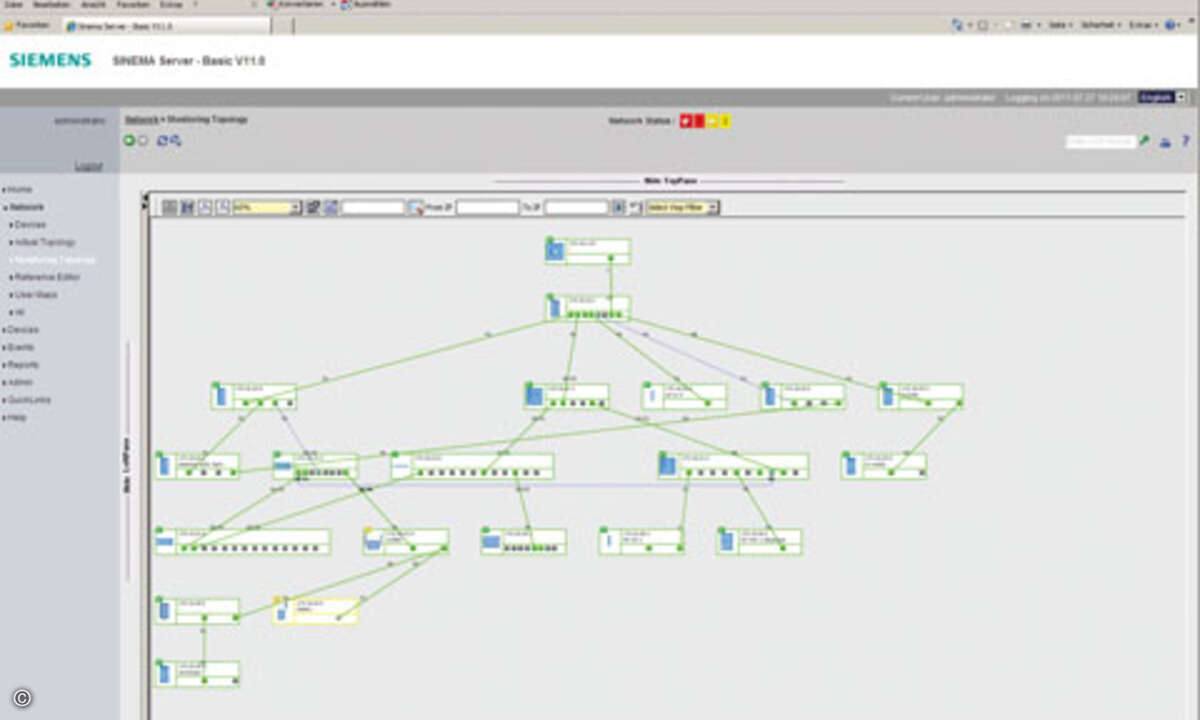

Unter diesem Aspekt betrachtet, muss der erste Schritt bei der Einführung einer Network Access Control (wie jedes anderen IT-Projekts) ein Netzwerk-Audit sein. Durch Identifizierung und Profilerstellung aller ins Netzwerk verbundenen Geräte können die IT-Planer noch vor der NAC-Aktivierung nichtkonforme, nicht verwaltete und unberechtigt angeschlossene Geräte aufspüren.

Außerdem kann eine NAC in Echtzeit arbeiten und die gesamte Netzwerk-Infrastruktur abdecken, wenn aktualisierte Echtzeit-Informationen zum gesamten Inventar der Netzwerk-Assets vorliegen.

Auch Patch-Management und Compliance betroffen

Kennt ein NAC-Prozess hingegen nicht alle im Netzwerk betriebenen Geräte, dann machen IT-Manager wahrscheinlich die Erfahrung, dass ihre geplanten NACs unberechtigt angeschlossene Geräte nicht aus dem Verkehr ziehen - was sie wegen der durch diese verursachten Sicherheitsverletzung ja eigentlich sollen.

Es gibt zahlreiche weitere Beispiele für IT-Initiativen, die ohne umfassende Kenntnis und Transparenz des Netzwerks nicht wirklich erfolgreich sind. Zu solchen IT-Projekten, die ohne ein akkurates Inventar der Netzwerk-Assets nicht funktionieren, gehören beispielsweise Dinge wie Patch-Management, Compliance-Regulierung und Intrusion Protection ebenso wie Softwarelizenzkontrolle, Betriebsystem-Migration oder IT-Helpdesk-Betrieb.

Die Frage, was alles ans Unternehmensnetzwerk angeschlossen ist, verdient somit die uneingeschränkte Aufmerksamkeit der Verantwortlichen. Nur IT-Manager, die sie exakt beantworten können, sind in der Lage, effektive Strategien zu planen und zu implementieren, mit denen sie ihre Netzwerke effektiv verwalten und absichern können.

Ofir Arkin ist Gründer und Chief-Technology-Officer von Insightix. Das Unternehmen bietet mit Insightix NAC und Insightix Visibility Lösungen an, mit denen sich in Echtzeit alle Geräte identifizieren lassen, die in einem Netz vorhanden sind.