Zugangskontrolle wird revolutioniert

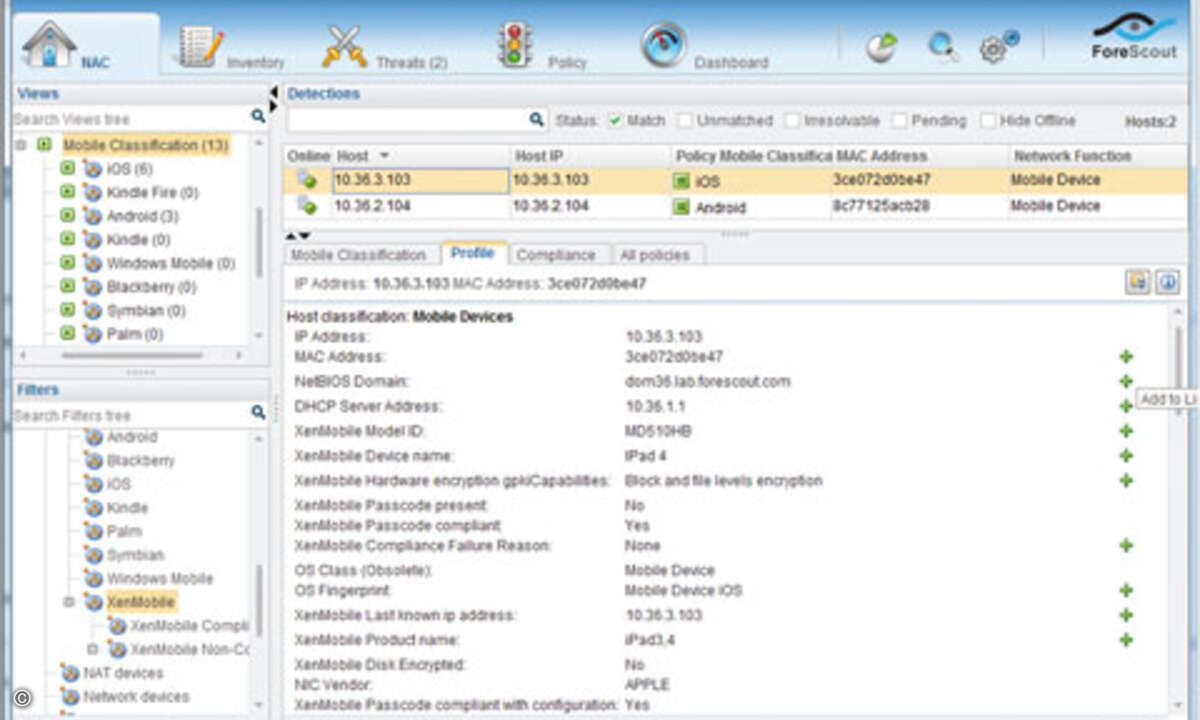

Infrastruktur- und Hersteller von Sicherheitsanwendungen wollen die Access-Control im lokalen Netz völlig neu organisieren. Statt nur dem Benutzernamen und -passwort zu vertrauen, prüfen sie den Gesundheitszustand des Clients vor und nach dem Login. Erst wenn beides die Policy einhält, darf der User auf alle seine freigeschalteten Ressourcen zugreifen. Das ist der Kern der aktuell massiv propagierten Network-Access-Control- (NAC-) Konzepte.

- Zugangskontrolle wird revolutioniert

- Security-Aufgaben dem internen Netz selbst anvertrauen

- Gruppendynamik

- Folgen für Projekte

Von Ciscos dollarschwere Marketingmaschinerie erfunden und in den Markt gedrückt, bestimmt das Schlagwort »Network Access Control« derzeit den Security- und LAN-Infrastrukturmarkt, zumindest den der USA. Alle etablierten Hersteller auf beiden Gebieten haben NAC-Lösungen entwickelt oder planen es. Sie werden von einer konstant wachsenden Zahl von Startups flankiert, die mit ihren Punktlösungen einen Teil der NAC-Architektur abdecken will. Alle diese Anbieter werden von einem extrem euphorisch geschätzten Marktpotenzial angelockt. Das Budget bei den Unternehmen werde für diese Lösungen von 323 Millionen Dollar im Jahr 2006 auf 3,9 Milliarden Dollar im Jahr 2008 anwachsen. Infonetics Research hat diese Zahlen in die Welt gebracht. Lange ist es her, dass sich jemand im Bereich IT traute, Steigerungsraten von um die 1.100 Prozent zu prognostizieren. Auch andere Analysten sind geradezu überwältigt. Steve Cramoysan, Analyst bei Gartner, ist überzeugt: »Ethernet-Switches mit NACFunktion stellen die größte Änderung für LANs dar, seitdem Gigabit- Ethernet Mitte der 1990er vorgestellt wurde.«

NAC ist kein Produkt, sondern eine Architektur, ein Modell für den Zugriffsschutz. Als solches versucht es, zwei fundamentale Probleme zu lösen: Erstens haben Konzerne und auch mittelgroße Unternehmen die Kontrolle über ihr Netz und ihre wichtigen Daten verloren. Sie haben ihre Infrastruktur externen Geschäftspartnern, Dienstleistern und Service- Technikern geöffnet. Ihre eigenen Mitarbeiter werden mobiler oder arbeiten immer mehr als Teleworker. Die Kraft und Dynamik der Zugriffsprivilegien, die diese User erhalten, hebeln die klassische Netzeinteilung in innen und außen aus — und damit auch bisher funktionierende Abwehrstrategien. Verstärkt wird der Effekt noch durch neue Netztechnologien wie Wireless-LAN, die per se keine Gebäudegrenzen kennen.

Die Perimeter-Sicherheit, mit der Firewall als Herzstück am Rand des Netzes, ist funktional zu sehr auf den Übergang von Innen und Außen konzentriert, als dass sie diese schwammigen Grenzen und wachsenden Zugänge ausreichend kontrollieren könnte.

Zweitens sind Viren und Malware immer intelligenter geworden, weil ihre Autoren mit infizierten Rechnern, Spam etc. Geld verdienen. Kapital, das sie wiederum in die Fortentwicklung ihrer feindlichen Werkzeuge investieren. Schätzungen von Antimalware- Herstellern wie Trend Micro gehen davon aus, dass Malware- Autoren mehr Umsatz generieren als der weltweite Drogenhandel – also mehr als 96 Milliarden Dollar jährlich. Ihre Angriffe kombinieren mehrere Verbreitungsmethoden, werden immer schneller, operieren zielgerichtet und sind unter dem Strich schwerer zu stoppen. Der klassische Virenschutz, der erst dann einen Schädling erkennt und stoppt, wenn er die passende Signatur besitzt, stößt hier an seine Grenzen. Die Antimalware- Hersteller sind aktuell zwischen mehreren Stunden bis zu zwei Tagen mit ihren Mustern im Verzug. Ein viel zu großes Zeitfenster, in dem sich die jeweilige Malware ungehindert entfalten darf.