Security-Aufgaben dem internen Netz selbst anvertrauen

- Zugangskontrolle wird revolutioniert

- Security-Aufgaben dem internen Netz selbst anvertrauen

- Gruppendynamik

- Folgen für Projekte

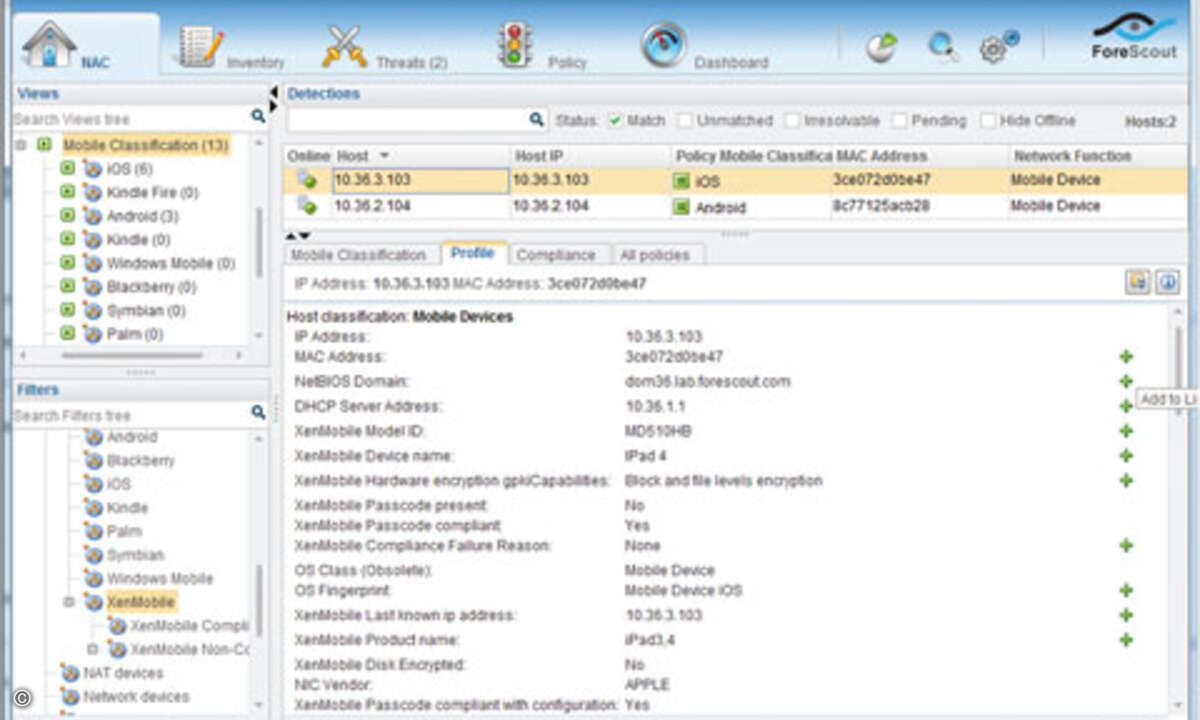

Zu dieser Erkenntnis ist auch der runde Tisch der CRN gelangt, bei dem zu Beginn des Jahres rund 15 Hersteller die wichtigsten Entwicklungen auf dem Gebiet der Sicherheit diskutierten. Die IT-Anbieter wollen daher Security-Aufgaben dem internen Netz selbst anvertrauen. Die Idee: Wer den Perimeter und die klassische Benutzerauthentifizierung passiert hat und dessen Rechner aktuell sauber erscheint, der wird sich trotzdem nicht im Netz frei und unbeaufsichtigt bewegen dürfen — weder der eigene Mitarbeiter, noch ein Gast- oder externer User. Die LAN-Switches selbst kontrollieren gemeinsam mit das Verhalten analysierenden Drittsystemen, beispielsweise Intrusion- Prevention-Scannern, was der User und sein Endgerät tun. Und sie untersuchen den Gesundheitszustand des Endpoints, bevor sie ihn überhaupt in das Netz lassen. Dazu führt eine typische NAC-Lösung folgende Schritte durch:

Sie authentifiziert den User, indem sie die bereits implementierten Authentifizierungssysteme im Netz kontaktiert. Das kann eine ADS genauso sein wie eine Radius-Datenbank. Danach führt NAC ein Integritätstest des Endsystems durch, mit dem sich der User einloggen will. Hierbei prüft das Konzept beispielsweise, welches Patch-Level vorliegt, wie der Browser konfiguriert ist, ob die PC-Firewall aktiv und die AV-Signaturen aktualisiert sind.

Das Ergebnis dieser Analyse plus die Authentifizierungsdaten des Users schickt die NAC-Lösung an ein Policy-System, das beide Werte miteinander verknüpft und letztendlich in die aktuellen Zugriffsrechte des Users übersetzt. Diese werden an Enforcement- Systeme, im typischen NAC ein Ethernet-Switch, weitergegeben, der den User und seinen Client in ein entsprechendes VLAN leitet. Alle diese Schritte geschehen beim ersten Login des Users, in der NACWelt werden sie unter dem Begriff Pre-Assessment zusammengefasst.

Um auf Infektionen nach dem Login, also im Betrieb, zu reagieren, haben einige Hersteller Post- Assessment-Funktionen entwickelt. Hierbei wird entweder der Client selbst in periodischen Abständen noch mal geprüft, oder ein im Netz platziertes System überwacht den aktuellen Datenstrom. Beide Verfahren wollen eine Infektion möglichst zeitnah erkennen und den kranken Client isolieren. In seiner VLAN-Quarantäne soll er, so die NAC-Vision, dann automatisch geheilt werden.

Die Hersteller sind derzeit intensiv dabei, ihre Claims auf dem vermutlich großen Markt abzustecken. Sie haben sich dabei in zwei große Gruppen aufgeteilt, obwohl einige wie IBM oder Intel in beiden vertreten sind. Die mehr als 50 Anbieter im Verbund»Trusted Network Connect« (TNC) wollen eine offene, auf Standards basierende NAC-Architektur entwickeln. Kein Hersteller ist hier federführend, leider auch keiner verpflichtet, eigenes Marketing- Geld zu investieren. Das hat dazu geführt, dass die TNC und ihre Ideen wenig Wirkung nach Außen entfalteten.