Cyberkriminelle spielen das alte Spiel, nur viel besser

Der Aufstieg der Künstlichen Intelligenz hat eine neue Ära der Cyberbedrohungen eingeläutet, womit IT-Verantwortliche und Manager noch mehr Aufmerksamkeit auf ihre Schutzmechanismen im Unternehmen legen sollten. Wie konsequente Anwendung existierender Tools und Best Practices helfen können.

Der folgende Artikel thematisiert unter anderem folgende Fragen:

- Welche neuen Bedrohungen bringt die Künstliche Intelligenz (KI) für die Cybersicherheit?

- Was sind die ernsthaftesten Angriffsvektoren für 2024?

- Wie können Unternehmen ihre Abwehr gegen KI-gestützte Cyberangriffe stärken?

- Warum reicht klassisches Mitarbeiterschulung nicht mehr aus?

- Welche Rolle spielt Zugriffs- und Privilegienmanagement im Cyberschutz?

- Wie kann man sich vor KI-gestützten Phishing-E-Mails und Deepfakes schützen?

Security-Strategien, Lösungen und Notfallpläne sollten dem neuen Bedrohungslevel standhalten und das Unternehmen vor diesen Gefahren schützen. Denn je öfter Cyberkriminelle ausgeklügelte KI-Tools nutzen, umso eher sind sie in der Lage, ihre Angriffe zum Erfolg zu führen. Das BSI bestätigt diese Einschätzung1: „So genannte generative KI, insbesondere große Sprachmodelle, senkt die Einstiegshürden für Cyberangriffe und erhöht Umfang, Geschwindigkeit und Schlagkraft schadhafter Handlungen im digitalen Raum.“ Dass es sich bei diesen Einschätzungen um weit mehr als nur Theorie handelt, zeigen aktuelle Vorfälle, wie der 20-Millionen-Pfund-Deepfake-Konferenzanruf-Betrug2 in Hongkong.

Die gute Nachricht: IT-Sicherheitsexperten sind sich der Gefahr bewusst. In einer aktuellen Studie von Keeper Security3 werden KI-gestützte Angriffe und Deepfake-Technologien als die beiden wichtigsten Cyberangriffsvektoren für 2024 eingestuft. Allerdings, diesem Bewusstsein sollten nun auch konkrete Handlungen für den nötigen Schutz folgen.

Anbieter zum Thema

Das Arsenal der Cyberkriminellen

Das Arsenal an KI-unterstützten Tools, das Cyberkriminellen bereits heute zur Verfügung steht, ermöglicht eine nahtlose Konvergenz zur Durchführung von Cyberangriffen. Generative KI-Technologie ermöglicht beispielsweise die schnelle Erstellung authentisch aussehender Phishing-E-Mails und bietet darüber hinaus auch eine kostengünstige Lösung für opportunistische Hacker. KI-gestützte Cyberattacken erhöhen die Glaubwürdigkeit bei Social-Engineering-Tricks, wie Deepfakes und Imitationen. Dies macht es Unternehmen und ihren Mitarbeitern zunehmend schwer, echtes von falschem zu unterscheiden. Kurz gesagt, von KI generiertes betrügerisches Material wird immer „menschlicher“ und schwerer zu identifizieren, womit beispielsweise das bisherige, klassische Schulen von Mitarbeitern immer weniger gegen die Cyberkriminalität bewirken kann.

Zugriffs- und Privilegienmanagement sind maßgebliche Bausteine im Cyberschutz

Dass in der Studie über ein Drittel (35 Prozent) der IT-Leiter KI-gestützte Cyberangriffe als den ernsthaftesten Angriffsvektor betrachten, wirft die Frage auf, wie Unternehmen ihre Abwehr am besten stärken können? Die Antwort: Ein entscheidender Baustein in der Cyberschutzstrategie ist ein robustes privilegiertes Zugriffsmanagement. Es gewährleistet eine strikte Kontrolle sensibler Konten und Systeme, darunter IT-Admin-Konten, die kritische Informationen enthalten, oder die Zugänge der Anwender zu unternehmenskritischen Anwendungen. Eine Zugriffskontrolle mit den geringstmöglichen Privilegien auf diese Konten verringert das Risiko unbefugter Zugriffe und potenzieller Datenverletzungen, wodurch die Versuche von Cyberkriminellen, Schwachstellen auszunutzen, vereitelt werden.

Organisationen sollten spätestens jetzt sorgfältig definieren, wer auf welche Netzwerke und Konten zugreifen darf – insbesondere auf die, die sprichwörtlich der „Schlüssel zum Königreich“ sind, sowie auf die, welche sensible Geschäftsinformationen enthalten. Beispielsweise wäre eine Cyberattacke mit einem überzeugenden Deepfake, der eine Führungskraft imitiert, weit weniger effektiv, wenn der empfangende Mitarbeiter keinen Zugang zu sensiblen Daten oder Systemen hätte.

Adaptive Bewusstseinsschulung

Da sich die Tricks der Cyberkriminellen – beispielsweise bei Deepfakes – kaum noch von echten Nachrichten unterscheiden, reicht es nicht aus, wenn Mitarbeiter beispielsweise bei Fake- oder Phishing-Nachrichten nach ungewöhnlichen Schreibweisen, Tippfehlern oder seltsamen Aufforderungen Ausschau halten. Die Taktiken der Kriminellen sind derart perfekt, dass das Schulen der Mitarbeiter viel mehr auf einem grundsätzlichen Bewusstseinstraining liegen sollte, bei dem alles hinterfragt werden darf – ganz ähnlich dem Zero-Trust-Prinzip. Schulungen zu neuen Taktiken der Cyberkriminellen, einschließlich KI-gestützter Angriffe, befähigt die Mitarbeiter, auch KI-gestützte Aktivitäten zu antizipieren und vor allem zu melden.

Am Ball bleiben

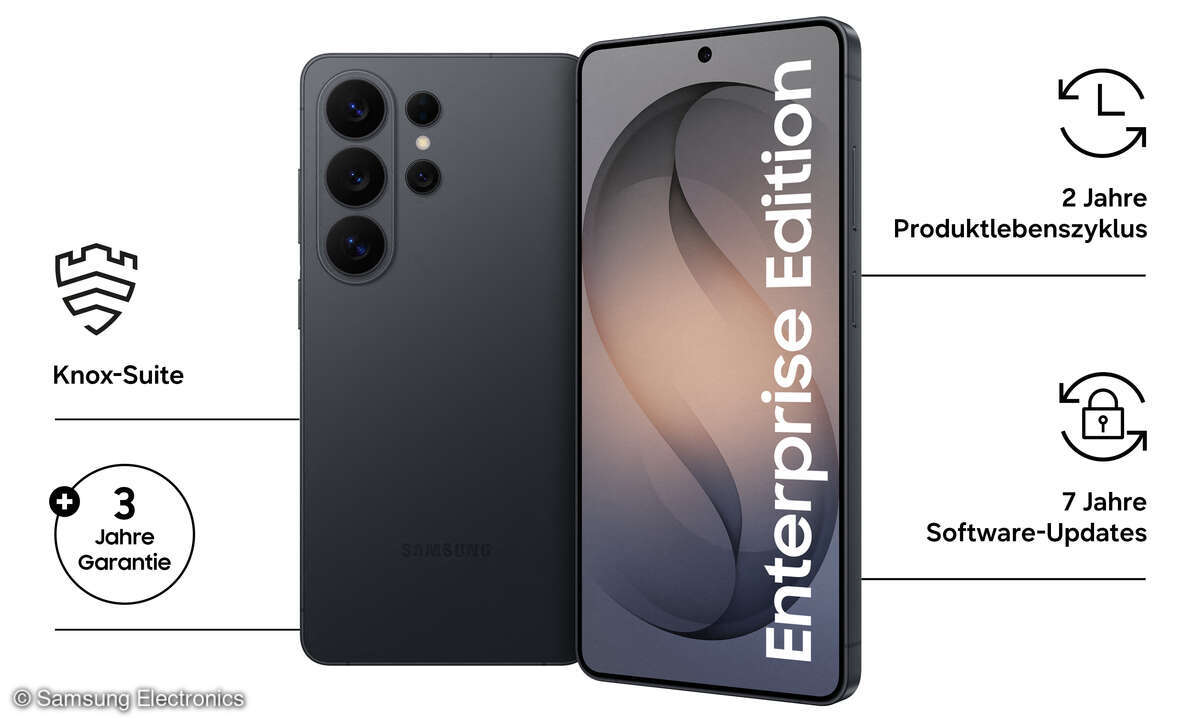

In der Cybersecurity ist nichts schlimmer, als zu verharren. Innerhalb kürzester Zeit werden die Cyberkriminellen einen Weg ins Unternehmen finden. Das Mindestmaß an kontinuierlicher Cyberschutzaktivität sind regelmäßige Software-Updates, um potenzielle Lücken zu schließen. Die konsequente Aktualisierung von Software und Geräten stärkt die Sicherheit, indem Schwachstellen umgehend behoben werden. Zeitnahe Patches reduzieren das Zeitfenster, in dem Hacker Schwachstellen ausnutzen können und die Implementierung sicherer Backup-Protokolle gewährleistet die Integrität der Daten und schützt vor potenziellem Datenverlust durch Malware-Angriffe. Zudem stärkt eine Privilegien-Zugangskontrolle den Cyberschutz, da sie jederzeit den aktuellen Status der Mitarbeiter und ihrer tatsächlich benötigten Rechte widerspiegelt.

| Schutzmaßnahme | Beschreibung |

|---|---|

| Privilegiertes Zugriffsmanagement | Strikte Kontrolle sensibler Konten und Systeme |

| Bewusstseinsschulung | Schulungen zu neuen Taktiken der Cyberkriminellen |

| Regelmäßige Software-Updates | Schließen von potenziellen Sicherheitslücken |

| Sichere Backup-Protokolle | Schutz vor Datenverlust durch Malware-Angriffe |

| Starke Passwort-Richtlinien | Verwendung komplexer und eindeutiger Passwörter |

| Verschlüsselte Kommunikationskanäle | Sicherstellen, dass Informationen nur von der beabsichtigten Person eingesehen werden |

| Multi-Faktor-Authentifizierung (MFA) | Zusätzliche Sicherheitsschicht für Benutzerkonten |

Zurückhaltender Umgang mit persönlichen Informationen

Mit dem Anstieg von KI-gestützten Phishing-E-Mails, Imitationen und Deepfakes ist Wachsamkeit beim Teilen persönlicher oder sensibler Informationen online von höchster Bedeutung. Beispielsweise können Betrüger KI-Algorithmen für die Analyse großer Datenmengen verwenden, um eine falsche Identität zu erzeugen und eine Technik namens „Synthese“ zu nutzen, die realistisch die Stimme einer Person nachahmen kann. Derartige Techniken helfen den Cyberkriminellen, legitim zu erscheinen und zu handeln. Eine verlässliche Überprüfung der Authentizität, die Nutzung verschlüsselter Kommunikationskanäle und ein umsichtiges Vorgehen können dazu beitragen, dieses Risiko zu reduzieren. Eine gute Praxis ist es, vor dem Teilen sensibler Informationen nach einer zweiten Form der Identifikation oder Verifikation zu fragen und einen verschlüsselten Dienst zu nutzen, um sicherzustellen, dass die gesendeten Informationen nur von der beabsichtigten Person eingesehen werden können.

Auch an dieser Stelle kommt die Durchsetzung starker Passwort-Richtlinien und eines unternehmensweiten Zugangs- und Passwortmanagements zum Tragen. Die Implementierung strenger Passwortpraktiken, einschließlich der Verwendung komplexer und eindeutiger Passwörter, kombiniert mit einer sicheren und dennoch nutzerfreundlichen Passwortverwaltungslösung, senkt die Wahrscheinlichkeit erfolgreicher Angriffe maßgeblich.

Obwohl sich die Bedrohungslandschaft rasant weiterentwickelt, haben die Grundprinzipien und Strategien für die der Cybersicherheit Bestand – sowohl bei der Abwehr traditioneller als auch KI-gestützter Cyberangriffe. Grundlegende Maßnahmen wie eine robuste Passwortverwaltung, Multi-Faktor-Authentifizierung (MFA), kontinuierliche Mitarbeiterschulung sowie Softwareupdates und Sicherheits-Patches sind unverzichtbare Verteidigungsmechanismen gegen KI-gestützte Angriffe. Durch die Priorisierung dieser wirksamen Praktiken können Unternehmen ihre Widerstandsfähigkeit gegenüber Cyberbedrohungen erheblich stärken – auch ohne eine radikale Umstellung der Infrastruktur oder einer komplett neuen Cybersicherheitsstrategie.

1 https://www.bsi.bund.de/DE/Service-Navi/Presse/Pressemitteilungen/Presse2024/240430_Paper_Einfluss_KI_Cyberbedrohungslage.html

2 https://www.theguardian.com/world/2024/feb/05/hong-kong-company-deepfake-video-conference-call-scam

3 https://www.keepersecurity.com/en_GB/top-data-threats-insight-report/?&utm_medium=press_release&utm_campaign=Communications