Dynamische Verteidigung

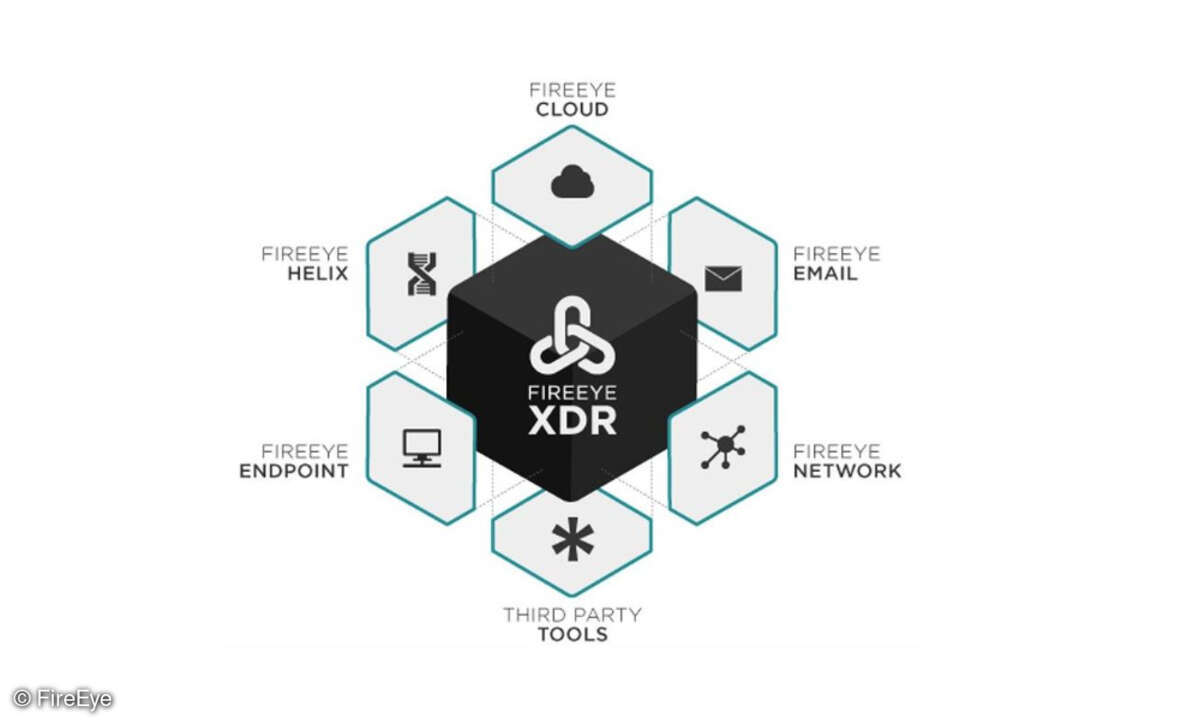

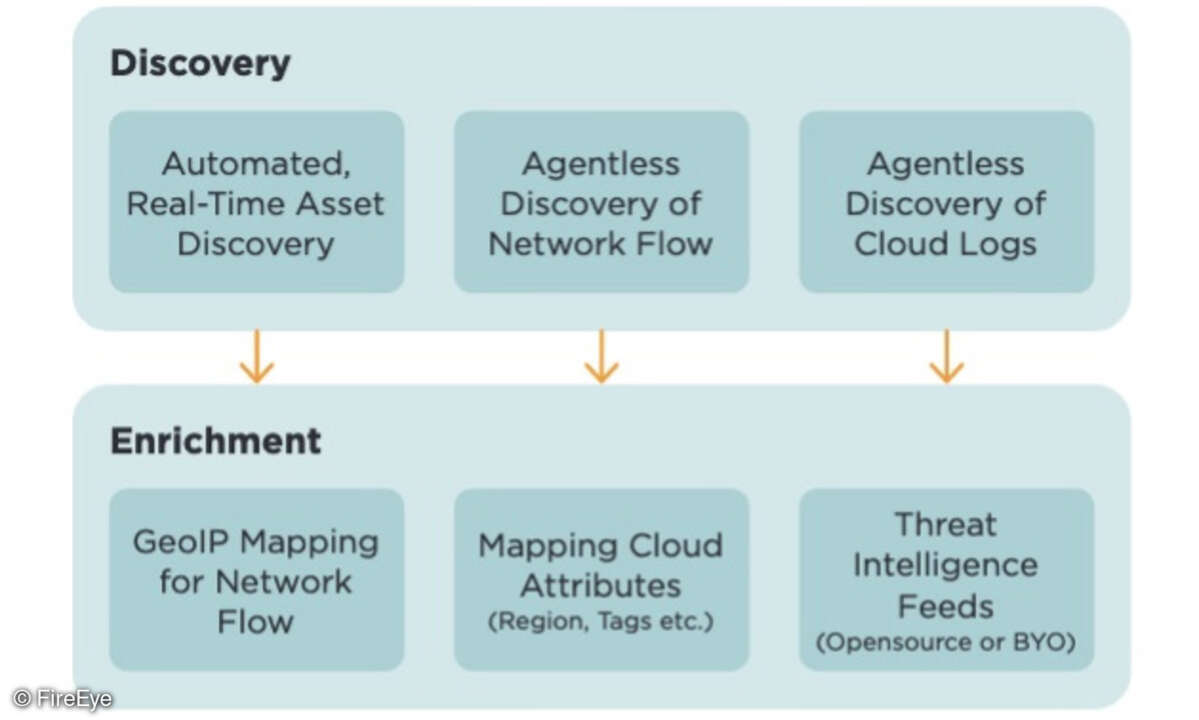

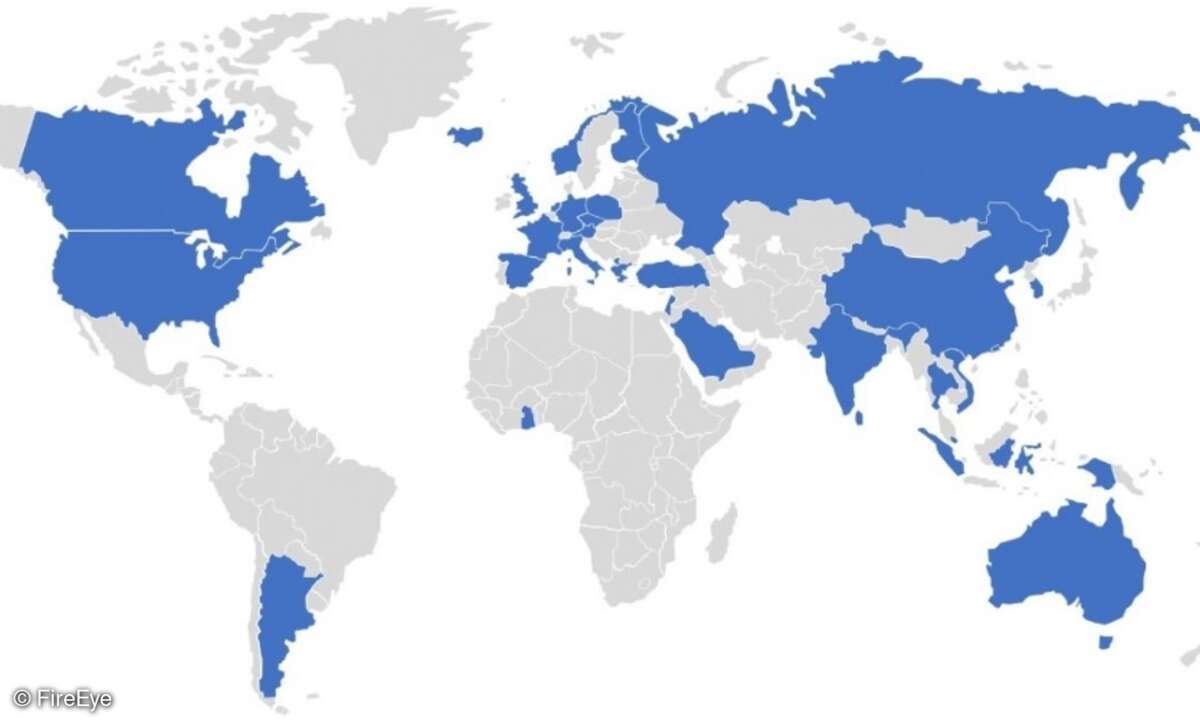

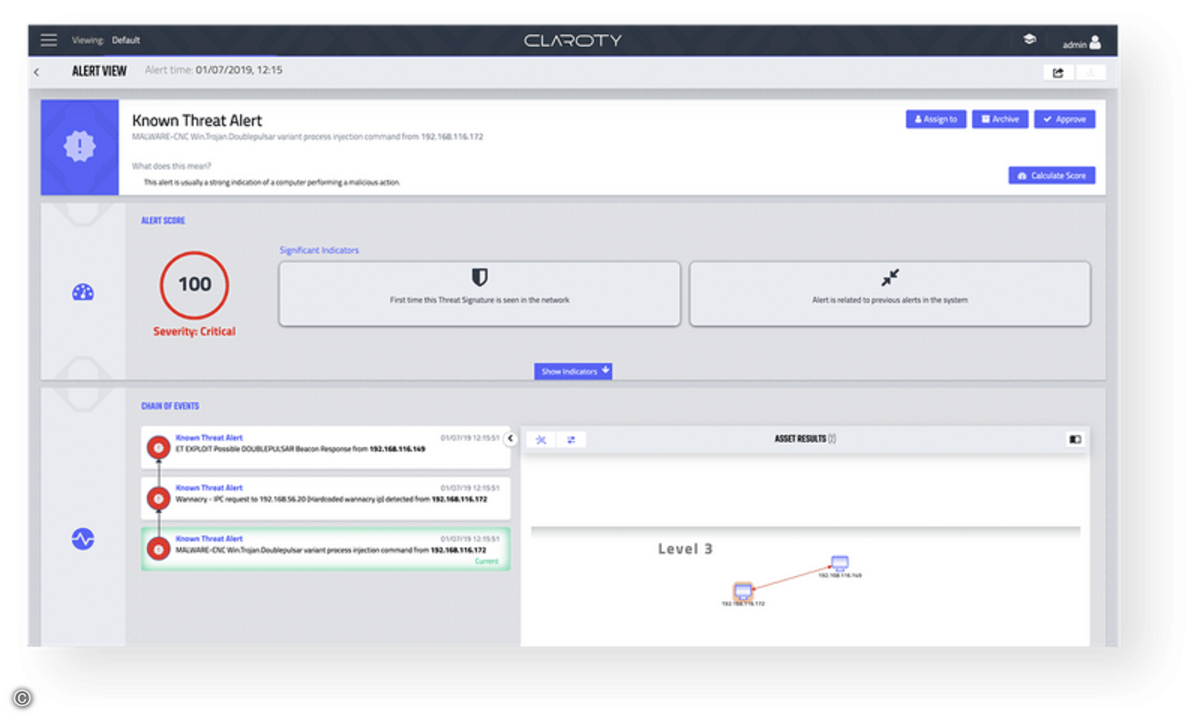

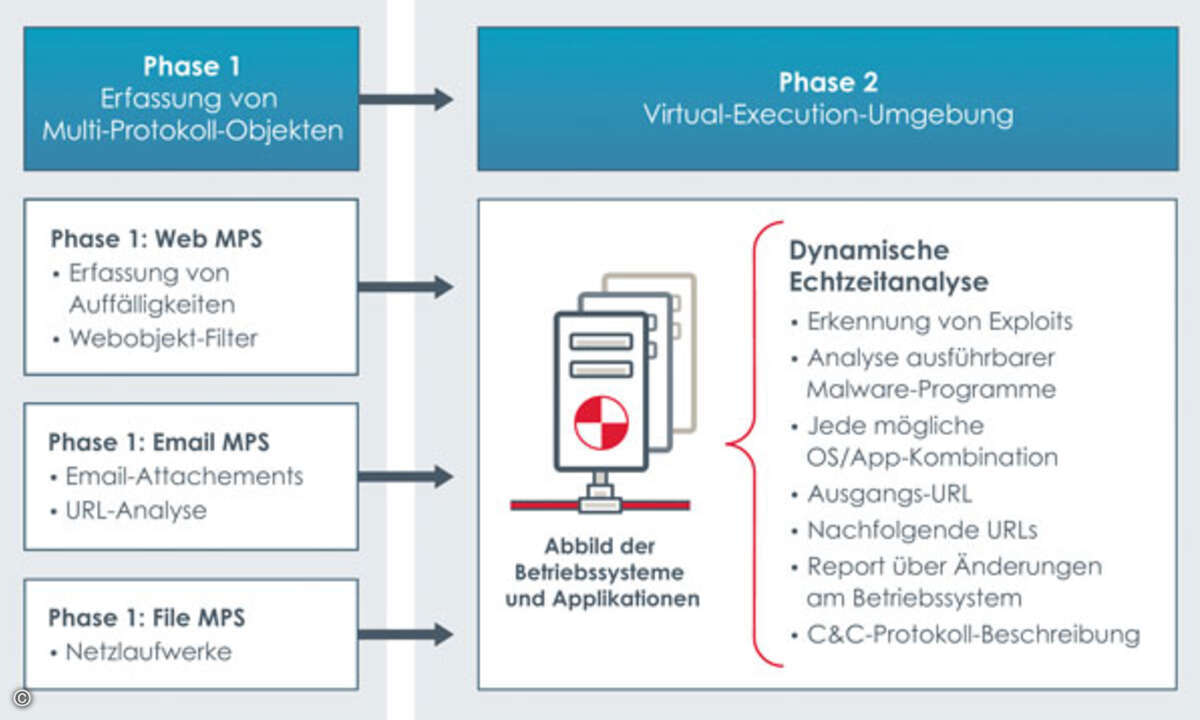

Neue Angriffsformen machen auch neue Verteidigungsstrategien nötig. Die Next Generation Threat Protection Appliances von Fireeye sollen sowohl vor Gefahren schützen, die dem Netzwerk von außen drohen, als auch vor solchen, die von innen nach außen gehen.Viele der herkömmlichen, auf Signaturen beruhenden Schutzmaßnahmen wie Firewalls, Intrusion Prevention Systems (IPS) oder Antiviruslösungen können heutige Angriffsformen nur ungenügend abwehren. Cyber-Kriminelle haben Toolkits für so genannte polymorphe Angriffe (Advanced Persistent Threat, APT) entwickelt, die sich mit jeder Verwendung ändern, längerfristig vorgehen und Zero-Day-Schwachstellen ausnützen. Diese neue Generation der Bedrohungen ist persistent und nutzt beispielsweise Daten aus den sozialen Netzwerken, um sehr gezielte Phishing-Mails zu erzeugen, die Schädlinge mitbringen, die auf bestimmte Branchen, Anwendungen und Betriebssysteme ausgerichtet sind. Sobald eine solche Malware erfolgreich in ein Netzwerk eingedrungen ist, kann sie ihr kriminelles Werk beginnen und Verbindung mit einem Command-and-Control-Server aufnehmen, um sich weitere Befehle für den Datendiebstahl abzuholen. Gegen diese Gefahren bedarf es einer dynamischen Verteidigung, die per Analyse des Netzwerkverkehrs auch unbekannte Angriffe zeitnah erkennt, statt sich auf Signaturen zu verlassen, sowie den Datenabfluss über Callbacks an Command-and-Control-Server blockieren kann. Des Weiteren muss die Schutzlösung über verschiedene Protokolle hinweg die Kommunikation in beide Richtungen kontrollieren, um Exploits von Sicherheitslücken zu erkennen und auch Callbacks an Command-and-Control-Server. Fireeye nimmt für sich in Anspruch, mit der Next-Generation-Threat-Protection-Plattform sowohl vor Gefahren, die von außen ins Netzwerk eindringen, als auch vor solchen, die von innen nach außen gehen, zu schützen. Die Appliances sollen gezielte Angriffe und Malware aufspüren und analysieren, auch wenn diese bis dahin noch nicht bekannt und per Signat

Die Autorin auf LANline.de: sfranke