»IAM-Projekte sind eine Chance, Prozesse zu überdenken«

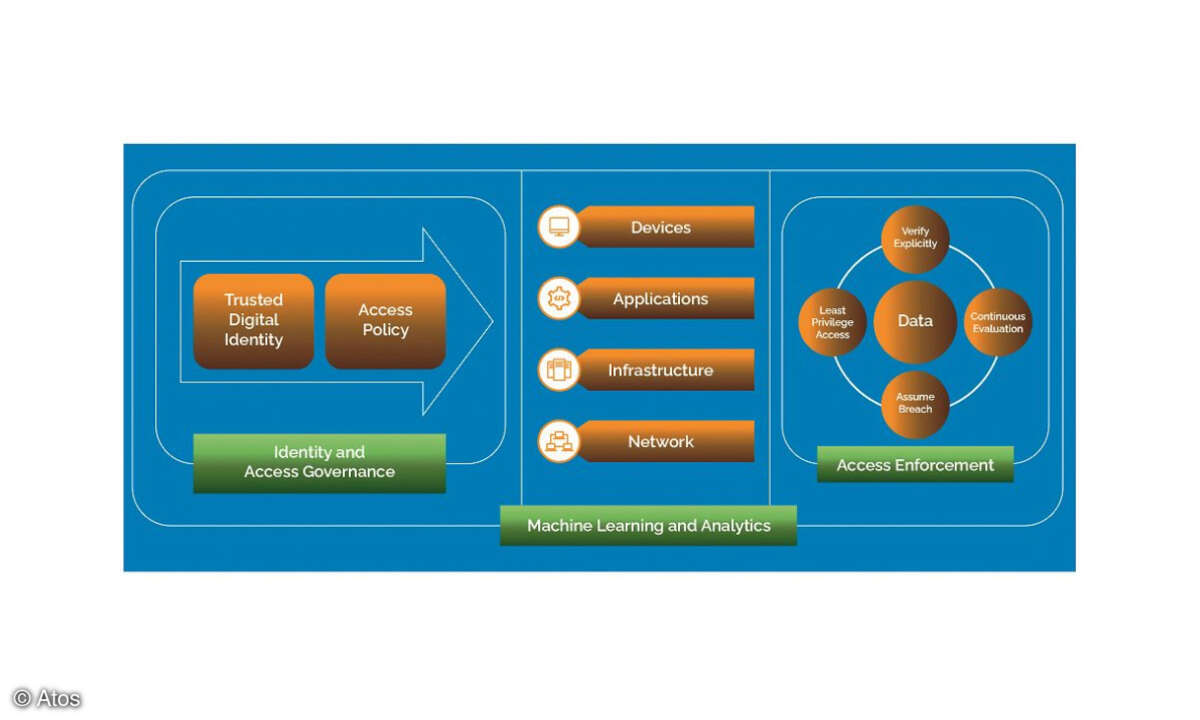

Im Gespräch mit CRN erklärt Susanne Haase, Senior Solutions Architect bei One Identity, dass es bei IAM nicht in erster Linie um Technik geht, sondern um die Abstimmung zwischen Abteilungen und die Verbesserung von Prozessen. IAM als reines IT-Thema zu behandeln, funktioniere nicht, sagt sie.

- »IAM-Projekte sind eine Chance, Prozesse zu überdenken«

- »Wichtig sind schnell vorzeigbare Erfolge«

- »Ein IAM läuft nicht über Jahre unverändert weiter«

CRN: Frau Haase, die meisten Anwendungen, die Logins erfordern, bringen bereits eine eigene Benutzerverwaltung mit. Warum wird darüber hinaus ein Identity und Access Management gebraucht?

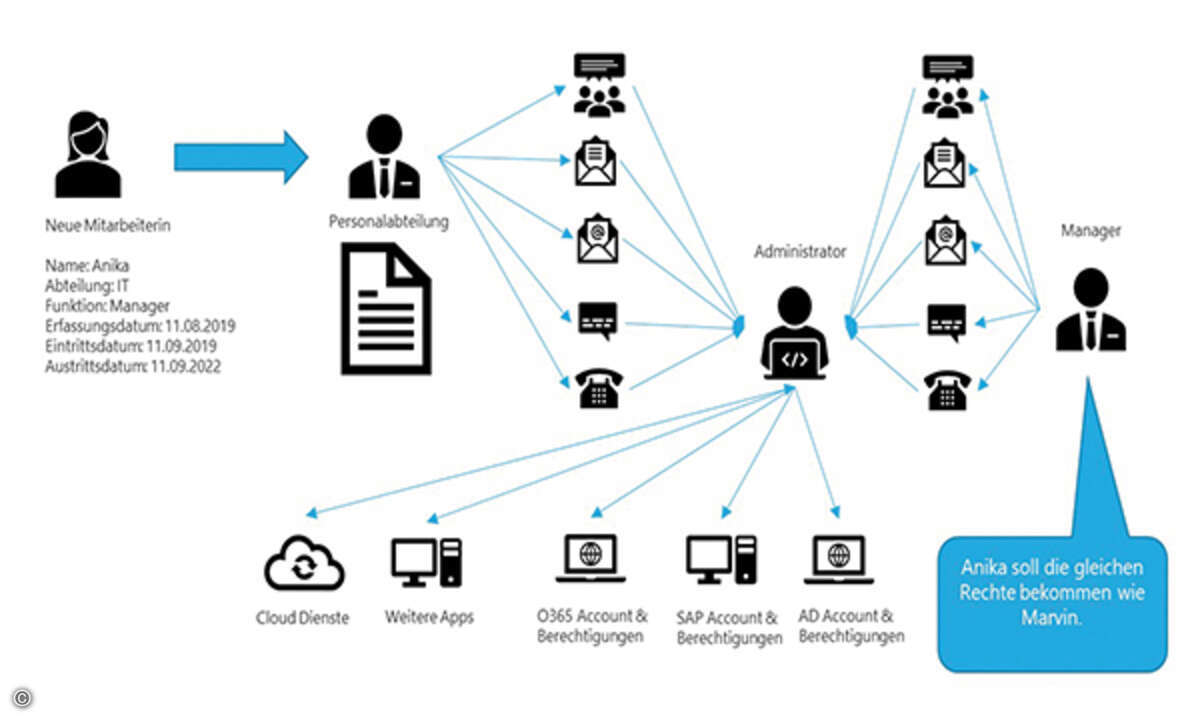

Susanne Haase: Diese Systeme kann man wie kleine Inseln im großen Ozean der Benutzerverwaltung, der Autorisierung und der Authentisierung betrachten. Sie wissen oft nichts voneinander und folgen keinem automatisierten und durchgängigem Prozess, wenn es um die Verwaltung von Zugriffsrechten geht. Kommt ein neuer Mitarbeiter in ein Unternehmen, dauert es meist Tage wenn nicht Wochen, bis alle Zugriffsrechte auf den unterschiedlichen Systemen eingerichtet sind. Auch die Frage, warum welcher Mitarbeiter welche Rechte erhält, ist oft nur schwer zu beantworten.

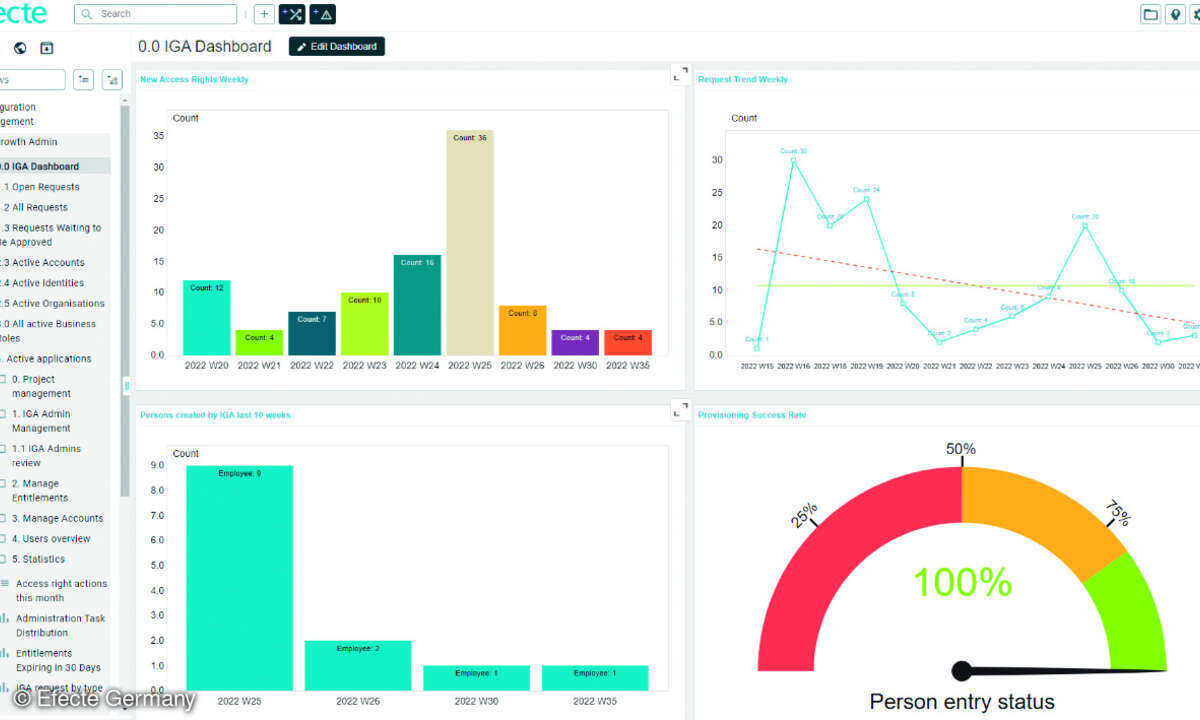

Ob diese Rechte auch nach einer bestimmten Zeit noch Bestand haben sollen, ist ohne geeignete automatisierte Workflows, die Verantwortliche aus dem Fachbereich automatisch einbeziehen, eine Sisyphusarbeit. Und das immer und immer wieder. Denn genau diese regelmäßige Prüfung ist Teil der gesetzlichen Vorgaben.

Richtig kritisch wird es, wenn ein Mitarbeitender das Unternehmen verlässt. Die Berechtigungen müssen zeitgenau deaktiviert werden, und zwar überall. Zu wissen, ob es sich vielleicht um einen Mitarbeiter mit Administrationsberechtigungen handelt, ist essentiell.

CRN: Sind dies auch die wichtigsten Treiber für die IAM-Einführung bei Unternehmen?

Haase: Im Prinzip sind es immer die gleichen Treiber, aber mit anderem Fokus. Es geht zum einen um die sichere Verwaltung des Benutzerlebenszyklus und dessen Automation. Also der automatisierten Provisionierung und De-Provisionierung von Berechtigungen auf unterschiedlichen Systemen., ausgelöst durch bestimmte Ereignisse wie den Eintritt ins Unternehmen, den Wechsel der Abteilung, eine Änderung der Funktion oder schließlich das Ausscheiden des Mitarbeiters.

Zum anderen geht es um Nachvollziehbarkeit: welche Berechtigungen ein Mitarbeiter hält, warum und seit wann. Das ist wichtig für die Compliance und die Einhaltung gesetzlicher Vorgaben. Halten Unternehmen diese nicht ein, kostet sie das mehr als hohe Strafen und möglicherweise den guten Ruf.

Mit sinnvoll eingesetzten IAM-Lösungen hat ein Unternehmen die Möglichkeit, Standard-Berechtigungen sowie privilegierte Berechtigungen sicher zu verwalten. Sicherheit kein Show-Stopper für Effizienz, Produktivität oder Spaß an der Arbeit. Wohingegen Missbrauch von zumeist privilegierten Berechtigungen ein Unternehmen alles kosten kann – und Mitarbeitende den Arbeitsplatz.

CRN: Wird dann in der Regel dediziert ein IAM eingeführt oder läuft das eher im Rahmen anderer Projekte mit?

Haase: Ist es Ziel, die privilegierten Konten und Zugriffe unter Kontrolle zu bekommen, handelt es sich meist um Projekte, die losgelöst von anderen Projekten laufen. In deren Fahrwasser gibt es oft kleinere IAM-Projekte, wie zum Beispiel die Einführung einer Zwei-Faktor Authentisierung. Diese werden aufgrund verschärfter Vorgaben zur Zugriffssicherheit auf Daten des Auftraggebers oder der Kunden bei den Zulieferern oder Outsourcern initiiert.

Bisweilen finden IAM-Projekte nach oder im Rahmen von Konsolidierungsprojekten statt, wie zum Beispiel einer Active-Directory-Konsolidierung oder bei Firmenzusammenschlüssen, um die geänderte Infrastruktur effizient und sinnvoll zu verwalten. Aber sehr häufig werden sie losgelöst von anderen Projekten und eher aufgrund des Bedarfs nach mehr Automation, Kontrolle und Compliance aufgesetzt.