OT unter Beschuss: Regulatorik, Risiken und Chancen für Partner

Kritische Branchen wie Energie, Gesundheitswesen und Lebensmittelproduktion sehen sich wachsenden OT-Bedrohungen gegenüber. Neue Vorgaben wie NIS2 und CRA verschärfen die Anforderungen, eröffnen aber auch Chancen für spezialisierte Partner mit IT/OT-Expertise.

Der Artikel beantwortet unter anderem folgende Fragen:

- Was versteht man unter OT (Operational Technology)?

- Warum ist OT-Sicherheit besonders kritisch?

- Welche Branchen sind laut NIS2-Richtlinie besonders betroffen?

- Was ändert sich mit der NIS2-Richtlinie?

- Worum geht es im Cyber Resilience Act (CRA)?

- Welche branchenspezifischen Herausforderungen gibt es?

- Welche Schutzmaßnahmen gelten als besonders wirksam?

- Welche Chancen ergeben sich für Channel-Partner?

OT in kritischen Industriezweigen

Die Sicherung wesentlicher Dienste gehört zu den zentralen Herausforderungen vieler Unternehmen. Branchenübergreifend kritisch ist die Aufrechterhaltung des Geschäftsbetriebs, insbesondere in Sektoren wie dem Gesundheitswesen, der öffentlichen Versorgung oder der Lebensmittel- und Getränkeindustrie. In diesen Bereichen sind Industrieanlagen sowie intelligente Geräte – also die gesamte Betriebstechnologie (Operational Technology, OT) – die Grundlage für stabile Abläufe. Die fortschreitende Digitalisierung und Vernetzung erhöhen jedoch die Angriffsfläche und erschweren es, die Cybersicherheit aufrechtzuerhalten.

Die Bedrohungslage für OT-Systeme in kritischen Infrastrukturen wächst weltweit deutlich, wie aktuelle Erhebungen zeigen: So verzeichnete der OT Cyber Threat Report 2025 einen Anstieg physischer Störungen im Energiesektor um 146 Prozent gegenüber dem Vorjahr. Ransomware-Attacken auf industrielle Betreiber stiegen, den Recherchen von Honeywell zufolge, im ersten Quartal 2025 um 46 Prozent, oft mit gezielten Angriffen auf OT-Systeme. Im Produktions- und Lebensmittelbereich sind 12 Prozent der OT-Geräte für Angriffe anfällig, 73 Prozent der Unternehmen wurden im vergangenen Jahr Opfer von OT-Intrusionen.

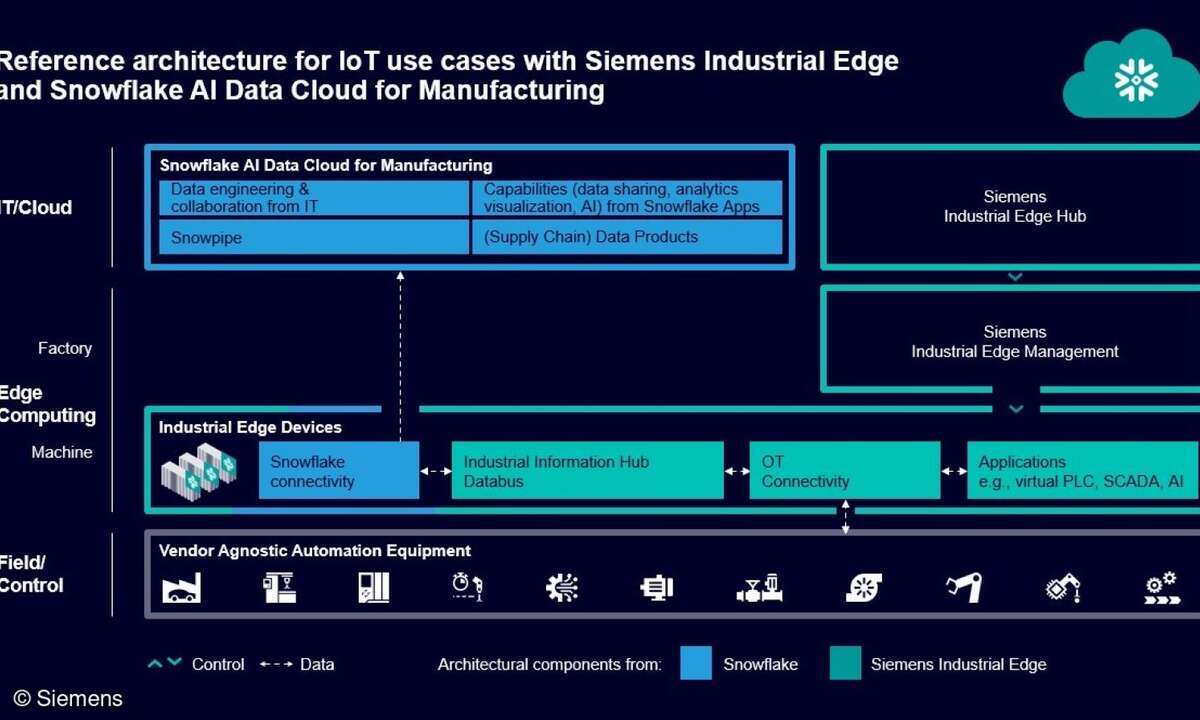

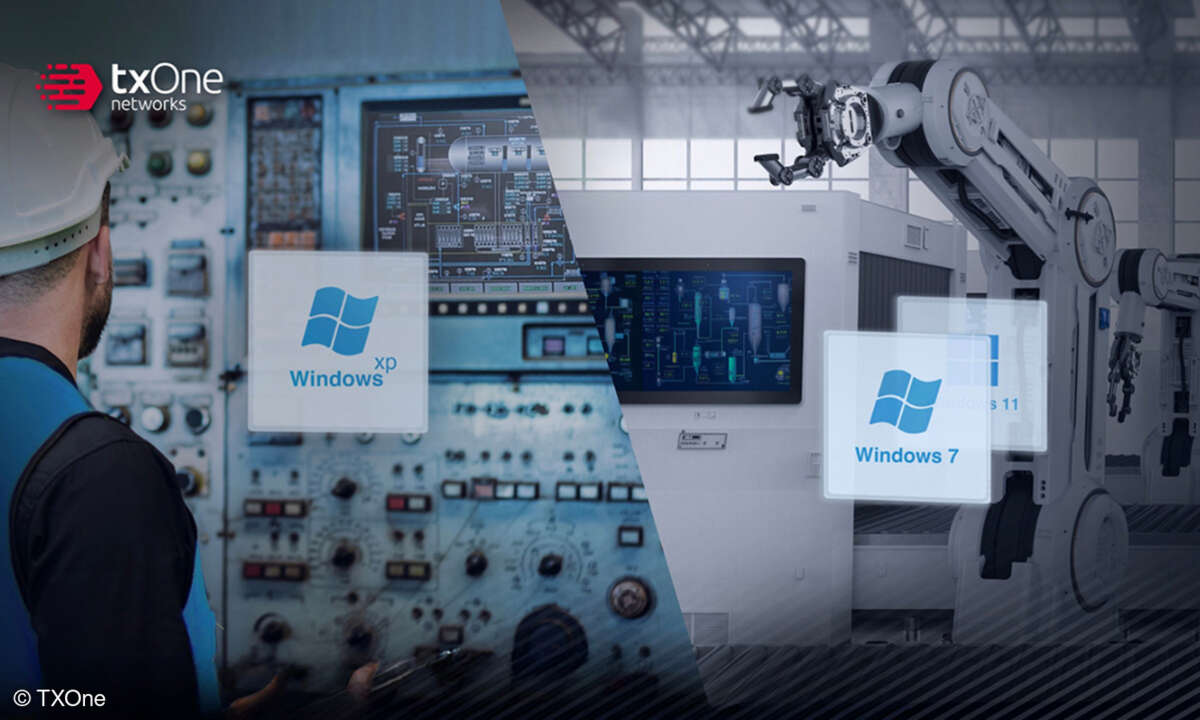

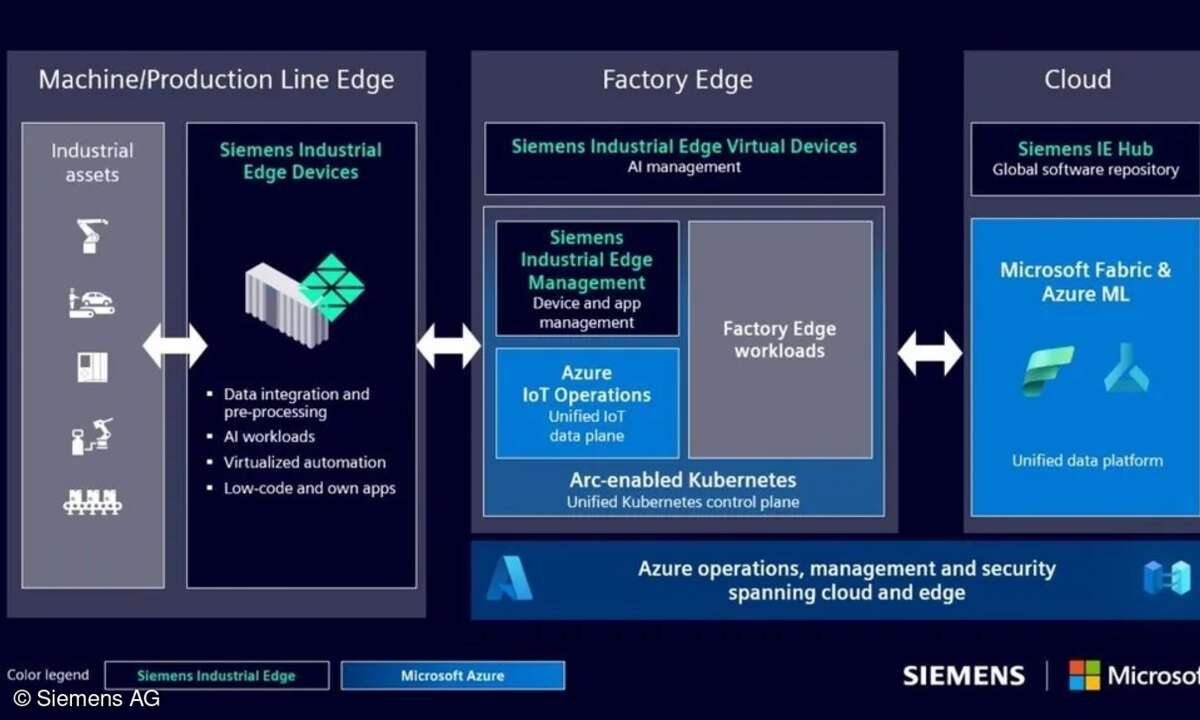

OT umfasst sämtliche Hardware- und Software-Komponenten, die industrielle Prozesse steuern, überwachen und automatisieren. Im Gegensatz zur klassischen IT stellt OT spezifische Anforderungen an Sicherheit und Verfügbarkeit, da hier Fehlfunktionen oder Angriffe unmittelbar physische Auswirkungen und Produktionsstillstände zur Folge haben können. In essenziellen Bereichen wie Energieversorgung, Gesundheitswesen, Transport und Lebensmittelherstellung, wo Störungen direkt gesellschaftliche Versorgungsketten gefährden können, sehen sich Organisationen mit einer Kombination aus älteren, oftmals heterogenen Systemen und neuen vernetzten Technologien konfrontiert. Insbesondere im Gesundheitswesen, wo vernetzte medizinische Geräte, die Internet of Medical Things (IoMT), zum Einsatz kommen, entstehen durch teils langwierige Zertifizierungsprozesse gefährliche Sicherheitslücken. Die Vernetzung verschiedenster Entitäten wie Krankenhausinformationssysteme, Labor- und Bildarchivsysteme erfordert eine ganzheitliche Absicherung der OT-Landschaft über Segmentierung, Überwachung und Zugriffsmanagement.

In der öffentlichen Versorgung – Strom, Wasser, Wärme – ist OT in Form intelligenter Messsysteme, netzbasierter Steuerungskomponenten sowie Infrastrukturen wie Ladepunkten für Elektromobilität ein zentraler Baustein. Umso entscheidender ist die Absicherung dieser Systeme vor unbefugtem Zugriff, da Ausfälle gravierende wirtschaftliche und gesellschaftliche Folgen nach sich ziehen können. Auch in der Lebensmittel- und Getränkeindustrie spiegelt sich der Wandel wider: Die zunehmende Automatisierung und Digitalisierung entlang der Produktionsprozesse schaffen neue Angriffspunkte. Hier sind Rückverfolgbarkeitssysteme, automatisierte Qualitätskontrollen und vernetzte IoT-Messtechnik besonders schutzbedürftig, da Cyberangriffe die Produktintegrität und Lebensmittelsicherheit negativ beeinflussen können.

Neue Regulierung schafft Rahmenbedingungen

Vor dem Hintergrund der wachsenden Bedeutung von OT-Sicherheit verschärfen Regulierungen die Rahmenbedingungen für Unternehmen. Vor allem die NIS2-Richtlinie und der Cyber Resilience Act (CRA) setzen Maßstäbe für den Schutz vernetzter digitaler Produkte und kritischer Infrastrukturen.

NIS2 erweitert den Anwendungsbereich deutlich und betrifft viele Industrien, die als „wesentlich“ oder „wichtig“ eingestuft werden – darunter Energie, Gesundheitswesen, Verkehr, Wasserversorgung, Lebensmittelproduktion und Chemie. Die Richtlinie verpflichtet Unternehmen zu erhöhtem Risikomanagement, Meldepflichten und einem ganzheitlichen Sicherheitsansatz, der technische, organisatorische und betriebliche Maßnahmen umfasst. Dabei ist auch die Sicherstellung der Resilienz in der Lieferkette und die regelmäßige Prüfung der IT- und OT-Systeme von zentraler Bedeutung. Die verschärfte Haftung gegenüber Behördlichen Kontrollen und hohen Geldstrafen macht die Einhaltung zur Pflicht.

Der Cyber Resilience Act adressiert speziell die Hersteller vernetzter Produkte, die künftig nicht nur bei Markteinführung, sondern über einen definierten Lebenszyklus von bis zu fünf Jahren sicherstellen müssen, dass ihre Geräte frei von bekannten Schwachstellen sind und Sicherheitsvorfälle gemeldet werden. Besonders in der OT betrifft dies die Produktentwicklung, kontinuierliche Sicherheitsüberprüfungen und das Patchmanagement – mit dem Ziel, Angreifern möglichst frühzeitig einen Schritt voraus zu sein. Diese Vorgaben bewirken einen Paradigmenwechsel in der gesamten Wertschöpfungskette industrieller Produkte.

Branchenspezifische Herausforderungen und geeignete Schutzmaßnahmen

Zwar sind viele Sicherheitsgrundsätze branchenübergreifend bindend, dennoch verlangen die Gegebenheiten einzelner Industriezweige das Setzen individueller Schwerpunkte. Im Gesundheitswesen gilt es für die Verantwortlichen, besonderes Augenmerk auf die besonders häufig eingesetzten, älteren Systeme mit ungepatchten Schwachstellen zu legen, die bisweilen eine große Gefahr darstellen. Die Einbindung zahlreicher IoMT-Geräte erweitert die Angriffsfläche zusätzlich. Besondere Priorität sollten dabei die Netzwerksegmentierung, die Implementierung rollenbasierter Zugriffsrechte, die konsequente Durchführung regelmäßiger Sicherheitsupdates sowie eine umfassende und sorgfältige Überwachung der Netzwerke haben. Daneben müssen Betreiber den Überblick über Sicherheitsvorfälle behalten und ein resilient ausgestaltetes Business Continuity Management sicherstellen, da ein Stillstand unmittelbare Lebensbedrohungen nach sich ziehen kann.

Im Bereich öffentlicher Versorgungsunternehmen steht neben dem Schutz von Steuerungssystemen und intelligenten Messgeräten die Sicherstellung von Betriebs-, Backup- und Krisenmanagement im Fokus. Die Sicherstellung des Zugriffsmanagements und der Schutz privilegierter Konten, ein robustes Patchmanagement sowie die Implementierung von Zero-Trust-Konzepten gewinnen hier an Bedeutung, um möglichst alle Angriffsvektoren abzudecken und Ausfälle zu vermeiden. Moderne SOC- und SIEM-Lösungen ermöglichen Echtzeitüberwachung und schnelle Reaktionsfähigkeit.

Die Lebensmittel- und Getränkeindustrie profitiert von zunehmend digitalisierten Rückverfolgbarkeitssystemen und automatisierter Produktionssteuerung durch SCADA oder MES. Allerdings verfügen IoT-Messtechniken und vernetzte Produktionsanlagen oftmals über Schwachstellen, die zum Einfallstor für Angriffe werden können. Hier ist die Integrität der Prozessdaten essenziell, da sie die Produktqualität und Sicherheit direkt beeinflussen. Die Absicherung erfolgt durch technische Maßnahmen wie verschlüsselte Kommunikation, Anomalie-Erkennung und Sicherheitskonzepte, die speziell auf die Anforderungen der industriellen Fertigung zugeschnitten sind.

Neues Wachstumspotential auch für Channel-Partner

Die Komplexität und spezifische Natur der OT-Sicherheit verlangen nach spezialisierten Dienstleistern, die Expertise in den Welten der IT und OT sowie deren Schnittstellen mitbringen. Channel-Partner, die sich auf dieses Feld fokussieren, eröffnen sich neue Wachstumsmöglichkeiten, da sie Unternehmen bei der Analyse ihrer Risiken, Beratung bei Sicherheitskonzepten und dem Implementieren geeigneter Schutzmaßnahmen unterstützen können. Dazu gehören auch die Implementierung von Netzwerksegmentierung, Zugangskontrolle und die Etablierung von Notfall- und Wiederherstellungsplänen.

Wichtig in diesem Bereich ist allerdings der Aufbau eines soliden technischen und organisatorischen Know-hows, das über reine IT-Sicherheit hinausgeht. Dazu gehören Kenntnisse über spezielle OT-Prozesse, Änderungsmanagement bei Patch-Rollouts, sowie die Fähigkeit, kundenorientiert zu beraten und unterschiedliche Abteilungen anzusprechen. Zertifizierungen wie die der International Society of Automation (ISA) und Normen wie IEC 62443 sind anerkannte Qualifikationen, um die Anforderungen der OT-Sicherheit professionell abzudecken.

Zusätzlich unterstützen spezialisierte Value-Add-Distributoren mit Trainings, White-Label-Service-Angeboten und Partnernetzwerken, um die zeitintensive und ressourcenfordernde Etablierung von OT-Sicherheitsdienstleistungen zu erleichtern und Skaleneffekte zu erzielen.

Fazit: Proaktives Handeln sichert den Geschäftserfolg in einer vernetzten Welt

Die Verflechtung von IT und OT in kritischen Branchen stellt Unternehmen vor enorme Herausforderungen. Die Einhaltung gesetzlicher Vorgaben wie NIS2 und CRA wird künftig unabdingbar sein, um nicht nur gesetzliche Sanktionen zu vermeiden, sondern auch die Resilienz gegen Cyberangriffe signifikant zu erhöhen. Maßgeschneiderte Sicherheitsstrategien, kontinuierliches Monitoring, Notfallmanagement und eine enge Zusammenarbeit von IT und OT bilden die Grundlage für nachhaltigen Schutz.

Umso wichtiger ist es, dass Unternehmen möglichst frühzeitig und ganzheitlich handeln, die Risiken realistisch einschätzen und technische wie organisatorische Maßnahmen implementieren. Fachkundige Channel-Partner und Distributoren spielen hierbei eine Schlüsselrolle, da sie mit ihrem Fachwissen sowie ihren Lösungen und Services Unternehmen bei der erfolgreichen Transformation der OT-Sicherheit begleiten können. Nur so lassen sich Betriebs- und Versorgungsprozesse zuverlässig absichern und das Vertrauen in die kritischen Infrastrukturen unseres Alltags aufrechterhalten.

Patrick Scholl ist als Head of OT bei Infinigate global für den Ausbau und die Entwicklung des OT-Portfolios sowie der Go-to-Market-Strategien verantwortlich. Er ist nach ISA/ IEC 62443 international als „Cybersecurity Expert“ sowie durch den VDI als „Sicherheitsmanager Industrial Control System“ zertifiziert.