Internet Explorer erlaubt Login-Klau

Sicherheitsexperten haben einen neuen Exploit entdeckt, der sich eine Sicherheitslücke im Internet Explorer zunutze macht, um Login-Daten zu stehlen. Obwohl die Lücke bereits seit einem Jahr bekannt ist, hat Microsoft bisher noch keinen Patch dafür veröffentlicht.

Chris Evans, Sicherheitsforscher bei Google, hat einige Informationen sowie einen Demo-Exploit veröffentlicht, um die Problematik zu beleuchten. Evans nutzt CSS-Eigenschaften wie »font-family«, um den Exploit-Code an den Browser zu bringen. Wird eine derart präparierte Seite in einem anfälligen Browser geladen, können etwa Sitzungsdaten eines geöffneten WebMail-Kontos gestohlen werden.

Das ist ein besonders anschauliches Beispiel, denn ein Angreifer kann potenziellen Opfern eine Mail mit einem Link zu einer präparierten Web-Seite senden. Öffnet das Opfer diese Mail in einem Web-Mailer (zum Beispiel Hotmail, Yahoo, Google Mail) und klickt den Link an, erhält der Angreifer Zugriff auf das Mail-Konto. Ähnliche Angriffsszenarien sind via Twitter oder Facebook denkbar, für Twitter hat Evans auch eine Demo parat.

Der Angriffserfolg basiert auf einer fehlerhaften Implementierung der so genannten »Same Origin Policy«, die eigentlich verhindern soll, dass Code von einer Domain X auf Daten eines Browser-Fensters zugreifen kann, in dem eine Seite von Domain Y geladen ist.

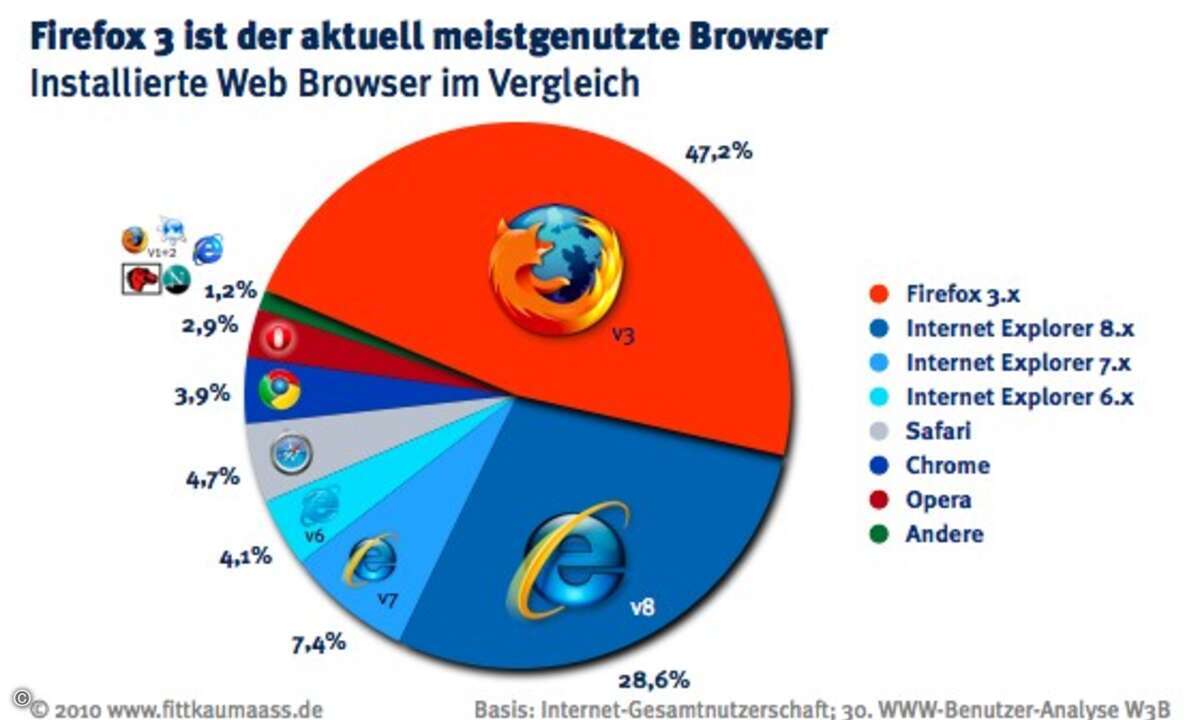

Abgesehen von Microsoft haben alle Browser-Hersteller ihre Software inzwischen so korrigiert, dass derartige Angriffe nicht mehr funktionieren sollten. Zuletzt hat Mozilla im Juli reagiert und Firefox, Thunderbird sowie Seamonkey entsprechend aktualisiert. Der Internet Explorer 8 ist mit dem neuesten Update immer noch anfällig, ältere IE-Version wohl ebenso.