IT-Sicherheit in Zeiten von Prism, Stuxnet und Co.

Bei einer Presseveranstaltung, die jüngst in München stattfand, präsentierte und kommentierte Raimund Genes, Chief Technology Officer beim Sicherheitsanbieter Trend Micro, aktuelle Entwicklungen im Bereich der Netzwerk- und Datensicherheit. Die Spannweite seiner Beobachtungen reichte vom Hackerangriff APT1 über den Prism-Skandal um die Dauerüberwachung des Internet-Verkehrs durch den US-Geheimdienst NSA bis hin zum Cyberkrieg sowie Angriffen auf vernetzte Industrieanlagen und Autos.

Im Februar dieses Jahres hat die US-amerikanische Security-Beratungsfirma Mandiant einen Report über „APT1“ vorgestellt. Mandiant berichtete von langanhaltenden gezielten Angriffen (Advanced Persistent Threats, APTs), die auf US-amerikanische Einrichtungen wie zum Beispiel die New York Times zielten und offenbar von China ausgingen.

Trend-Micro-CTO Genes meldete Zweifel an der These an, dass diese Angriffe wirklich vom chinesischen Geheimdienst zu verantworten seien: „Die Chinesen können ihre Spuren verwischen“, so Genes. Seine Folgerung: Es handelte sich hier entweder um eine chinesische Untergrundgruppe oder gar um eine von den USA gesponsorte Aktion mit der Zielsetzung, mehr Gelder für die Cyber-Abwehr zu erhalten.

Für Angreifer, die ihre Malware-Payload per E-Mail-Attachment unter die Leute bringen, hatte er nur ein mildes Lächeln übrig: Professionelle russische Malware-Versender, so Genes, schicken heute kein Attachment, sondern eine URL zu einer für Drive-by-Infektionen präparierten Webseite. Dies erlaube die sofortige Erfolgskontrolle, wann welches System erfolgreich infiziert wurde, und hinterlasse zudem keine forensischen Spuren auf dem E-Mail-Server. Zudem verringere sich durch dieses Vorgehen die Netzwerklast, sodass dieser Angriffsvektor weniger Aufmerksamkeit errege.

Genes stellte als Cheftechniker eines japanischen Security-Anbieters die Frage nach der Unabhängigkeit der amerikanischen wie auch der russischen Konkurrenz: „Warum erkennt Kaspersky nie Angreifer aus Russland?“ Zu vermuten wäre hier eine gewisse Nähe zum russischen Staat bzw. Geheimdienst. Über Botnet-Betreiber berichtete Genes, in Russland werde der „Böse“ verhaftet, wenn er nicht kooperiert, sein Botnet gehöre dann dem Staat.

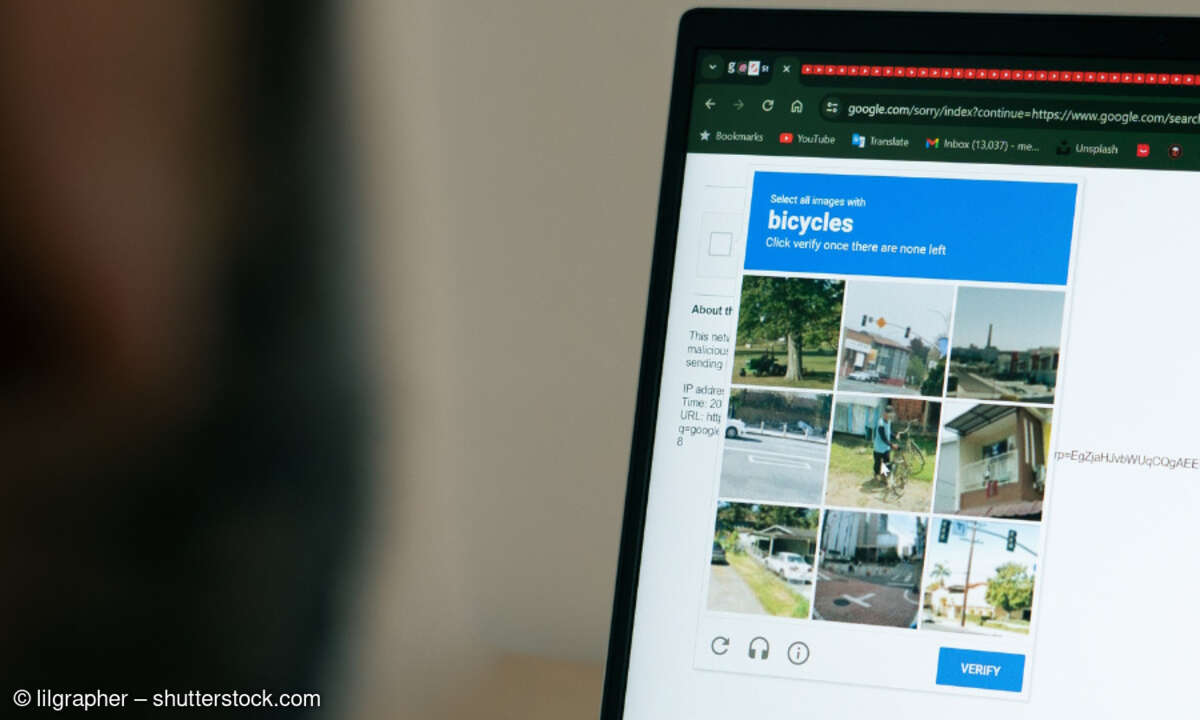

Angesichts der Diskussion um Prism warnte Raimund Genes vor der Nutzung des Anonymisierungsdienstes Tor: Sehr viele der Tor-Proxies würden von „regierungsnahen Stellen“ betrieben, so der Sicherheitsfachmann. Interessant zu beobachten dürfte sein, wie eine von Genes vorgestellte Klage von Bürgerrechtlern gegen eine Reihe in die Prism-Überwachung involvierter Personen ausgeht, darunter gegen Barack Obama, NSA-Chef Keith Alexander, Mark Zuckerberg von Facebook oder auch Microsoft-Boss Steve Ballmer.

Im Vergleich zu den US-Konzernen, die im Falle eines Gerichtsbeschlusses mit den US-Behörden kooperieren müssen (und hier teils mehr als nur das rechtlich geforderte Minimum leisten), sieht Genes seinen Arbeitgeber komfortabel positioniert: „Wir sind eine japanische Firma, wir dürfen persönliche Daten gar nicht speichern.“ Wenn eine US-Behörde etwas von Trend Micro erfahren wolle, müsse sie sich eben mit dessen japanischen Anwälten auseinandersetzen – und Japan stehe in puncto Datenschutz Deutschland näher als den USA.

Für bedenklicher als die Big-Data-Analysen der NSA hält Raimund Genes jedoch den Umstand, dass die US-Regierung inzwischen der weltgrößte Käufer von Sicherheitslücken ist, wie die Nachrichtenagentur Reuters im Mai berichtete. Die US-Regierung baue sich damit offenbar ein Waffenarsenal für den Cyberkrieg auf. Mit dem Unternehmen IQT verfüge das Land sogar über einen Non-Profit-Risikokapitalgeber, der sicherheits- und nachrichtendienstrelevante IT-Startups fördere. So habe zum Beispiel das Security-Unternehmen Fireeye Gelder von IQT erhalten. Derzeit planten die USA zudem, 5.000 „Cyber-Warriors“ einzustellen.

Den Angriff auf iranische Nuklearanlagen mittels der Stuxnet-Malware bezeichnete Genes als „ersten Akt von Cyberkrieg“. Das Problem solcher staatlichen Cyberangriffe – von der völkerrechtlich unklaren Lage abgesehen – seien nicht nur die Kollateralschäden wie im Fall von Stuxnet unter anderem Stromausfälle in Indien. Zudem befürchtet Genes: „Früher oder später bekommt der digitale Untergrund eine Kopie.“ So hätten Angreifer bereits die Geheimdienst-Malware Stuxnet und Flame analysiert und als Blueprint für Kreditkartendiebstahl verwendet.

Auch Trend Micro kooperiere mit Regierungen: „Für die Verhaftung von Cyberkriminellen arbeiten wir mit Behörden zusammen – aber auf der ganzen Welt,“ betont Genes – dies gelte für japanische Behörden ebenso wie für das BKA, FBI oder Interpol. Bei einer kürzlich in Spanien aufgetretenen Ransomware-Kampagne (Erpressung mittels Malware-Befall) habe Trend Micro die Hintermänner in Russland ausfindig machen können. Verhaftet worden seien die Hintermänner aber dann bezeichnenderweise nicht in Russland, sondern in Dubai.

Problematisch ist laut Raimund Genes, dass viele Unternehmen noch ganz traditionell auf Perimeter-Sicherheit setzen, obwohl dieser Ansatz längst obsolet ist: „Die Firmen sind immer noch in der Umdenkphase und meinen, da (ins Unternehmensnetzwerk, d.Red.) kommt keiner rein.“ Die Angreifer nutzten im Fall gut nach außen gesicherter Netze dann eben Social Engineering – etwa den berühmten USB-Stick auf dem Firmenparkplatz – oder gelangten über Android-Lücken ins Netz.

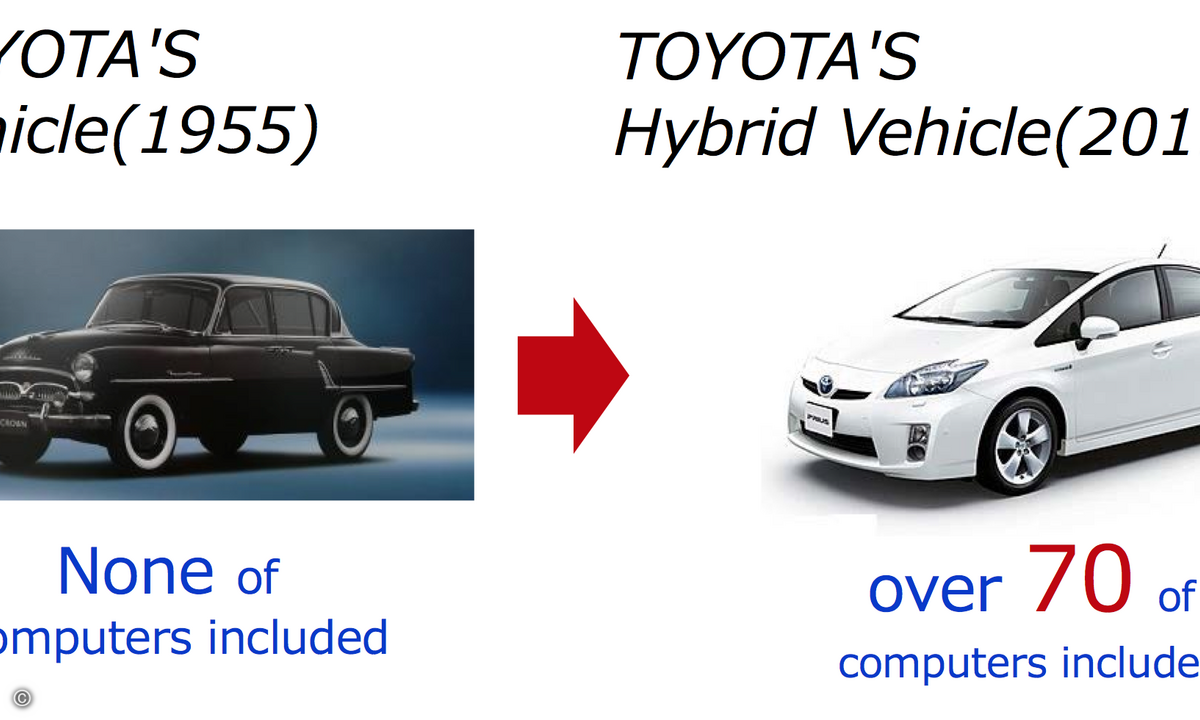

Als weiteren großen Problembereich identifizierte Genes die zunehmende Verschränkung von IT mit anderen Industriebereichen, zum Beispiel im Fall der Autoindustrie: Angesichts zunehmend computergeteuerter PKWs sei es White Hat Hackern im Auftrag eines Autoherstellers bereits gelungen, Warnlichter von außen an- und ausschalten oder auch den Sitz ferngesteuert vor- und zurückfahren (was banal klingt, aber im Fahrbetrieb äußerst gefährlich wäre). „Ein böser Junge könnte eine Sicherheitslücke herausfinden und den Hersteller erpressen“, beschreibt Genes ein mögliches Szenario.

Aber auch andere Industriezweige böten potenzielle Angriffsziele: „Es gibt Suchmaschinen, die ICT-Anlagen anzeigen, dann kann man damit Schabernack treiben“, so Genes, zum Beispiel Kirchenglocken läuten lassen. Das Problem ist natürlich, dass es im richtigen Leben nicht bei „Schabernack“ bleiben dürfte.