Mobiler Arbeitsplatz in der Wolke

Desktop-Virtualisierung ermöglicht neue Formen des sicheren mobilen Arbeitens. Kommt die persönliche Benutzeroberfläche mit allen Diensten und Daten von zentraler Stelle über IP-Netze, können Mitarbeiter mit jedem beliebigen Endgerät unabhängig von Ort und Zeit sicher auf sie zugreifen.

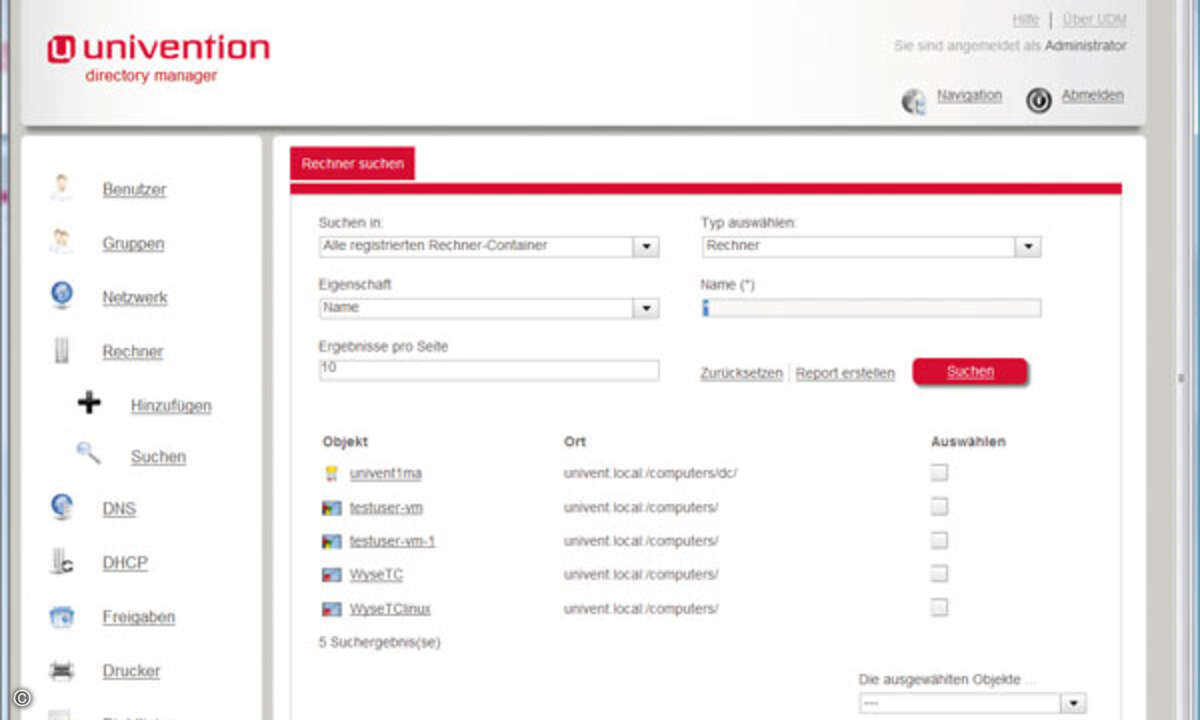

Statt ihr Notebook von einem Unternehmensstandort zum nächsten zu schleppen, melden sich

Mitarbeiter mit ihrer Smartcard oder per Name und Kennwort an einem Thin Client (TC) an und rufen

ihre Arbeitsoberfläche überall übers Netz aus einem Rechenzentrum ab. Die Verbindung läuft dabei

über ein Fernzugriffsprotokoll, zum Beispiel das NX-Protokoll von Nomachine, das unter anderem

automatisch für die sichere SSL-Verschlüsselung (Secure Sockets Layer) zwischen Client und

Rechenzentrum sorgt.

Kompressionsalgorithmen erlauben auch bei kleinen Bandbreiten eine Remote-Übertragung, die

gegenüber lokal laufenden Applikationen kaum Unterschiede erkennen lässt. Weitere Optimierungen

sind die Reduktion von Round Trips zwischen Client und Server sowie automatisches Caching, das ein

wiederholtes Übertragen derselben Datenpakete vermeidet. Teilweise ist die Geschwindigkeit von NX

im Netz dem Protokoll ICA (Independent Computing Architecture) von Citrix sogar geringfügig

überlegen.

USB-Lösung als weltweiter Zugangsschlüssel

Mit einem speziellen USB-Stick greifen Mitarbeiter weltweit über jeden beliebigen Rechner mit

Internet-Anschluss auf ihre zentral betriebenen Anwendungen zu, an einem anderen Firmenstandort

genauso wie – dessen Einverständnis vorausgesetzt – bei ihrem Geschäftspartner, im Hotel, am

Flughafen oder im Internet-Café. Anders als zum Beispiel mit einem Smartphone arbeiten die Anwender

mit dem Stick also bei Bedarf in einer auch für grafikorientierte Programme wie Powerpoint oder

Excel adäquaten Bedienerumgebung.

Stecken die Anwender den Stick in den USB-Anschluss des mit dem Internet verbundenen Rechners,

stellt er über den integrierten Client automatisch eine Verbindung zu einer Gegenstelle im

Rechenzentrum her, in dem die Anwendungen laufen. Der Stick besitzt im Idealfall zudem ein

integriertes Smartcard-Lesegerät. Um sich bei der Gegenstelle zu authentisieren, steckt der

Anwender seine Chipkarte mit dem darauf gespeicherten individuellen elektronischen Schlüssel ein

und tippt zusätzlich ein Kennwort ins System. Bei erfolgreicher Authentifikation erhält der Nutzer

den Zugriff auf Desktop und Applikationen. Er sieht auf dem Gastrechner seine eigene

Arbeitsoberfläche, je nach Konfiguration im Vollformat oder als zusätzliches Fenster. Der Desktop

läuft dabei komplett im Rechenzentrum. Auch hier erfolgt die getunnelte Übertragung

SSL-verschlüsselt.

Die Leistung des Gastrechners spielt dabei keine Rolle. Genau wie ein TC stellt er lediglich das

Abbild des aus dem Rechenzentrum gelieferten Desktops dar. Die gesamte Prozessorarbeit läuft dort

im Hintergrund auf Terminal-Servern beziehungsweise – je nach Applikation – auf den

Backend-Systemen ab. Dies kann sogar dazu führen, dass die Anwendungs-Performance besser ist als

auf klassischen Arbeitsplatzsystemen. Der Grund ist, dass der Zugriff der Anwendung vom

Terminal-Server auf die Backend-Systeme über das hochperformante Rechenzentrumsnetz erfolgt und

nicht vom Arbeitsplatz aus zum Beispiel über das WAN.

Keine Datenspuren hinterlassen

Zieht der Benutzer den Stick wieder aus dem USB-Anschluss des Wirtrechners, zeigt dieser wieder

seinen ureigenen Desktop. Auf dem Rechner verbleiben anschließend keinerlei Datenspuren. Denn

schließlich muss der Nutzer auf diesem nichts installieren, um mit seinen Anwendungen zu arbeiten.

Je nach der vom Unternehmen präferierten Einstellung des Systems schließt der Anwender mit dem

Herausziehen des Sticks automatisch auch die im RZ laufenden Anwendungen. Alternativ laufen diese

vorerst weiter und die Sitzung wird erst nach einem vorgegebenen Zeitraum (Time out) gelöscht.

Der Benutzer kann die Session bei entsprechender Konfiguration aber auch bewusst offen lassen.

Dann ist er zwar nicht mehr direkt angemeldet, aber die Anwendung läuft im Hintergrund weiter. Wenn

der Anwender sich später am gleichen oder einem anderen Rechner wieder anmeldet, bekommt er die

Sitzung mit genau dem gleichen Arbeitsstand zurück, an der er sie verlassen hat. So kann der

Mitarbeiter zum Beispiel in einem Flughafen mit seinem Notebook an einer Präsentation arbeiten und

sich kurz vor dem Abflug abmelden, dabei aber die Session offenhalten. Später setzt er sich dann im

Hotel mit dem Stick an einen öffentlichen Rechner, meldet sich wieder an und arbeitet am

Powerpoint-Dokument nahtlos weiter. Für den Anwender bedeutet dies eine enorme Zeitersparnis: Er

muss den Rechner weder herunterfahren, um die Arbeit zu unterbrechen, noch anschließend wieder

hochfahren, die Präsentation laden und zu der Folie springen, die er zuletzt geöffnet hatte.

Auch im Umgang mit mobilen Endgeräten wie Mobiltelefonen, PDAs und Smartphones sorgt

Virtualisierung für mehr Sicherheit. Der Vorteil der tragbaren Endgeräte ist gleichzeitig ihre

Schwäche: Einerseits ist es für Anwender praktisch, wenn die Geräte immer kleiner und leichter

werden, andererseits bemerken sie dann häufig deren Diebstahl oder anderweitigen Verlust nicht

sofort. Londoner Taxifahrer finden beispielsweise monatlich im Schnitt rund 10.000 Mobiltelefone in

ihren Fahrzeugen. Oft gehen mit dem Gerät wertvolle Daten verloren. Gleichzeitig steigt die Zahl

der Angriffe laut Ciscos aktuellem "Annual Security Report" 2009 durch Malware, die speziell für

die kleinen mobilen Endgeräte entwickelt wurde.

Über spezielle Software-Clients lassen sich auch diese Geräte über das Internet sicher mit dem

RZ verbinden und Daten von Ende zu Ende verschlüsselt übertragen. Bei einem Verlust sind dann zum

Beispiel auf dem Smartphone selbst keine Informationen gespeichert.

Erfordert das Aufgabenprofil eines Mitarbeiters zwingend direkt auf seinem mobilen Endgerät

gespeicherte Applikationen, lassen sich diese ebenfalls zuverlässig vor fremdem Zugriff schützen.

Bestellt der Anwender die Software über ein zentrales Online-Portal, prüft ein System im

Hintergrund seine Berechtigung und spielt sie bei positiver Bestätigung automatisiert über die

Luftschnittstelle auf. Mit bordeigenen Mitteln wie etwa integrierten Kryptokarten lässt sich das

Endgerät sicher verschlüsseln. Nur mit dieser eineindeutigen digitalen Identität und den

entsprechenden Zugangscodes kann der Besitzer es nutzen. Verliert der Anwender das Smartphone,

lässt es sich aus der Ferne in seinen Auslieferungszustand zurückversetzen, damit keine Daten in

fremde Hände gelangen. Für das Unternehmen gehen dabei keine Informationen verloren, weil diese im

RZ zuverlässig gespeichert sind. Während des normalen Betriebs erfolgt automatisch eine regelmäßige

Synchronisation aller Daten auf dem Endgerät mit den zentralen Servern im Backoffice.

Fazit

Desktop-Virtualisierung ermöglicht erstmals tatsächlich sicheres mobiles Arbeiten, je nach

Präferenz oder Arbeitsanforderung mit unterschiedlichen Endgeräten. Durch das zentrale Management

der Anwendungen und Daten haben die Sicherheitsrichtlinien eines Unternehmens weltweit Gültigkeit.

Wo sie auch sind, können reisende Mitarbeiter so immer in ihrer gewohnten Umgebung vertraulich

arbeiten.