Im Test: WatchGuard MDR-Service

Der Security-Spezialist WatchGuard bietet mit Total MDR einen Managed Service für den Rundumschutz von Unternehmen an. Das Portfolio umfasst zahlreiche Sicherheitslösungen von Endpoint-Security für den Schutz von Client- und Serversystemen bis hin zu Netzwerküberwachung und Firewall-Lösungen. Für den Test überwachte WatchGuard MDR über mehrere Wochen hinweg unser Testnetz mit acht Endgeräten.

Die sich ständig wandelnden Angriffsmethoden, die durch den Einsatz von KI noch gefährlicher werden dürften, stellen Unternehmen vor immer größere Probleme. Selbst große Konzerne haben Mühe, die eigenen Sicherheitstechnologien permanent aufzurüsten, damit sie neue Bedrohungen erkennen und abwehren können. Kleinere Unternehmen verfügen meist gar nicht über die finanziellen Mittel, um ihre IT-Systeme effektiv schützen zu können.

Einen Ausweg versprechen Managed Security Services, bei denen hierauf spezialisierte Dienstleister die IT-Infrastruktur eines Unternehmens permanent überwachen und beim Auftreten von Bedrohungen gemäß der vereinbarten Maßnahmen darauf reagieren.

Anbieter zum Thema

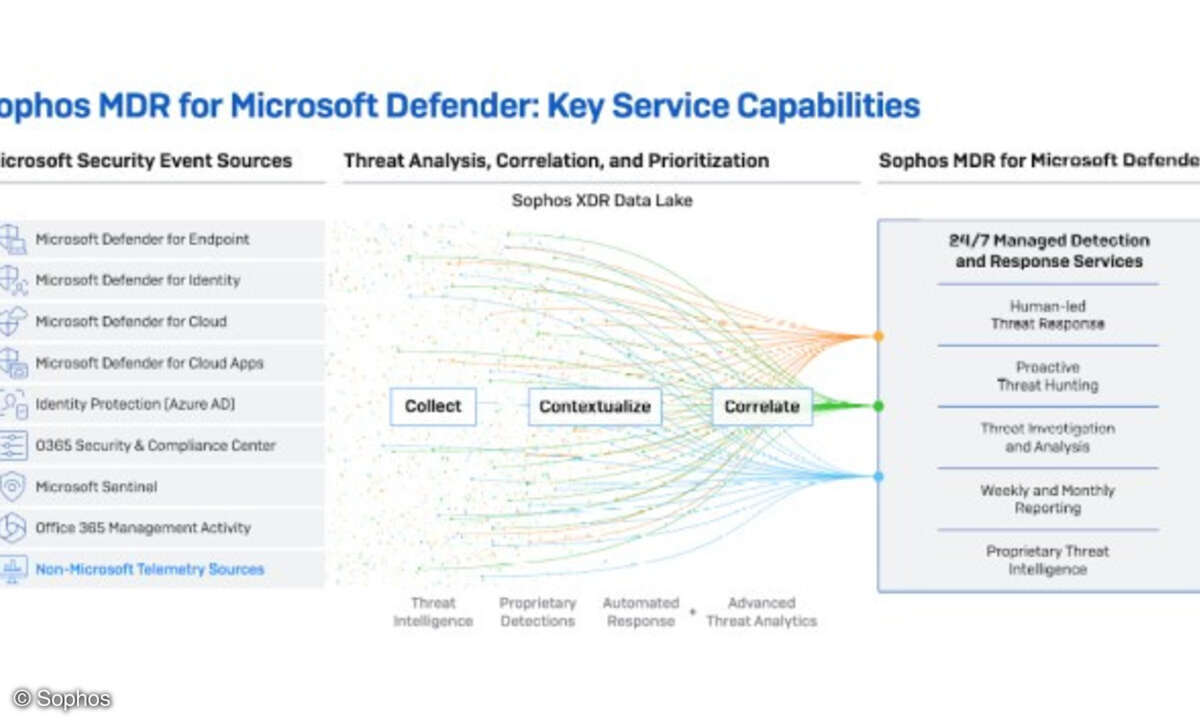

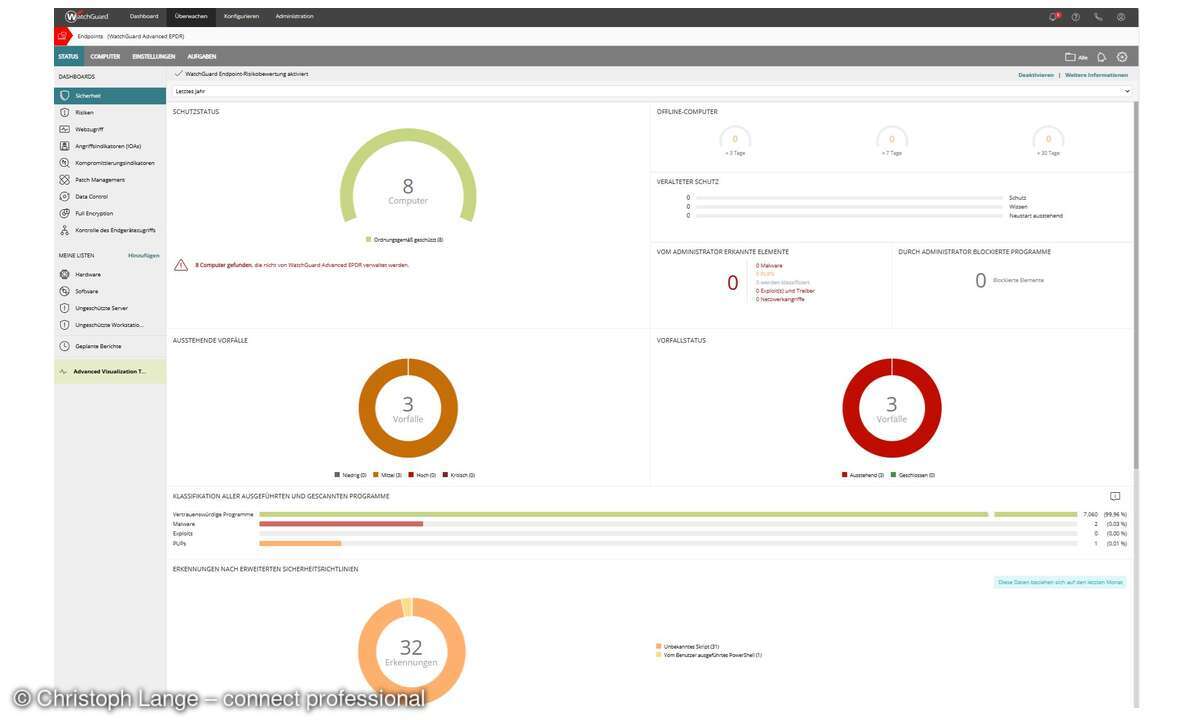

Der Sicherheitsspezialist WatchGuard bietet für Unternehmen jeder Größe einen MDR-Service (Managed Detection and Response) an, der sich flexibel an unterschiedliche Anforderungen anpassen lässt. Die Einstiegsvariante Core MDR umfasst eine 24/7-Überwachung durch die hauseigenen Security Operations Center (SOC), die WatchGuard durch die Übernahme von ActZero Anfang 2025 in sein Portfolio integriert hat. Die Systeme werden mit verschiedenen Technologien überwacht, die eine KI/ML-gestützte Bedrohungserkennung verwenden und aus der WatchGuard-Cloud heraus die Unternehmens-IT schützen. Auf den Endgeräten kümmern sich die MDR-Agenten um die Abwehr von Angriffsversuchen.

Das Core-Produkt enthält zudem Schutzfunktionen für Microsoft 365. Unternehmen, die Microsoft Defender als Endpunktschutzsoftware einsetzen, können den Core-MDR-Service auch mit diesem Agenten nutzen.

Den umfassendsten Schutz der Unternehmens-IT bietet WatchGuard mit dem modular aufgebauten Total MDR Service, der die Firewall-Lösungen Firebox und Firebox Cloud nutzt, um zusätzlich Bedrohungen im Netzwerk erkennen und abwehren zu können. Hierfür kommt unter anderem ThreatSync NDR (Network Detection and Response) zum Einsatz. Für den Identitätsschutz sorgt WatchGuard AuthPoint. Total MDR kann neben Microsoft 365 auch weitere Cloud-Plattformen wie Azure, AWS Cloudtrail und Google Workspace schützen.

Automatische Reaktion bei Angriffen

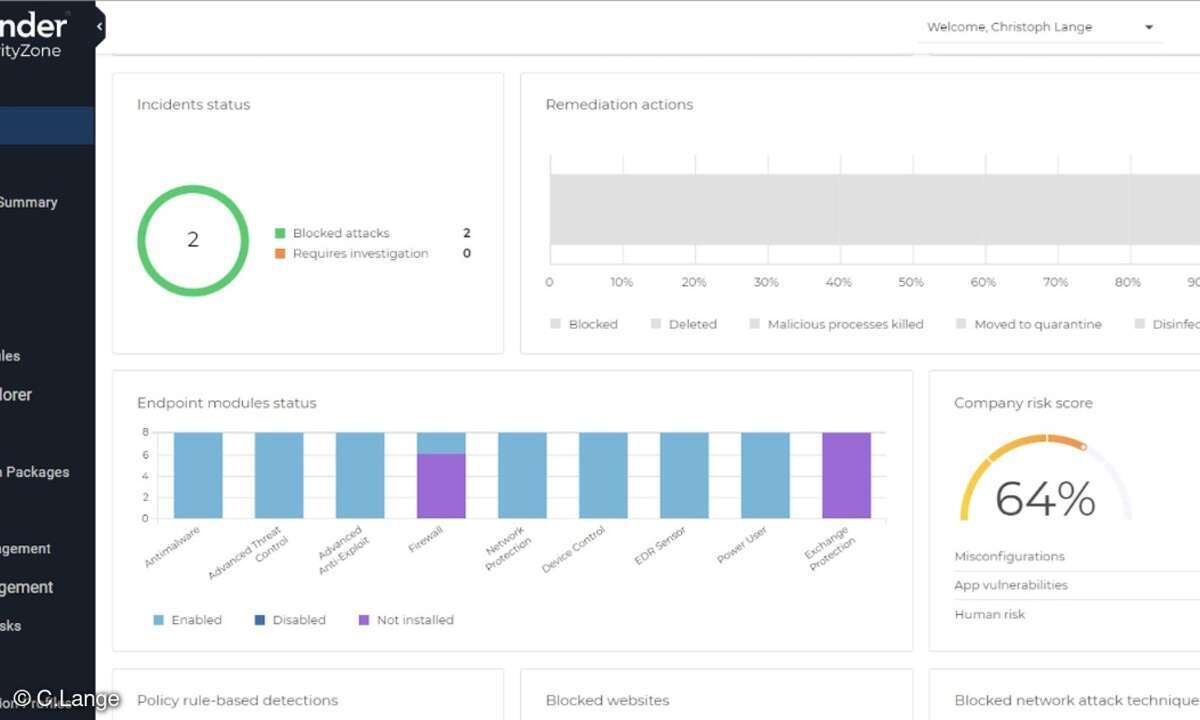

Wenn die MDR-Überwachung einen Angriffsversuch erkennt, erfolgen die vom Anwender im Onboarding-Prozess mit dem Serviceanbieter definierten Aktionen. Bei als kritisch eingestuften Angriffen können Systeme zum Beispiel automatisch vom Netzwerk getrennt werden während bei verdächtigen Aktionen lediglich die IT-Abteilung des Unternehmens informiert wird. Zum Leistungsumfang des MDR-Service zählen auch ein Threat Hunting sowie Ursachenanalyse, Wiederherstellung und präventive Maßnahmen nach einer Sicherheitsverletzung. Die Anwender haben zudem Zugriff auf das WatchGuard Cloud-Portal und das Defense-Portal.

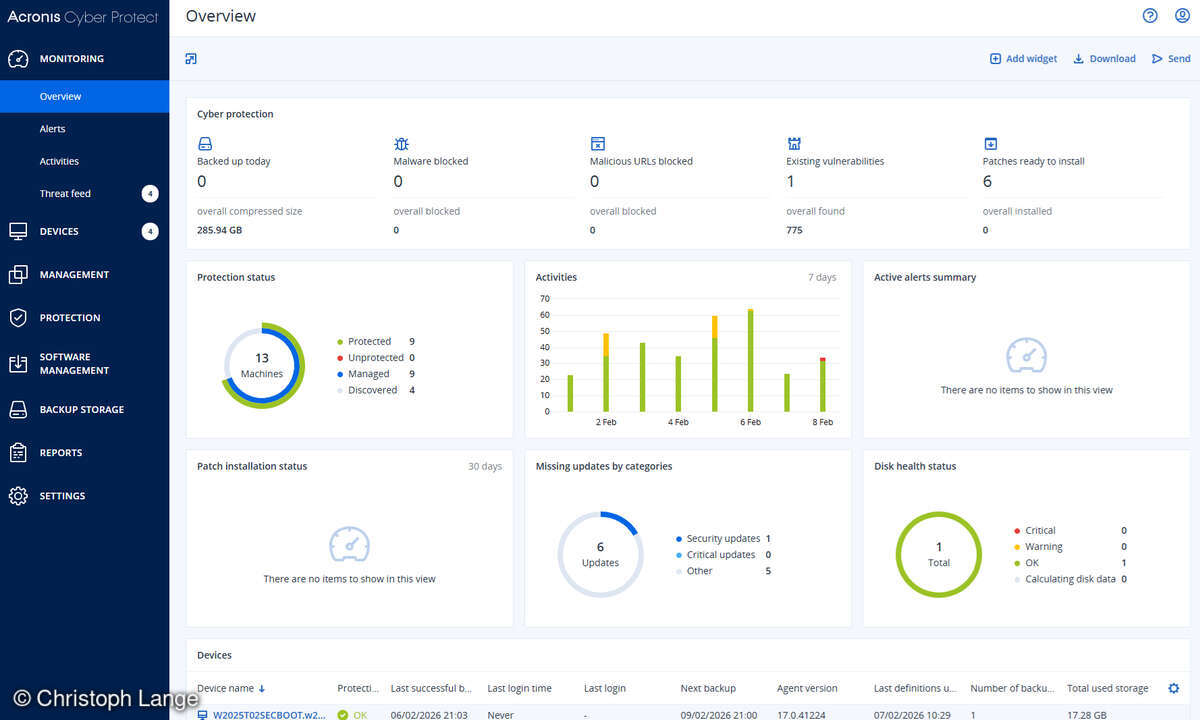

Über das Cloud-Portal erfolgt die Verwaltung der verschiedenen Sicherheitsmechanismen. Standardmäßig sind Grundschutzeinstellungen aktiv, die bereits ein hohes Sicherheitsniveau bieten und sich individuell anpassen lassen. Erkannte Bedrohungen und die daraufhin ausgeführten Aktionen sind sowohl im Cloud- als auch im Defense-Portal in Echtzeit einsehbar. Letzteres bietet zudem weiterführende Informationen und zeigt auch die Incident-Nummer, die vom SOC durchgeführte Bedrohungsanalyse sowie die Reaktionsmaßnahmen an.

Rundumschutz schnell aktiviert

Für den Test des WatchGuard MDR-Services verwendeten wir ein lokales Netzwerk mit einem Active-Directory-DC, vier Windows-Servern, zwei Windows-11-Clients sowie einem Ubuntu-Linux-Server. Das Testnetz war über einen T-Online-DSL-Router mit dem Internet verbunden. Der Hersteller legte in der WatchGuard-Cloud einen neuen Benutzer-Account mit den für den Test benötigten MDR-Lizenzen an. Um die Grundkonfiguration durchzuführen und das Playbook festzulegen, wie das SOC auf erkannte Bedrohungen reagieren soll, fand eine zweistündige Onboarding-Session mit einem Technikspezialisten von WatchGuard statt.

Bei kleineren Unternehmen sollte sich die Inbetriebnahme der MDR-Überwachung in ungefähr einem Tag durchführen lassen. Für unseren Test prüften wir die Standardüberwachungseinstellungen und führten an einigen Stellen Anpassungen durch. Zudem installierten wir die Agenten auf den zu überwachenden Endgeräten. Der Systemverwalter kann hierfür das MSI-Paket über die Cloud-Konsole herunterladen und es dann auf den Endgeräten ausführen. Es ist auch möglich, den Agenten per GPO oder mit einer Softwareverteilungslösung von zentraler Stelle aus zu installieren.

Feintuning der Überwachungs- und Reaktionsprofile

Die Cloud-Konsole von WatchGuard bietet zahlreiche Einstellmöglichkeiten für die Überwachung der Systeme und die vom MDR-Service bei erkannten Bedrohungen durchzuführenden Maßnahmen. Es ist zum Beispiel möglich, bei der Inbetriebnahme der MDR-Lösung zunächst nur eine Benachrichtigung durch das SOC zu konfigurieren und noch keine automatischen Blockier- oder Löschaktionen auszuführen. Auch für die Endgeräterichtlinien lässt sich ein Prüf- oder ein Erzwingungsmodus wählen.

Über das Härtungsprofil kann der Systemverwalter einstellen, ob alle für den MDR-Service unbekannten Prozesse und Dateien blockiert werden sollen oder ob dies nur bei Zugriffen von außen erfolgt während für interne Systeme lediglich eine Warnmeldung erzeugt wird. Dieses Setting ist zum Beispiel sinnvoll, wenn Entwickler neue Skripte oder Software programmieren, damit sie diese Anwendungen testen können. Unternehmen, die von Beginn an ein möglichst hohes Sicherheitsniveau aktivieren möchten, können die beim Erkennen von Bedrohungen automatisch auszuführenden Aktionen von Beginn an scharf schalten.

Für den Test aktivierten wir zunächst den Prüfmodus und wechselten dann in den Erzwingungsmodus, um die Reaktionen der MDR-Software und des SOC bei der Erkennung von Bedrohungen zu testen. Die zahlreichen weiteren Einstellmöglichkeiten in der Cloud-Konsole haben wir mit den Standardwerten übernommen. Der Menüpunkt Fernsteuerung legt fest, ob die SOC-Mitarbeiter Zugriff auf die Endgeräte erhalten sollen. Das Onboarding der Testumgebung war nach etwa zwei Stunden abgeschlossen, und die Systeme wurden ab diesem Zeitpunkt vom WatchGuard SOC überwacht.

Umfangreiche Sicherheitsfunktionen

Mit der WatchGuard MDR-Lösung lassen sich zahlreiche weitere Sicherheitsfunktionen nutzen. Wenn der Systemverwalter für Windows-Endgeräte die Shadow Copy-Funktion für das Filesystem aktiviert, kann er bei einem Ransomware-Angriff mithilfe dieser Snapshots eine frühere Version der Dateien wiederherstellen. WatchGuard unterstützt auch einen E-Mail-Virenschutz sowie eine Webzugriffskontrolle, um den Zugriff auf nicht zugelassene Webseiten zu unterbinden. Mithilfe des Endpoint Access Enforcement lässt sich zudem überprüfen, ob ein Client eine sichere Konfiguration aufweist und zum Kundennetz gehört. Ist dies nicht der Fall, werden Zugriffe auf das Firmennetz unterbunden.

Für Systeme ohne Internetverbindung kann WatchGuard einen Proxy-Server verwenden, um derartige Endpoints mit dem MDR-Cloud-Service zu überwachen. Auch eine agentenlose Überwachung von zum Beispiel IoT-Geräten ist mithilfe des Total MDR Produkts ThreatSync NDR möglich. Diese Lösung überwacht den gesamten Netzwerkdatenverkehr und stellt zusätzliche Sicherheitsfunktionen bereit.

WatchGuard MDR enthält eine Patchmanagement-Lösung, die Windows-Rechner automatisch mit neuen Microsoft Security-Hotfixes versorgt und zudem die Aktualisierung von Third-Party-Anwendungen unterstützt. Wir legten im Planungsmenü fest, dass die Microsoft-Patches nur am Sonntag aufgespielt werden dürfen. Die MDR-Lösung installierte dann an dem auf den Dezember Patch-Tuesday folgenden Sonntag auf den Windows-Testrechnern die Security-Patches.

Zusätzlicher Schutz durch Hardware-Firewall

In den MDR-Cloud-Service von WatchGuard lassen sich auch Hardware-Firewalls der Firebox-Familie integrieren. Über das Cloud-Portal ist es möglich, die Konfiguration der Geräte vorzubereiten und die Option Cloud-Verwaltung zu aktivieren. Sobald dies geschehen ist, muss der Anwender die Box nur noch an sein Netzwerk anschließend und einschalten. Daraufhin verbindet sich die Firewall automatisch mit der WatchGuard-Cloud und lädt sich die hier hinterlegte Konfiguration herunter. Für den Test hatte der Hersteller eine Firebox T145 zur Verfügung gestellt, die wir auf diesem Weg sehr einfach in unser lokales Testnetzwerk integrieren konnten.

Bei den weiteren Tests konzentrierten wir uns auf die Sicherheitsfunktionen, die der Cloud-MDR-Service für die Endgeräte unseres Testnetzes bereitstellte. Ein zusätzlicher Test der von der WatchGuard Firewall unterstützten NDR-Funktionen sowie weiterer Features wie Geo-Location-Blocking oder TLS-Inspection hätte den zeitlichen Rahmen dieses Tests gesprengt.

Eine Integration von Cloud-Systemen, die zum Beispiel bei Azure oder AWS laufen, ist ebenfalls möglich. Die MDR-Plattform von WatchGuard bietet hierfür mehrere Schnittstellen. Zudem ist die Firebox-Lösung als virtuelle Cloud-Appliance erhältlich. Durch eine Installation des MDR-Agenten auf Windows- oder Linux-VMs lassen sich Cloud-VMs auch direkt in die WatchGuard-MDR-Überwachung integrieren.

MDR-Service für M365

Um die Schutzfunktionen für Microsoft M365 zu testen, integrierten wir einen M365-Testaccount mit fünf Benutzern in das MDR-Cloud-Portal. Hierfür wählten wir in der Cloud-Konsole unter Konfigurieren den Eintrag Managed Services und klickten auf der daraufhin in einem neuen Fenster geöffneten Webseite mit dem WatchGuard Defense Portal unter dem Einstellungen-Icon auf das Onboarding-Menü. Hier wählten wir O365 und gaben die Tenant-ID unseres M365-Testaccounts an. Damit konnte der MDR-Service die Verbindung zur Microsoft-Cloud herstellen und die Schutzfunktionen auf unsere M365-Umgebung erweitern.

Bei der Bewertung von potenziellen Angriffen unterscheidet die MDR-Lösung, ob eine Bedrohung oder auffällige Verhaltensmuster wie zum Beispiel eine massenhafte Verschlüsselung oder Löschung von Dateien von legitimierten Benutzern im eigenen Netzwerk ausgeführt werden, oder von außerhalb kommen. Die von uns auf einem Windows-Server durchgeführte 7-Zip-Verschlüsselung von mehreren tausend Dateien hat aus diesem Grund keinen Alarm ausgelöst.

Ein Eicar-Antivirus-Testfile, das wir aus dem Internet herunterluden und dann in die Testumgebung kopierten, wurde dagegen sowohl von den auf den Endgeräten installierten MDR-Agenten als auch vom M365-Schutzservice umgehend erkannt, als wir diese Datei von einem externen Rechner auf unsere Sharepoint-Testwebsite hochluden. Vom SOC-Team erhielten wir zu diesen Vorfällen wie beim Onboarding vereinbart eine Benachrichtigung per E-Mail. Die MDR-Überwachung schlug auch Alarm, als wir das Programm Sharphound.exe auf einen Testserver kopierten. Wir erhielten umgehend eine E-Mail, dass dieses Hacking-Tool auf dem Computer W2022DC02 entdeckt worden ist.

Wenn ein Systemverwalter einen Sicherheitsvorfall selber überprüfen möchte, kann er die Logdateien der MDR-Agenten untersuchen sowie in der MDR-Cloud-Konsole, im Defense-Portal und im Advanced Reporting Tool detaillierte Informationen finden. Im Defense-Portal ist auch zu sehen, ob das SOC zu dem Vorfall einen Incident eröffnet hat und welchen Status die Problembearbeitung hat. WatchGuard arbeitet daran, die bislang eigenständigen Webkonsolen in einer zentralen Cloud-Konsole zu konsolidieren, damit künftig alle Security-Informationen von einer Stelle aus zugänglich sind.

Zu den Standardleistungen des MDR-Service zählt ein wöchentlicher und monatlicher Statusreport mit einer Zusammenfassung des Sicherheitsstatus und der erkannten Bedrohungen und Schwachstellen. Preise für die verschiedenen Varianten des MDR-Service sind über die Channel-Partner von WatchGuard auf Anfrage erhältlich.