Core Security entdeckt Sicherheitslücke in Microsofts Virtual PC

Auf eine Schwachstelle ist nach eigenen Angaben die IT-Sicherheitsfirma Core Security bei Microsofts Virtualisierungslösung »Virtual PC« gestoßen. Sie ermöglicht es angeblich, mehrere Sicherheitsvorkehrungen zu umgehen, die Microsoft in Virtual PC integriert hat.

- Core Security entdeckt Sicherheitslücke in Microsofts Virtual PC

- Ratschlag: Auf Einsatz von Virtual PC verzichten

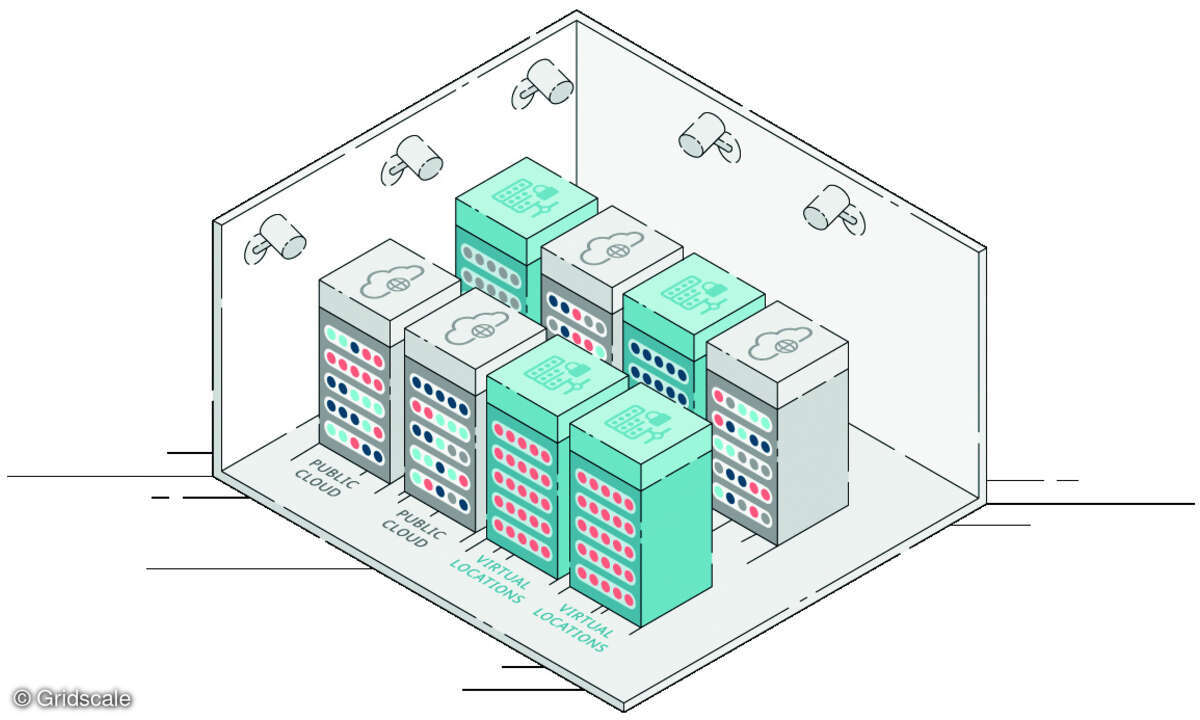

Eines zur Beruhigung von IT-Managern vorweg: Laut Core Security ist der Hypervisor »Hyper-V« nicht von dem Problem betroffen. Hyper-V ist Bestandteil von Microsofts Windows Server 2008 R2 und ermöglicht das Virtualisieren von Servern.

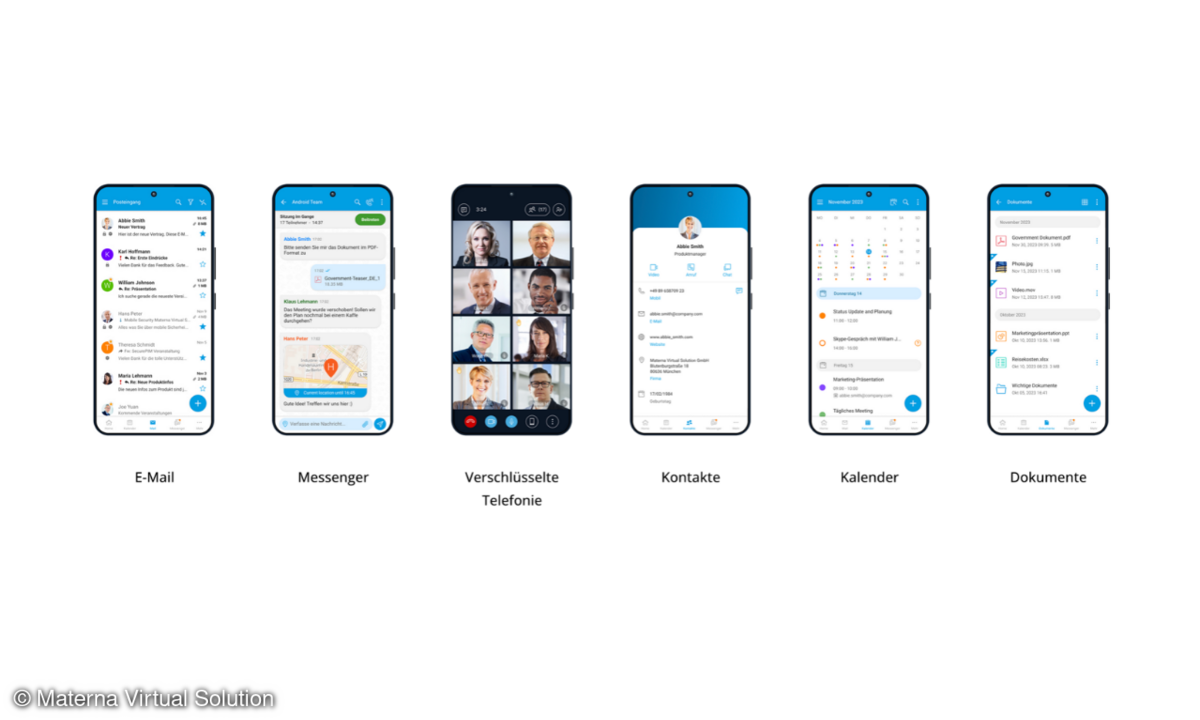

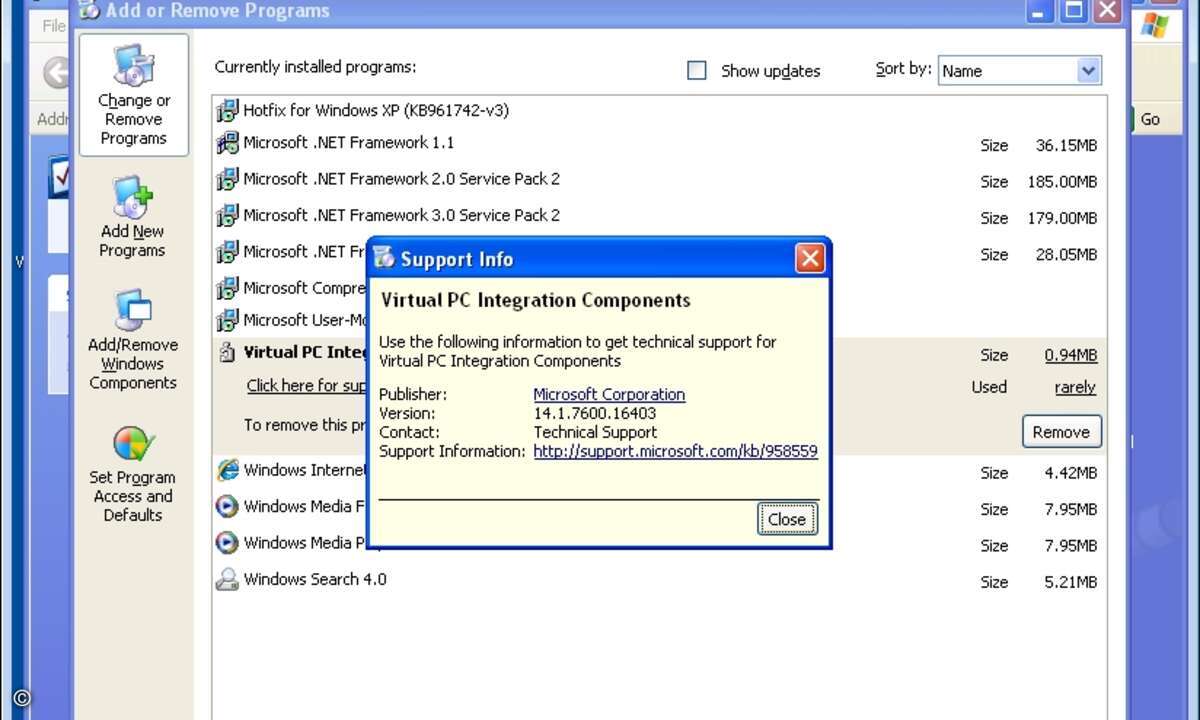

Mit Virtual PC kann ein Anwender dagegen auf einem Standard-Windows-PC eine Virtual Machine (VM) einrichten. So ist es beispielsweise möglich, auf einem Windows-7-Rechner eine VM mit Windows XP zu installieren. Auf diese Weise können User weiterhin XP-Anwendungen nutzen, die nicht unter Windows 7 laufen.

Systemverwalter setzen zudem Virtual PC ein, um vor der Migration von Anwendungen oder kompletten Systemen die Interoperabilität zu prüfen.

Schwachstellen in Anwendungen können ausgenutzt werden

Laut Core Security weist das Speichermanagement des Virtual Machine Monitor (VMM) von Virtual PC einen Fehler auf. Der VMM dient als Bindeglied zwischen der Hardware eines Rechners und den darauf laufenden VMs.

Die Schwachstelle ermöglicht Gastbetriebssystemen den Lese-/Schreibzugriff auf Speicherabbilder, die oberhalb der 2-GByte-Grenze angesiedelt sind. Dadurch ist es nach Angaben der IT-Sicherheitsfirma Angreifern möglich, mehrere Sicherheitsvorkehrungen zu umgehen.

Dazu zählen die Data Execution Prevention (DEP), Safe Exception Handles (SafeSEH) und Address Space Layout Randomization (ASLR). Das Ergebnis ist, dass einige Bugs in Programmen, die in einer nicht virtualisierten Umgebung kein Risiko darstellen, zu einer Gefahr werden. Allerdings nur dann, wenn die Software unter einem Gastbetriebssystem in Virtual PC ausgeführt werden.