Die pure Vielfalt von NAC

Network-Access-Control-Frameworks (NAC) authentifizieren Anwender und ihre Endgeräte mit Hilfe der Identitäts- sowie Geräte-Konfiguration. Es können auch Schwachstelleninformationen oder Parameter wie Ort und Zeitpunkt in die Entscheidung einfließen.

Die Idee von NAC wird aktuell von zahlreichen Anbietern aus der IT-Sicherheitsbranche intensiv vorangetrieben. Soll sie doch endlich dabei helfen, die Zugangskontrolle auszudehnen und vor allem zu stärken, indem beispielsweise infizierte Endpoints keinen Zugriff mehr auf sensible Ressourcen erhalten. Um das Ziel zu erreichen, müssen zahlreiche Komponenten und Prozesse recht reibungslos ineinandergreifen.

So werden beispielsweise im Pre-Connect-Assessment bereits vor Anschluss die zahlreichen Zugangsparameter ermittelt. Auch während des laufenden Betriebs sollte dauerhaft im so genannten Post-Connect-Assessment eine Überprüfung erfolgen. Zudem muss ein Prozess zur Wiederherstellung der Compliance technisch und auch organisatorisch ein fester Bestandteil eines NAC-Projekts sein. Aktuell kann der Verantwortliche aus zahlreichen Anwendungen wählen. Um diese Entscheidung zu vereinfachen, sollte er seine Ziele bereits vor Einführung von NAC definieren.

Lösungsansätze

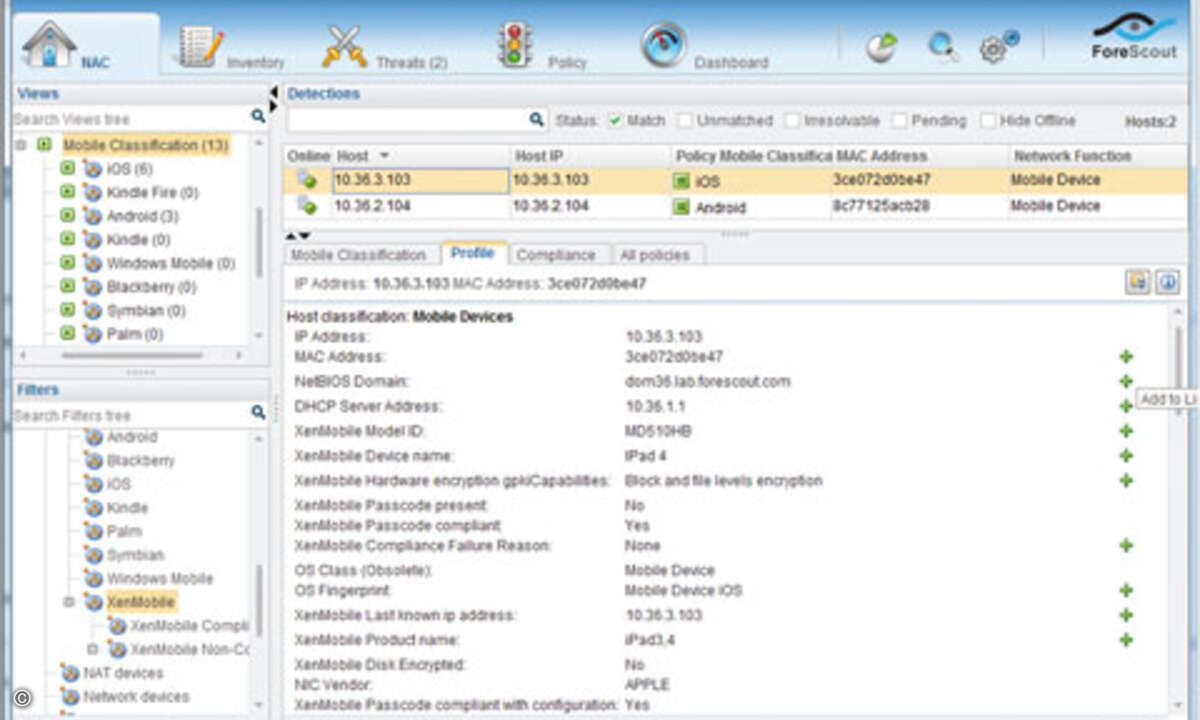

Hauptziel der meisten Anwender ist es, zu wissen, wer und was überhaupt an ihrer Infrastruktur angeschlossen ist. Der Einsatz einiger NAC-Lösungen liefert Funktionen wie ein »Asset Discovery« und ein entsprechendes Tracking von Geräten automatisch mit. Dabei unterscheiden sich die Anbieter in den Bereichen Detailtiefe und den Möglichkeiten, auf diese Daten zuzugreifen. So kann der Anwender abschätzen, was im Netzwerk passiert, wenn eine NAC-Lösung aktiv wird.

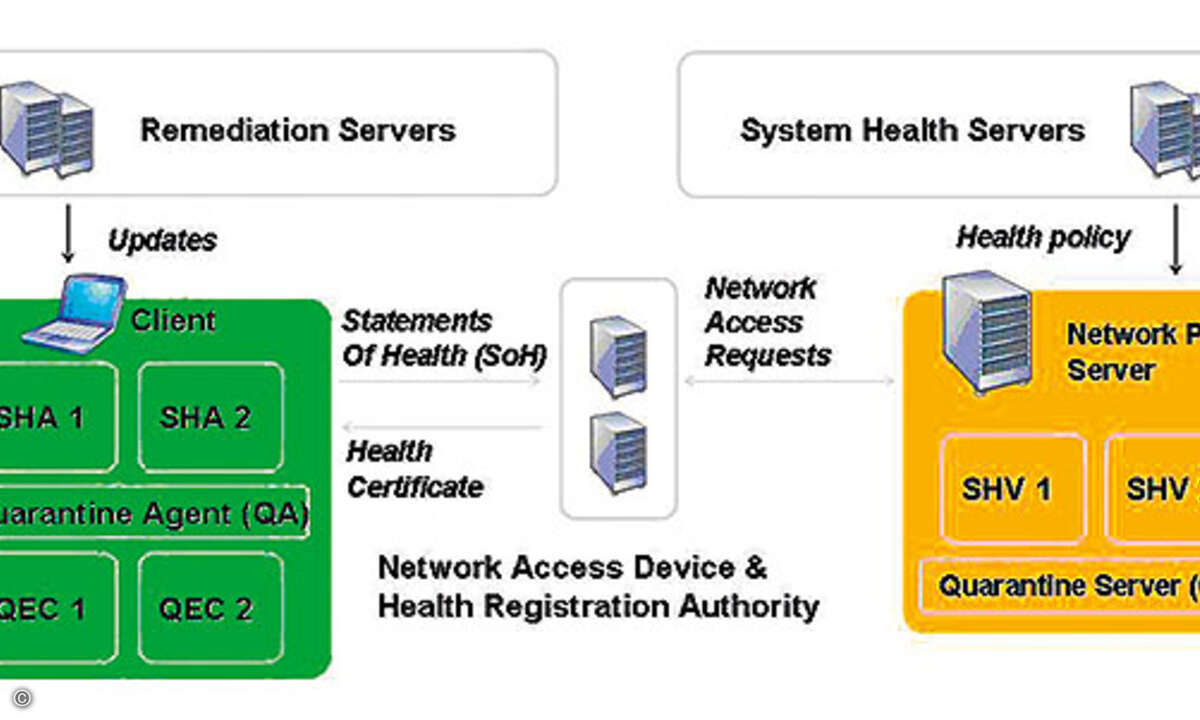

Durch den Lösungseinsatz wird häufig eine Trennung von Gästen und eigenen Mitarbeitern durchgeführt. Dies schließt alle vom Unternehmen gemanagten Desktops, Laptops und andere Geräte wie Voice-over-IP-Phones, Überwachungskameras sowie sonstige Facility-Management-Geräte ein. Die Prüfung der Endgeräte-Compliance gehört auch zu den Aufgabenbereichen einer NAC-Lösung. Die dafür nötige Technik des Pre-Connect-Assessments wird derzeit standardisiert. Der Wettbewerb hierzu fand hauptsächlich auf Marketing-Seite statt. Da Microsoft die Unterstützung von TCG angekündigt hat, fährt NAC bei diesem Aspekt auf ruhigeres Fahrwasser zu. Dennoch wollen viele Softwarehersteller auch eigene Lösungen auf dem Markt platzieren.

Grunddisziplinen

Zum Vergleich der verschiedenen Lösungen ist eine Gegenüberstellung folgender NAC-Funktionen sinnvoll:

- Detect – Wie verlässlich ist die Erkennung neuer Endgeräte im Netz? An welchem Punkt in der Infrastruktur setzt die Erkennung an (je näher am Access, desto besser)?

- Authenticate – Nach welcher Methode erfolgt eine Authentifizierung? Ist diese bei den vorhandenen Gerätetypen und Nutzergruppen sinnvoll einsetzbar?

- Assess – Sind die Mechanismen zur Überprüfung skalierbar und bei der vorhandenen Endgeräte-Infrastruktur einsetzbar?

- Authorize and Enforce – Wo wird das Policy-Enforcement durchgeführt, und wie granular ist dieses? Wie leicht ist dieses umgehbar?

- Remediate – Welche Optionen gibt es? Ist automatische Remediation möglich? Welche Kommunikationsmöglichkeiten mit dem Nutzer bietet diese Lösung?

- Monitor and Contain – Welche Möglichkeiten zur fortlaufenden Überprüfung des Endgeräts und dessen Verhaltens gibt es im Post-Connect-Assessment? Wie lassen sich eine Änderung der Policy und ein Remediation-Prozess einleiten?

Analyse des Geräts

Generell wird zwischen auf Agenten basierenden und agentenlosen Assessment-Optionen unterschieden. Innerhalb der jeweiligen Kategorien gibt es wiederum Unterteilungen, die wie folgt aussehen:

Permanenter Agent – Er ist in der Lage, Zusatzfunktionen umsetzen. Der Standard-Agent ist als Konzept auf Grundlage der Microsoft-NAP- (Network-Access-Protection) oder der Trusted-Network-Connect-Lösung entstanden. Inzwischen sind viele Ausprägungen verfügbar, die selbst aus Personal-Firewall-, Host-Intrusion-Prevention- und Antivirus-Produkten hervorgegangen sind. Gerade die Endpoint-Security-Anbieter führen diese Disziplinen in einem Agent zusammen (Stichwort Unified-Endpoint-Security).

Auf Agenten basierend, temporärer (dissolving) Agent – Er wird entweder als Applet geladen oder ist als Installation bis zum nächsten Reboot als Programm verfügbar. Agentenlos, durch Vulnerability-Assessment-Scanner (VA) – Hier existieren bereits etliche Produkte auf dem Markt. Diese NAC-Lösung sollte unbedingt verschiedene VA-Scanner integrieren können.

Agentenlos, durch vorhandene Interfa-ces – Dieser Assessment-Prozess greift auf bekannte Interfaces zu wie die Windows-Management-Instrumentation (WMI). Diese werden üblicherweise auch von VA-Scannern genutzt.

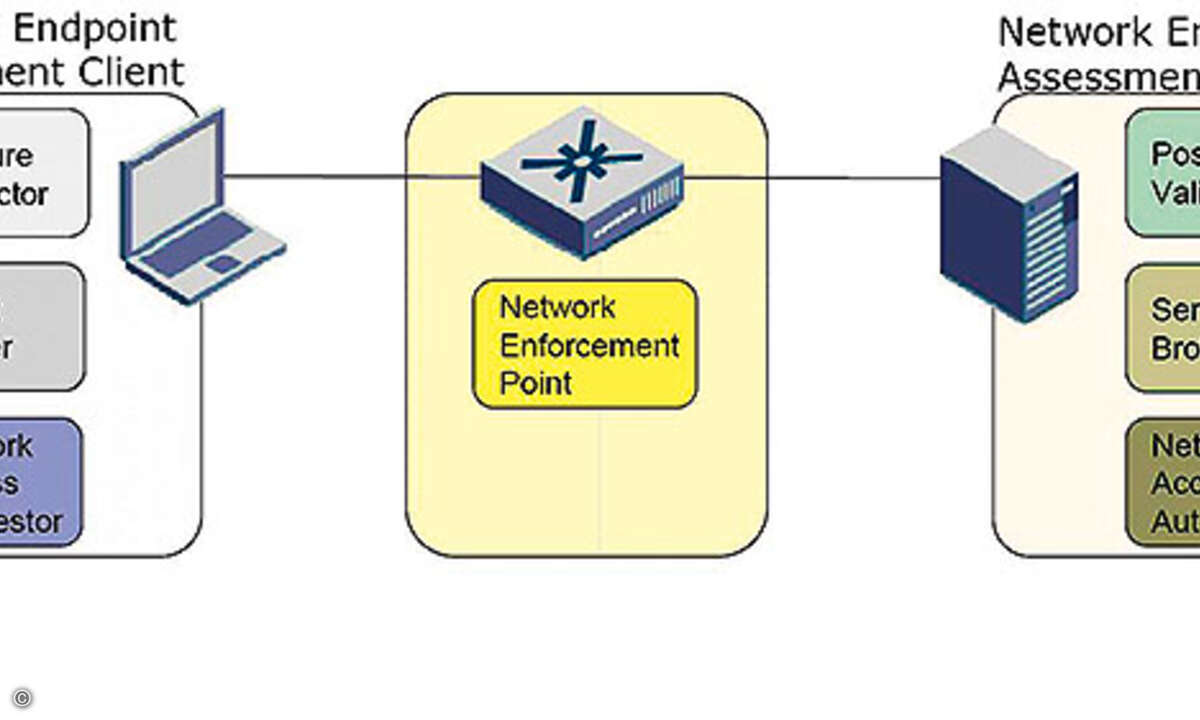

Agentenlos im Post-Connect-Bereich – Intrusion-Detection-Technologien beobachten das Verhalten des Endsystems. Sie greifen dazu auf Signaturen und Anomalie-Analysen des Verkehrs zu, den ein Endgerät verschickt. Je nach Gerätetyp im Netz sollte der Administrator unterschiedliche Assessment-Optionen verwenden. Konzeptionell sitzt das Policy-Enforcement zwischen Endgerät und den zu schützenden Ressourcen. Je näher diese Durchsetung der internen NAC-Richtlinien am Endgerät erfolgt, desto größer ist die Schutzwirkung für die Ressourcen und desto kleiner sind die Auswirkungen bei Problemen wie einer Wurmausbreitung oder Denial-of-Service-Angriffen.

Mehrere Durchsetzungsformen

Das Enforcement erfolgt auf verschiedene Art und Weise und auch an unterschiedlichen Orten in der Infrastruktur. Hier ist die Herausforderung bei der Wahl der richtigen Lösung neben dem Assessment-Verfahren am größten.

Auf Basis von DHCP – Die Steuerung für den Zugang durch eine selektive Vergabe von IP-Adressen wird vom DHCP-Server umgesetzt. Er vergibt die jeweilige IP-Adresse. Dies ist zwar einfach zu implementieren, leider darf jeder User mit statischer, selbst vergebenener Adresse auf das Netzwerk zugreifen. Damit ist jede echte Zugangskontrolle ausgehebelt. Verantwortliche sollten die Option DHCP daher mehr als Management-Erweiterung denn als Sicherheitskonzept interpretieren.

Auf Basis von IPsec – Insbesondere Microsoft-NAP bietet dies neben einer auf 802.1x basierenden Implementierung an. Für den Remote-Access-Bereich ist das sinnvoll. Als Enforcement-Point fungiert dann das VPN-Gateway. Dieses Konzept wird teilweise auch im LAN diskutiert oder gar empfohlen. In dem Fall werden IPsec-Policies auf den internen Endgeräten aufgesetzt. Dies funktioniert offensichtlich nur in einer reinen Microsoft-Installation. Da die Zahl und die Artenvielfalt von Endgeräten aber immer mehr zunehmen, kann diese Option nur eine punktuelle Lösung sein.

Auf Basis von Switches – Die aktuell bestmögliche Lösung für NAC im LAN ist die Implementierung von Access-Switches, die eine entsprechende Authentifizierung via 802.1x und eine Zuordnung von Policies unterstützen. Vor allem in einem heterogenen Netzwerk mit 802.1x-fremden Endgeräten und mehreren Geräten pro Switch-Port muss ein Switch aber mehr Optionen beherrschen. Dies wird dann wichtig, wenn beispielsweise Voice-over-IP-Phones und ein PC in Reihe geschaltet sind.

Auf Basis von Appliances – Um eine NAC-Lösung schnell zu implementieren und dennoch ein hohes Maß an Sicherheit zu erreichen, wird heute das Augenmerk auf Appliances gelegt. Sie fungieren oft als Übergangslösung, bis ein auf Switches basierendes NAC-Konzept erreicht ist. Alte Switches können zunächst im Netz bleiben, auch wenn sie Authentifizierung und Policy-Verfahren nur rudimentär oder überhaupt nicht unterstützen. In extrem heterogenen Netzen mit relativ alten Switches ist dies ein guter Ansatz. Bei der Wahl des Lösungsanbieters sollte auch analysiert werden, inwieweit dieser dann ohne Aufwand auf eine auf Switch basierende Lösung migrieren kann.

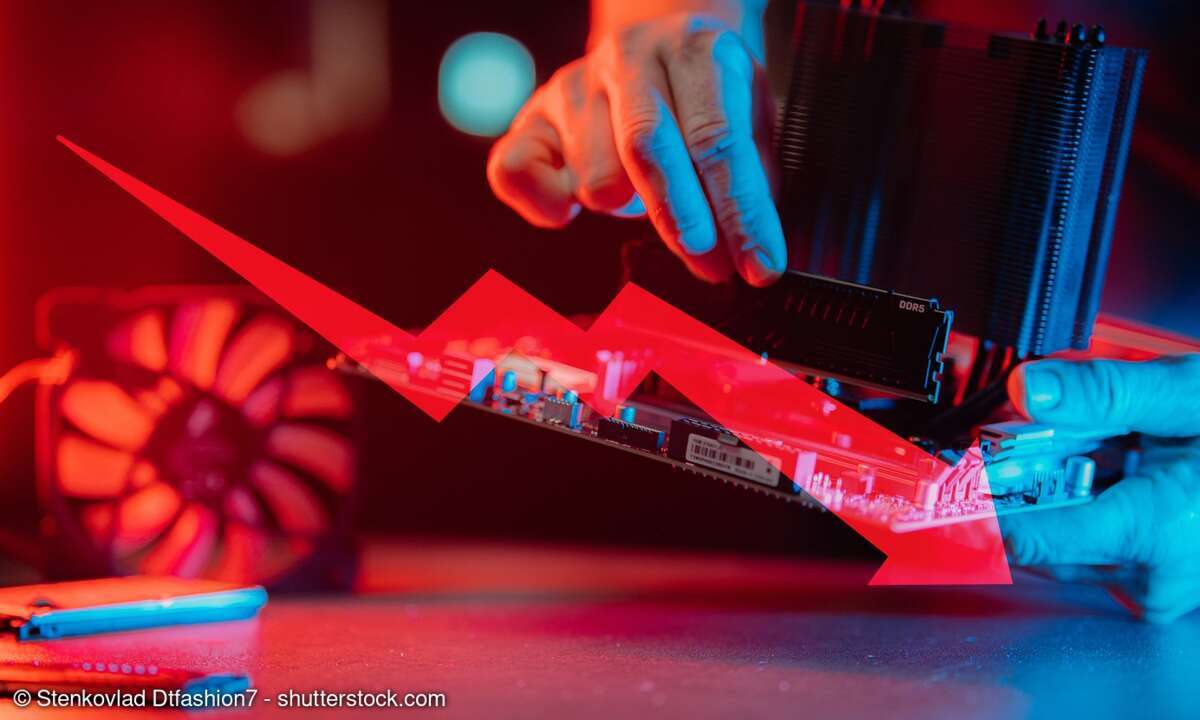

Auf Basis von Software und Self-Enforcement – Wenn der Agent auf dem Endpoint die Durchsetzung der Policy übernimmt, stehen dem Administrator recht präzise Optionen zur Verfügung, mit denen er die Rahmenbedingungen für die Quarantäne definieren darf. Eine Reihe von Herstellern von Personal-Firewalls und Host-Intrusion-Prevention-Systemen widmet sich diesem Thema schon mehrere Jahre. Ihre Lösungen können oft auch mit Netzwerk-Lösungen wie Switches oder NAC-Appliance interagieren. Nachteil ist natürlich, dass der Agent erstmal angeschafft, dann ausgerollt, installiert und dann natürlich kontinuierlich konfiguriert, gewartet und betrieben werden muss. Falls der Host-Agent selbst kompromittiert wurde, ist die Sicherheit durch das Enforcement ebenfalls dahin.

Ausblick

Zunächst muss der Anwender herausfinden, welche Ziele er mit der Einführung von NAC erreichen möchte. Hierbei sind eine enge Verzahnung von Server, Desktop, Netzwerk und Security-Abteilungen und die Einbindung der vorhandenen Coorporate-Governance notwendig.

Erst wenn dies erledigt ist, sollte sich der Verantwortliche an die theoretische und praktische Evaluierung der Systeme heranwagen. Dies sollte dann auch in die Entwicklung eines Betriebsmodells münden, das alle auftretenden Ereignisse erfasst und in einem Workflow bündelt. Danach steht der erfolgreichen Einführung eines NAC-Produkts nichts mehr im Wege.