Klingende Münze mit Koobface (Fortsetzung)

- Klingende Münze mit Koobface

- Klingende Münze mit Koobface (Fortsetzung)

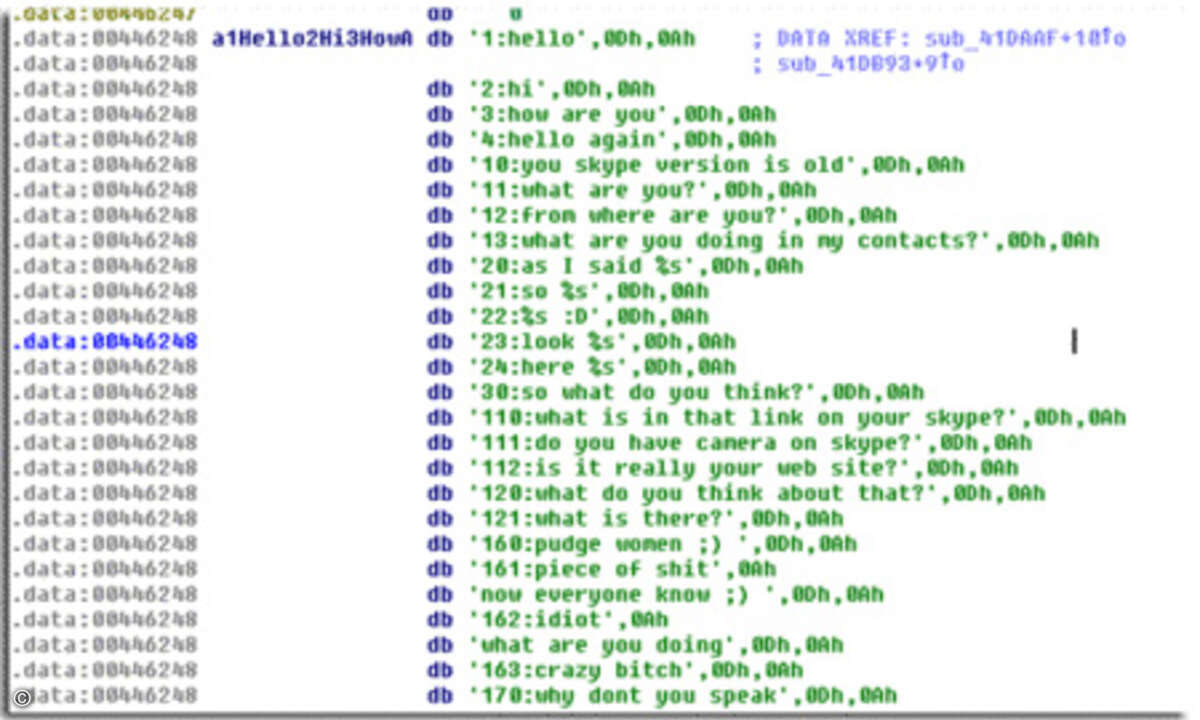

Auch um Klickzahlen in die Höhe zu treiben, ist Koobface gut. Hierbei setzt die Malware auf die Abfrage von Suchmaschinen durch den Nutzer. Versucht der Nutzer dann ein Suchergebnis mit einem Mausklick aufzurufen, wird ihm eine URL der Cyber-Gangster untergeschoben, und schon ist der Klickbetrug passiert. So lassen sich künstlich Klickzahlen in die Höhe treiben, um über Werbung Geld zu verdienen.

Um überhaupt zu erkennen, ob der Nutzer eine Suchanfrage startet, liest die Malware den Http-Datenstrom mit. Dies geschieht entweder, indem ein lokaler Proxy installiert wird, über den die Daten umgeleitet werden. Oder eine Komponente fungiert als Browser-Helper-Object (BHO). Diese können den ebenfalls den Datenstrom mitlesen.

Findet die Malware-Komponente eine Suchabfrage, sendet sie diese an die Koobface-Search-Hijack-Domain, um bekommt von dort eine URL zurück. Will der Nutzer nun ein Suchergebnis aufrufen, leitet ihn etwa der Proxy um. Allerdings wird der Anwender nicht immer umgeleitet. Diesem muss es also gar nicht immer auffallen, dass der Rechner infiziert ist. Es kommt auch vor, dass der Nutzer immer auf eine bestimmte Seite umgeleitet wird, unabhängig von dem oder den Suchbegriffen.

Um Nutzerdaten zu stehlen, installiert Koobface eine Variante des »LDPINCH«-Trojaners. Diesen gibt es übrigens für 10 Dollar auf dem Schwarzmarkt. Der Trojaner stiehlt Nutzername und Passwörtern von bestimmten Zielapplikationen. Dazu gehören diverse FTP-Anwendungen, in Web-Browsern gespeicherte Zugangsdaten und Gmail-Accounts.