Riskante »Leichtigkeit des drahtlosen Seins«

Riskante »Leichtigkeit des drahtlosen Seins« Lokale Funknetze sind gegenüber Abhör- und Störversuchen noch viel mehr gefährdet als Festnetze. Trotzdem nehmen viele Unternehmen die Gefahren auf die leichte Schulter.

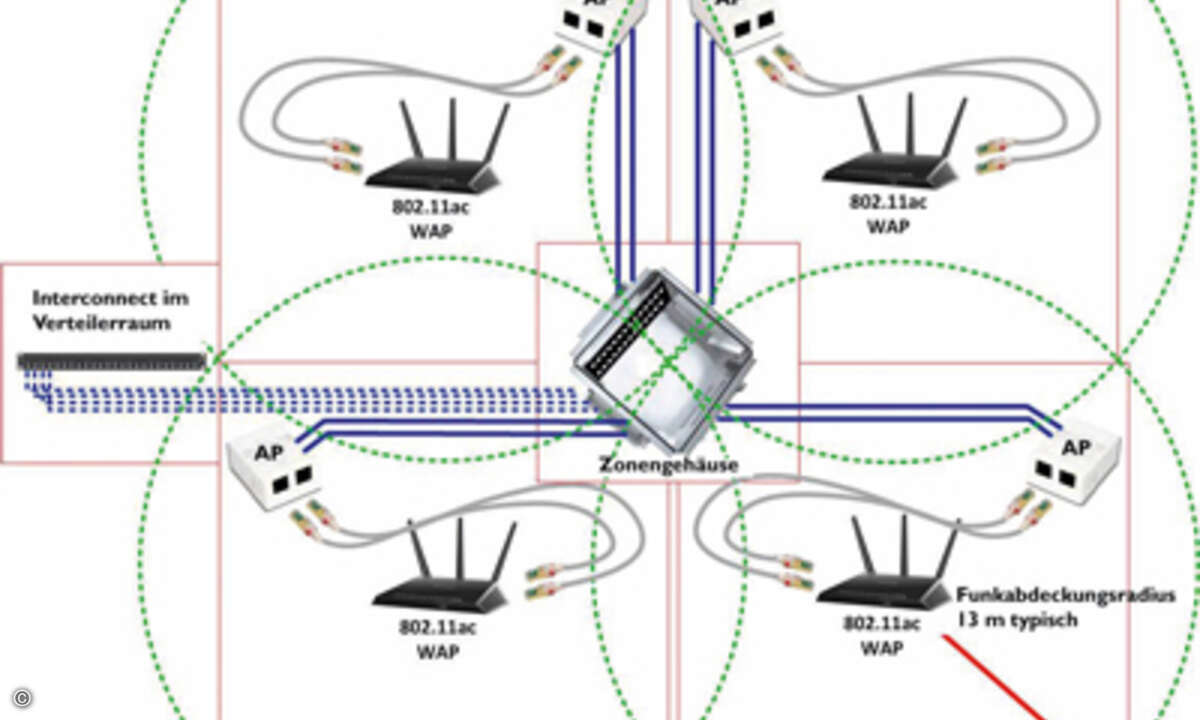

»Vor zwei Jahren haben die Unternehmen die Integration von Funknetzen nach dem IEEE 802.11x-Standard (WLAN) wegen der damit verbundenen Sicherheitsrisiken noch vehement abgelehnt, mittlerweile schätzen sie die Vorteile eindeutig höher ein als die Nachteile«, berichtet Dr. Matthias Rosche, Leiter der Consultingabteilung beim IT-Sicherheitsdienstleister Integralis. Mehr noch: Inzwischen gehen viele Unternehmen ausgesprochen sorglos mit der Sicherheit in ihren Funknetzen um. Lars Weimer, verantwortlich für Informationssicherheit im Bankbereich beim Beratungsunternehmen Ernst & Young, spricht in diesem Zusammenhang gar von der »Leichtigkeit des drahtlosen Seins«, die er in diesem Umfeld häufig registriert. »Mittlerweile gibt es in den Bereichen Verschlüsselung, Authentisierung und Einbruchserkennung effiziente und standardisierte Techniken, aber sie werden wenig genutzt«, beklagt Weimer. Die »Leichtigkeit des drahtlosen Seins« muss verwundern und kontrastiert in merkwürdiger Weise mit der von Integralis-Mann Rosche beschriebenen WLAN-Zurückhaltung, die noch vor zwei, drei Jahren in den meisten Unternehmen herrschte. Letztere hatte ja durchaus handfeste und vernünftige Gründe. Die Luftschnittstelle ist noch gefährdeter als kabelgebundene Anschlüsse, darüber hinaus ist der Funk-Standard 802.11x ein typisches Beispiel dafür, wie man es in Sachen Sicherheit nicht machen sollte, will heißen: erst die Netz-Infrastruktur aufbauen und sich dann überlegen, wie diese sicher zu machen ist. Letztlich beruhen viele Sicherheitsprobleme und auch die Dienstegüte-Probleme, die bei Funknetzen nach IEEE802.11x auftreten, auf einem Geburtsfehler der Architektur. Dieser besteht darin, dass Sicherheits- und Dienstegütefragen nicht auf der Ebene der Physik (Layer1) angegangen werden, sondern nachträglich durch immer neue »Pflaster und Pflästerchen«, die man auf den Layern zwei, drei und höher anbringt, gelöst werden müssen. Durch das nicht-deterministische Zugangsverfahren »Distributed Cordination Function« (DCF) entstehen darüber hinaus bei 802.11 a/b/g bei einer gewissen Dichte der Basisstationen Stausituationen, die leicht zum Zusammenbruch von Verbindungen führen können. Die Hinzufügung von neuen Basisstationen in einem Netzverbund führt nicht notwendigerweise zu einer besseren Ausleuchtung des Funkraums, sondern meist zu Verbindungsproblemen. Firmen wie Meru versuchen hier mit ihren proprietären Controller-Techniken (»Virtuelle Zellen«, das heißt eine nicht-desaströse Zusammenschaltung von Kanälen) Abhilfe zu schaffen. Ob das neue Breitband-WLAN 802.11n, um das in den Standardisierungsgremien heftig gerungen und gestritten wird, hier grundlegende Änderungen bringen wird, muss abgewartet werden. Im Moment – und wohl noch für einige Zeit haben wir es auf jeden Fall noch mit den Standards 802.11b/g (und evtl. für Sprache auch 802.11a) zu tun. Keiner wird auf die (sich eventuell ja auch als löchrig erweisenden) Versprechungen von 802.11n oder gar von »Mobilem WiMAX« warten können. Vor der Technik kommt die Analyse

Auch bei WLAN-Sicherheitsfragen gilt die Maxime: bevor die (Sicherheits-) Technik bemüht wird (Authentisierung, Autorisierung, Verschlüsslung), sollte erst einmal eine Risikoanalyse gemacht werden. Ist das Funknetz direkt mit den sensiblen Teilen des Unternehmensnetzes verbunden? Oder terminiert es »nur« im Schulungsnetz? Welche Arten von Daten werden im Funknetz übertragen? Sprachdaten oder logistische Daten dürften in aller Regel als unkritischer zu beurteilen sein als Kontendaten und andere Personaldaten. Was für Endgeräte werden im Netz verwendet und wie ist deren Sicherheitsniveau einzustufen? Notebooks sind in aller Regel heute als Endgeräte immer noch besser zu schützen als Smartphones oder PDAs. Andererseits sind einige Angriffsszenarien auf Endgeräte gegenüber den Winzlingen eventuell gar nicht auszuführen, während sie bei ausgewachsenen Notebooks sehr wohl funktionieren. Auf jeden Fall sind die verschiedenen Endgeräte innerhalb eines 802.11-Funknetzes speziell zu schützen. Schutzmaßnahmen für das Netz und die darüber transportierten Inhalte reichen bei weitem nicht aus. »Im Internet verfügbare Angriffswerkzeuge wie Evil Twin gehen ganz gezielt auf das Endgerät«, deutet Stefan Strobel, Geschäftsführer des Heilbronner Sicherheitsspezialisten Cirosec auf diese Gefahrenquelle hin. Während Ausspäh- und Fälschungsversuche im Netz durch Einbruchssensoren und Firewalls und natürlich korrekte Nutzer-Authentisierung und Autorisierung sowie sichere Verschlüsselung vereitelt werden müssen, gibt es für die Absicherung der Endgeräte Personal Firewalls wie etwa den Cisco Security Agent und Systeme wie die »Network Admission Control«. Durch Letzteres werden Endgeräte daraufhin überprüft, ob sie ausreichende Schutzmechanismen installiert haben. Erst dann werden sie im Netz zugelassen. Ein nicht zu unterschätzendes Problem ist die effiziente und übersichtliche Verwaltung dieser Mechanismen. Eine gewisse Vorverarbeitung wird von WLAN-Controllern – oder den WLAN-Gateways geleistet, oder auch von intelligenten Basisstationen. Hier bewegt man sich in sehr herstellergebundenen Gefilden. Gerade hat Cisco mit dem Secure Services 4.0 ein Administrationswerkzeug herausgebracht, mit dem sich Fest- und Funknetze gemeinsam verwalten lassen und das Bestandteil der Network Admission Control ist. Aber es funktioniert natürlich nur in einem homogenen Cisco-Umfeld.

Das Instrumentarium ist vorhanden

Mit dem mittlerweile verabschiedeten Sicherheitsstandard 802.11i wird in punkto Verschlüsselung, Authentisierung und Autorisierung ein Instrumentarium definiert, das grundsätzlich in jedem Unternehmensnetz eingesetzt werden sollte. Je nachdem, wie sensibel die Daten sind, die über das Funknetz geschleust werden, können Verschlüsselung und Authentisierung strenger oder etwas weniger streng gewählt werden. Von der leider in vielen Anwendungen noch eingesetzten WEP-Verschlüsselung ist jedenfalls abzuraten, da sie mit öffentlich zugänglichen Programmen in wenigen Minuten auszuhebeln ist. Grund ist ein Konstruktionsfehler im Authentisierungsverfahren zwischen Client und Basisstation. Letztere schickt eine Zufallszahl im Klartext (!!) an den Client, die dieser dann mit dem WEP-Schlüssel chiffriert und zurückschickt. Einfacher kann man es sozusagen für einen »ungebetenen Mithörer« wirklich nicht machen. Die in 802.11i (beziehungsweise deren Vorversionen WPA und WPA2) definierten Verfahren haben diesen groben Schnitzer beseitigt. Der Schlüsselaustausch ist sicher geregelt und als Verschlüsselungsverfahren wird AES verwendet. Je nach Gefährdungsstufe kann mit Schlüsseln gearbeitet werden, die der Basisstation und dem Endgerät schon bekannt sind. Zur Authentisierung muss dann nur einmal am Endgerät ein Kennwort eingestellt werden. Für Dirk Abel von Siemens ist dieses Verfahren recht einfach zu etablieren und trotzdem sicher, weil »die eigentliche Verschlüsselung anders als bei WEP ständig wechselt«. Besonders sensible Daten sollte man auf jeden Fall mit Zertifikaten absichern (Standard 802.1x). Das ist natürlich ein Kostenfaktor, weil eine Nutzerverwaltung auf einem Zertifikateserver aufgebaut werden muss. Wenn diese im LAN-Bereich ohnehin schon existiert, fällt die Entscheidung leicht, wenn nicht, muss eine Güterabwägung stattfinden. In ganz besonders sensiblen Bereichen und Branchen, beispielsweise bei Banken, wird man auf jeden Fall die Zertifikatelösung wählen. Dort wird zuweilen sogar eine zweistufige Authentisierung durchgeführt, was bedeutet, dass nach der Layer-2-Authentisierung nach dem Standard 802.11i noch eine Layer-3-Authentisierung im Rahmen eines VPN-Tunnels hinzukommt. Das geht zweifellos zu Lasten des Nutzerkomforts. VPN-Technik wird man im Übrigen natürlich immer bei einer Einwahl von Außen einsetzen, also bei einem Zugriff auf das Unternehmensnetz über externe Einwahlpunkte (Hotspots). Aber das ist nicht WLAN-spezifisch, sondern sollte die übliche Technik für die Ferneinwahl in ein Unternehmensnetz sein.

Sicherheit durch Netztrennung

Besonders komplex wird die Lage, wenn WLAN-Teilnetze existieren, die überhaupt nicht in Richtung 802.11i nachgerüstet werden können. Alte Strichcode-Scanner im Lagerbereich, die mit einem Klein-PC am Gabelstapler über WLAN kommunizieren, sind dafür ein typisches Beispiel. Oft sind das überdies sehr teure Geräte, die man schon aus Kostengründen nicht einfach gegen neuere Modelle austauschen kann, nur weil diese die IT-Sicherheitsbestimmungen besser erfüllen. Wenn man die Komponenten nicht durch neue Firmware auf einen höheren Sicherheitsstand bringen kann, ist die Bildung von Teilnetzen ein probates Mittel. Ein solches Teilnetz mit älteren WLAN-Komponenten lässt sich dann durch die üblichen Sicherheitsinstrumentarien absichern, also Firewall oder Einbruchssensor. In einigen Fällen kann vielleicht sogar der Aufbau eines VPN-Tunnels sinnvoll sein. Auf jeden Fall sollte sichergestellt sein, dass die Daten von Anwendungen, die auf veraltetem WLAN-Inventar laufen, nur auf einen ganz bestimmten Server kommen (ähnlich wie bei einem Gastzugang), so dass bei einem erfolgreichen Einbruchversuch nur dieser Server betroffen ist und nicht das gesamte Intranet.

Sonderbehandlung für Endgeräte-Winzlinge

Ein Wort muss noch zu der Sicherheitsproblematik von Endgeräte-Winzlingen wie Smartphone oder PDA verloren werden. Die meisten der von uns befragten Fachleute sind eindeutig der Meinung, dass hier potenziell große Sicherheitsprobleme auftreten, wenn keine speziellen Schutzmaßnahmen getroffen werden: »Heute werden die meisten dieser Geräte vom einzelnen Anwender selber verwaltet und sind deshalb aus Sicherheitssicht sehr kritisch zu bewerten«, sagt Christoph Skornia, Technischer Manager bei Checkpoint Software. Und Markus Müller, Sprecher der Geschäftsführung und Gründer des Münchner Sicherheitsspezialisten ubitexx, weist auf das »gegenüber Notebook-Betriebssystemen simplifizierte Betriebssystem« von PDAs und intelligenten Mobiltelefonen hin. So sei es beispielsweise nicht möglich, auf den »abgestrippten Betriebssystemen dieser Winzlinge im Auslieferungszustand einen Administrator zu definieren, der Benutzerrechte auf den Geräten einschränkt«. Mit unicontrol habe ubitexx eine Software entwickelt, mit der sich genau solche Einschränkungen auf den Westentaschen-Formaten durchsetzen ließen. »In Verbindung mit einer Smartcard im SD-Format können mit unserer Software mobile Telefone und PDAs sicher in Firmennetze eingebunden werden«, meint Müller zuversichtlich. Auch Dirk Abel von Siemens glaubt, dass zumindest die neueren Gerätetypen »größtenteils den Sicherheitsstandard von Laptops erreichen können«. So unterstützten die Siemens-Geräte Pocket Loox 710 und das WLAN-Telefon optiPoint WL2 den Zertifikatestandard 802.1x und den Standard WPA-PSK (also WPA-Verschlüsselung auf der Basis voreingestellter Schlüssel). Die Erfahrungen von Stefan Strobel von Cirosec bei einem hier nicht zu nennenden Kunden, der Telefonie auf VoWLAN-Basis betreibt, sind indes nicht so positiv: »Das Mobiltelefon war mit den einfachsten Angriffsmitteln lahm zu legen«, berichtet er. Derartige Kinderkrankheiten werden den Siegeszug der Funktechnik im Unternehmensumfeld und auch im Privatbereich sicher kaum aufhalten. Ob wir in fünf Jahren noch über 802.11-Techniken reden oder über 802.16 alias Mobiles WiMAX, bei dem Sicherheitsfragen schon im Kern berücksichtigt sind, darüber kann man nur spekulieren. Eines ist jedenfalls sicher: Funktechniken und deren Sicherheit gehen jeden an, der mit IT-Geräten arbeitet. Da die mobilen Endgeräte mittlerweile alle »potenziell auch Funkgeräte« sind, kann sich nämlich niemand zu keiner Zeit völlig sicher sein, ob er sich nicht gerade in einem Funknetz befindet. Freiwillig oder unfreiwillig.