Test NAC-Systeme: Mitten im Verkehr (Fortsetzung)

- Test NAC-Systeme: Mitten im Verkehr

- Test NAC-Systeme: Mitten im Verkehr (Fortsetzung)

- Die Wurstfabrik

- Logging und Troubleshooting

- Test NAC-Systeme: Mitten im Verkehr (Fortsetzung)

Nevis Networks LANenforcer 2024 und LANsight One

Der LAN-Enforcer war in diesem Test trotz einiger noch zu beseitigenden Schmutzränder das polierteste NAC-Produkt. Die Monitoring- und Troubleshooting-Werkzeuge auf der LAN-Sight-One-Management-Plattform waren mit großem Abstand die vollständigsten und nützlichsten. Und Nevis’ Endpoint-Assessment-Agent, Clientless-Endpoint-Integrity (CEI), offeriert so einmalige Features wie Login-Tracking und Messaging.

CEI verlangt allerdings Scripting für die automatische Installation und Ausführung beim Systemstart. Auch sind die Richtlinienoptionen nicht so flexibel wie die in Verniers Produkt.

Assessment-Richtlinien sind nicht an Benutzer oder Gruppen gebunden.

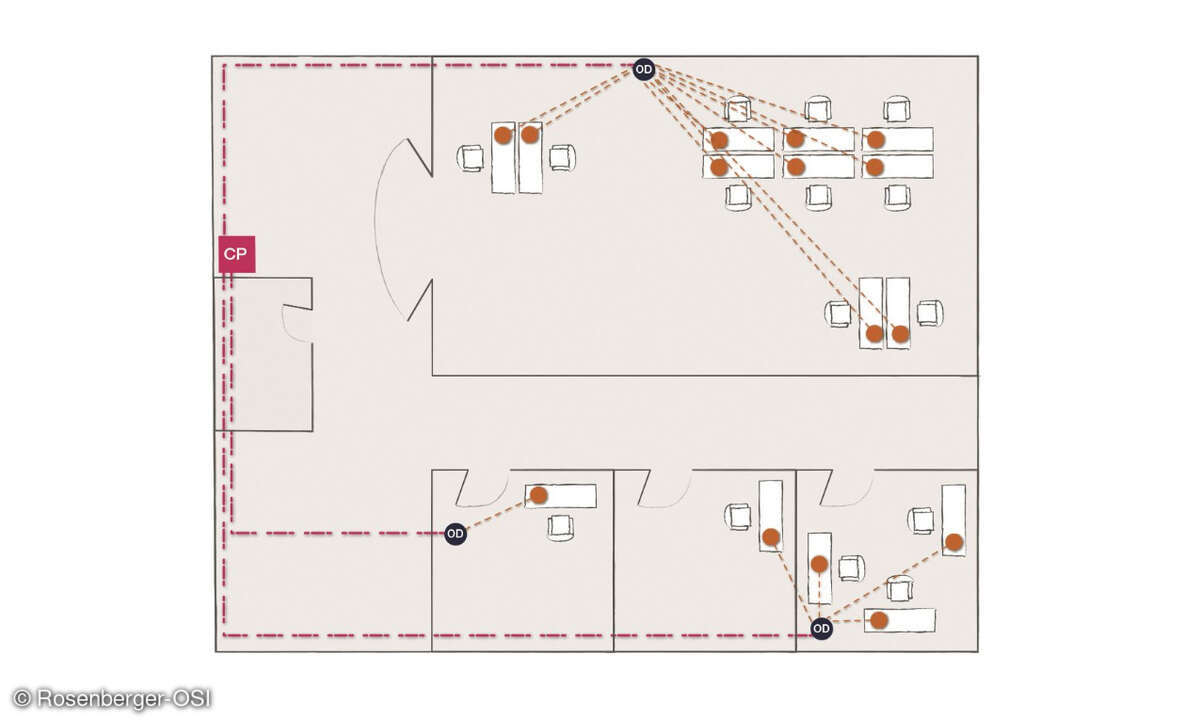

Nevis verlangt vom Administrator bei der Installation von LAN-Enforcer und LANs-Sight ein paar interessante Entscheidungen. Er kann die Appliance in-Band oder out-of-Band verwalten. In-Band bedeutet, dass sich der Managementverkehr zwischen LAN-Sight und LAN-Enforcer mit Log- und Netzwerkverkehr vermischt. Beim Out-of-Band-Management sind Management-, Log- und Netzwerkverkehr voneinander getrennt – und das ist sinnvoll. Kaufen Organisationen LAN-Sight-Appliances als Paar und installieren sie in einer Aktiv/Passiv-Konfiguration, bleibt der Systemzustand aktuell. Im Fehlerfall übernimmt das passive System die Aufgaben.

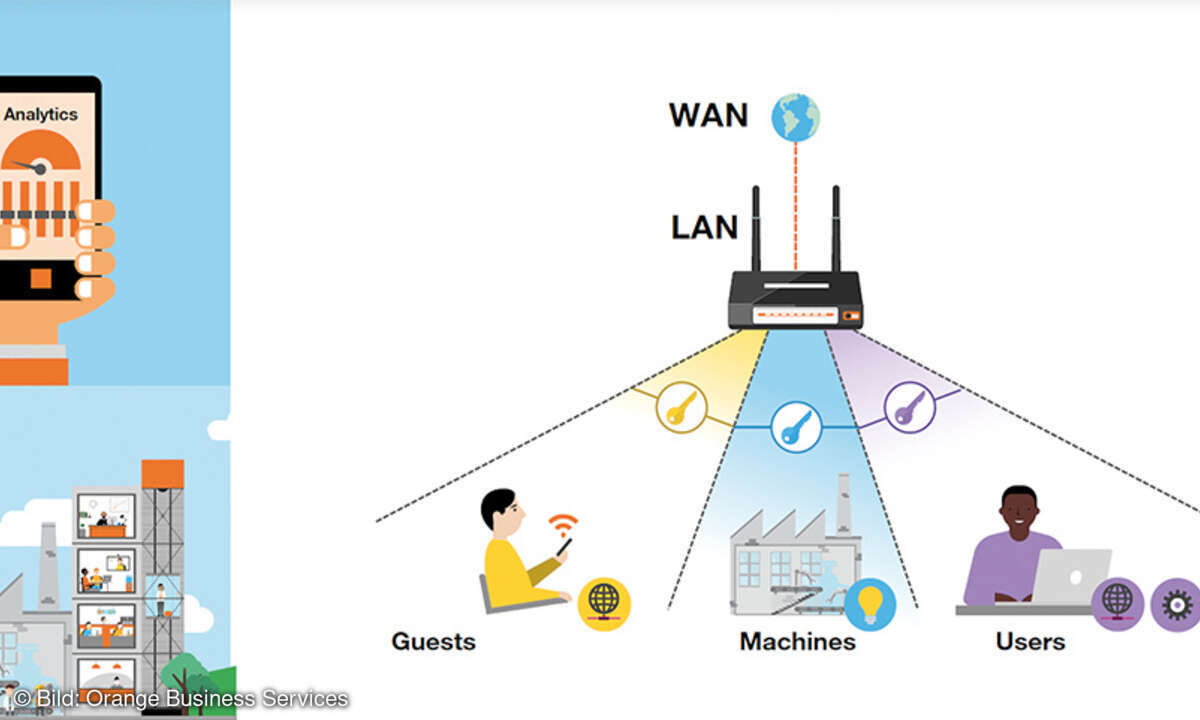

Die Richtlinienverarbeitung führt die Benutzer bei Statusänderungen durch mehrere Richtlinien. LAN-Sight kommt mit einigen definierten Richtlinienvorlagen für allgemeine Aktivitäten, darunter das Erlauben der Authentifizierung für unbekannte Hosts und das Umleiten zu einer Web-Portal-Seite. Das Produkt entdeckt leider nur eine beschränkte Anzahl Applikationen und reagiert darauf. Wünschenswert wären eine breitere Applikationsunterstützung und die Fähigkeit, erlaubte und abgelehnte Funktionen sowie Methoden innerhalb von Applikationen zu definieren. Benutzergruppen sind mit Gruppennamen in Active-Directory verknüpfbar.

Richtlinien nutzen ein mit LAN-Sight vergleichbares, hierarchisches Modell und sind wiederverwendbar. Der Hersteller versucht, die Richtlinienfenster aufzuräumen, indem er Inbound- und Outbound-Zugriffs-Controls präsentiert, die für eine gegebene Richtlinie definiert wurden. Unter dem Gesichtspunkt der Wiederverwendung von Richtlinien ist das effizient, kann aber ungewünschte Konsequenzen nach sich ziehen.

Wie die anderen getesteten In-Line-NAC-Produkte entdeckt auch LAN-Enforcer passiv keine Benutzer-Logoffs. Nevis löst dieses Problem mit einem Host-Agenten, der einen Heartbeat pflegt. Verschwindet dieser Heartbeat, geht das System davon aus, dass sich der mit dem betreffenden Host verknüpfte Benutzer abgemeldet hat. Auf diese Art erkennt LAN-Enforcer Logoffs schnell und schließt offene Ports prompt.

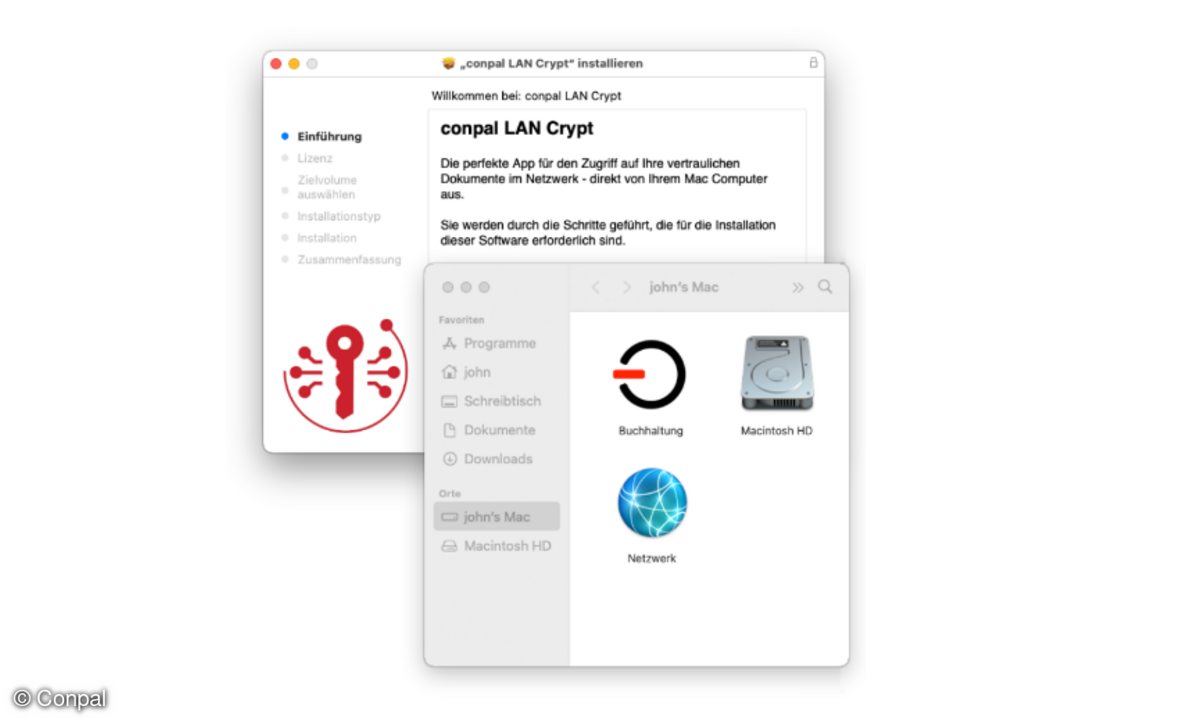

Die Host-Assessments reichen von simplen Prüfungen auf Antivirus-Software bis zu tiefgehenden Konfigurationsanalysen, die Arbeit duplizieren, die andere Managementwerkzeuge bereits getan haben. Nevis’ CEI-Agent, der das Host-Assessment durchführt, ist eine Active-X-Komponente, die dynamisch über den Internet-Explorer oder via MSI zu installieren ist. CEI muss durch einen Browser oder ein Anmeldescript gestartet werden. Darin unterscheidet sich dieser Agent von den meisten anderen persistenten Agenten. Für den Administrator bedeutet dieser Umstand natürlich zusätzliche Arbeit. Hier sollte Nevis ein wenig aufräumen.

CEI-Richtlinien sind global für LAN-Sight, und es gibt keinen Weg, verschiedene Anforderungen für unterschiedliche Hosts zu definieren. Das CEI-Scanning pro Schnittstelle ein- oder auszuschalten, ist schon alles, was ein Administrator tun kann. Die Antivirus- und Anti-Spyware-Inspektionen beschränken sich auf Prüfungen der jüngsten Updates und System-Scans.

Sobald ein Host im Netzwerk ist, muss er überwacht werden. Hier kommt Nevis’ Threat-Control ins Spiel. Das Tool nutzt zur Entdeckung verdächtiger Aktivitäten verschiedene Techniken: Netzwerk- und Protokoll-Abnormitätenentdeckung sowie Signaturen, die schlechtes Verhalten erkennen, dass auf bekannte Malware, Adware und anderen potenziell unerwünschten Verkehr schließen lässt. Administratoren können die Abnormitäten-Einstellungen tunen und Signaturen ein- oder ausschalten.

Threat-Control arbeitet mit einem einfachen Score-Mechanismus: »Gute« Aktionen, beispielsweise eine abgeschlossene TCP-Verbindung, verringern den Score, während »schlechte« Aktionen, beispielsweise Netzwerk-Scanning, den Score erhöhen. Überschreitet der Score eines Hosts einen Schwellenwert, wird der Hosts durch CEI-Messaging benachrichtigt, in Quarantäne gestellt oder blockiert.

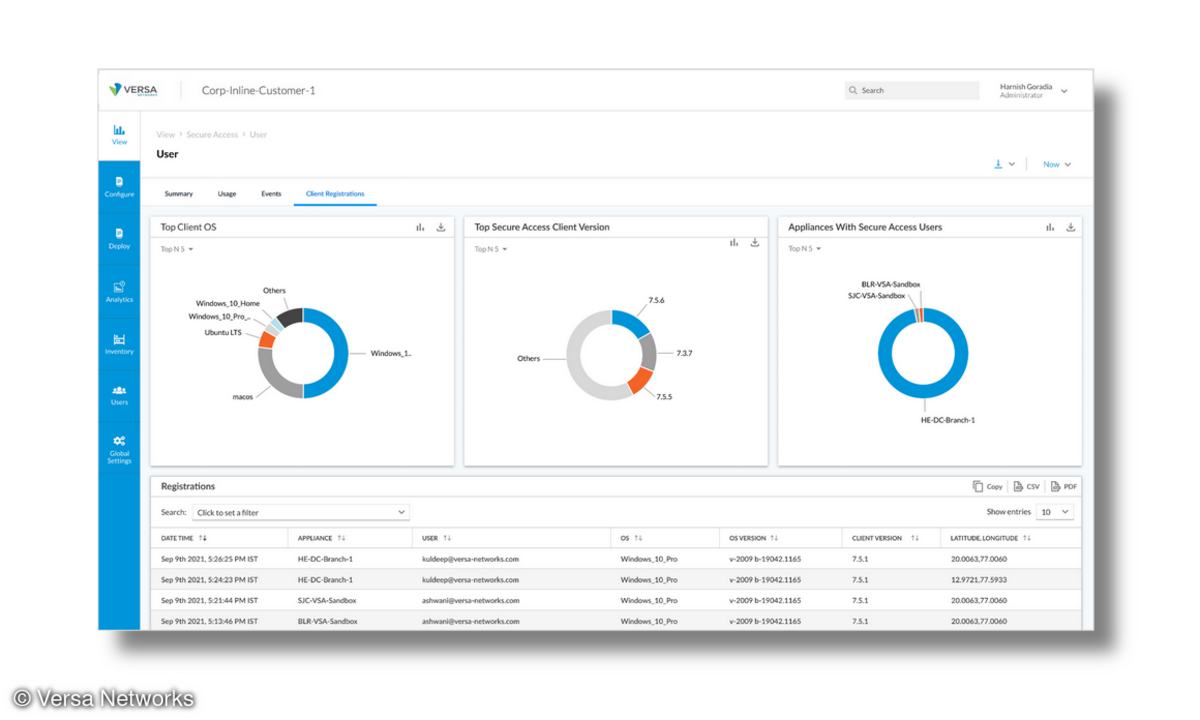

Monitoring und Berichterstellung sind wichtige Features eines jeden Netzwerkgeräts. Bei Sicherheitssystemen, die damit beauftragt sind, Verkehr zu blockieren oder zu erlauben, ist die Fähigkeit, schnell an die Details und den Status eines spezifischen Hosts oder Benutzers zu gelangen, enorm wichtig fürs Troubleshooting. Die Monitoring-Features von LAN-Sight sind erstklassig. Sie liefern schnell informative und detaillierte Ansichten. Zwar protokollieren alle NAC-Appliances Ereignisse, aber an Nevis’ Ereignisdaten kommt der Administrator am einfachsten ran, und im Test erwiesen sie sich als die nützlichsten.

dj@networkcomputing.de