Die Wurstfabrik

Vernier Networks EdgeWall 8800 und Control-Server

Diese Kombination nutzt wie andere In-Band-Produkte einen passiven In-Band-NAC-Enforcement-Punkt. Der Controller schätzt ein und setzt die Richtlinien durch. Das Assessment eines Hosts erfolgt über den gesamten Verbindungszeitraum. Die Edgewall-Appliance hat allerdings zwei riesige Probleme: Wie beim Lanshield-Controller von Consentry war es möglich, die Rechte eines angemeldeten Benutzers zu erben. Dazu reichte es, sich ab- und anschließend mit lokalen Anmeldeinformationen erneut anzumelden. Das zweite Problem war, dass Edgewall selbst bei einer Anmeldung beim Active-Directory den neuen Benutzer nicht erkannte. Vernier-Techniker haben inzwischen herausgefunden, dass es sich dabei um einen Konfigurationsfehler handelte. Der wurde bei einem erneuten Test korrigiert, und das System funktionierte dann auch richtig. Schuld – zumindest teilweise – hat die schlecht entworfene Managementplattform, die Schlüssel-Richtlinienelemente mehrere Schichten tief versteckt.

Die Administrationsschnittstelle war verwirrend. Häufig funktionierten neue Richtlinien nicht sofort, nachdem sie definiert waren. Gelegentlich waren Änderungen mehrere Male zuzuweisen, bevor das System sie endlich akzeptierte. Vernier gab zu, die Richtlinienentwicklung in dem Bemühen, sie kraftvoll zu machen, langweilig und wenig intuitiv gestaltet zu haben.

Ein weiterer Schwachpunkt: Der Control-Server und die Edgewall müssen permanent miteinander kommunizieren. Andere NAC-Produkte, beispielsweise Consentry, pflegen die jüngste konfigurierte Richtlinie. Vernier trifft aber alle Zugriffsentscheidungen auf dem Control-Server. Administratoren können einen sekundären Controller installieren, der beim Ausfall des primären die Arbeit übernimmt.

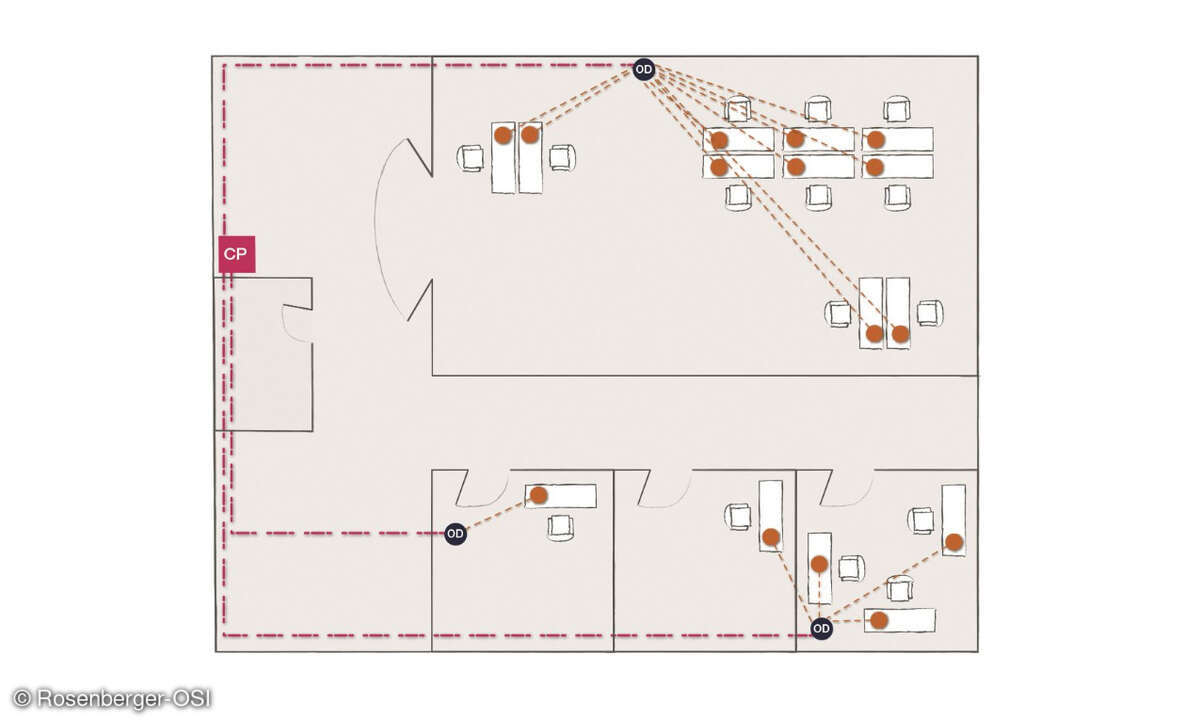

Natürlich gibt es auch Positives zu berichten. Die Edgewall besitzt einige einmalige Features, welche die Netzwerkintegration unterstützen. Das getestete 8800-System enthält 24 SFP-Ports, die über vier Kartenslots verteilt sind. Während bei den Produkten von Consentry und Nevis Networks Eingangs- und Ausgangs-Ports eins zu eins gepaart sind, ist die Port-Zuordnung der Edgewall flexibel. Beispielsweise lassen sich mehrere zu den Hosts gerichtete Ports mit einem einzelnen Uplink-Port verknüpfen. Bridge-Gruppen und VLAN-Zuordnungen bestimmen, welche Frames die Edgewall passieren. Administratoren können Bridge-Regeln erzeugen, die spezifischen Verkehr an der Sicherheitsverarbeitung der Edgewall vorbei leiten.

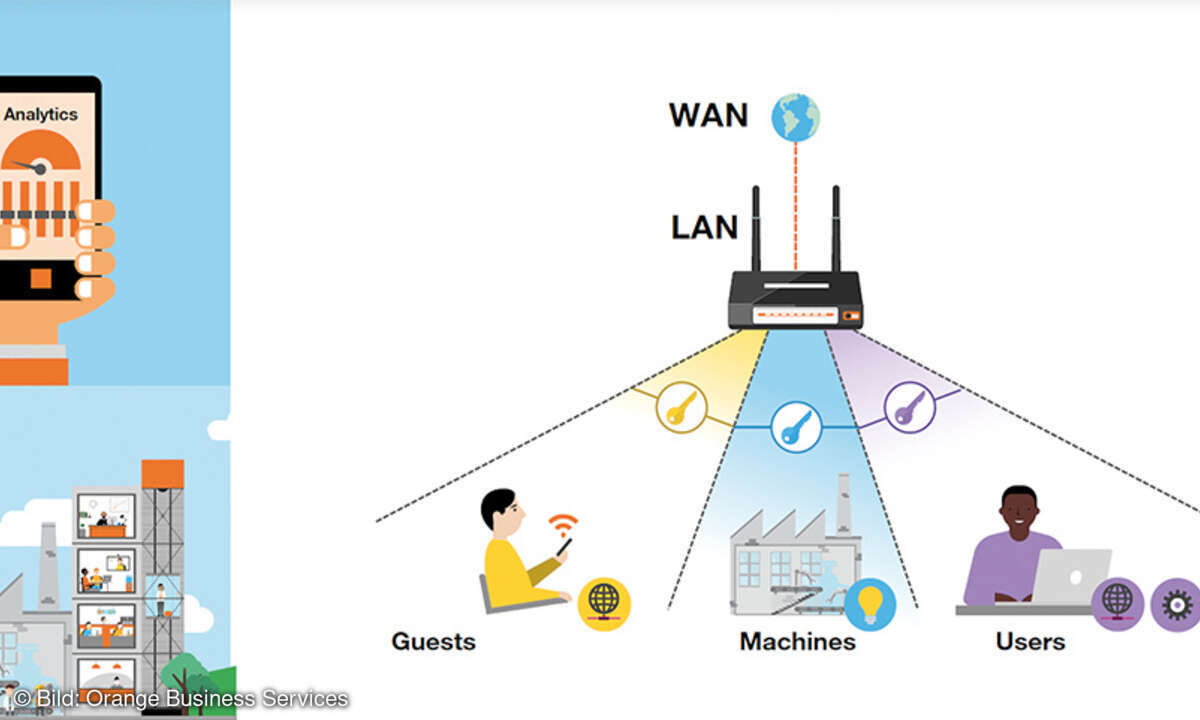

Wurst ist eines dieser Nahrungsmittel, die schmutzig herzustellen sind, aber am Ende befriedigen. Die Managementschnittstelle von Vernier ist genauso. Benutzer bewegen sich, so wie die Bedingungen sich ändern, von Richtlinie zu Richtlinie – vom Booten zum Assessment und zum Login. Verniers Richtlinien werden gebildet aus einem Identitätsprofil, einem Verbindungsprofil, einem Integritätsprofil und den Zugriffsrichtlinien. Das Identitätsprofil kombiniert Host- und Benutzerdaten, das Verbindungsprofil berücksichtigt den Standort der Edgewall. Die Zugriffsrichtlinien entscheiden, wohin sich ein Host im Netzwerk bewegen darf.

Der Hersteller hat die Richtlinienliste abstrahiert, indem er Features innerhalb von Features kombiniert hat, aber einige Teile hat er nicht abstrahiert – und das ist ein Problem. Administratoren haben eine Menge Knöpfe zu drücken, selbst um nur eine wenig strikte Richtlinie zuzuweisen. Das System definiert 160 unterschiedliche Statuskombinationen, und jede verlangt ihre eigene Richtlinie. Im Test sollte Gästen Zugriff gewährt werden, aber nur dann, wenn sie einem Richtlinien-Scan zustimmen. Bei Ablehnung war der Zugriff zu verweigern. Dies erforderte vier unterschiedliche Richtlinieneinträge: Einen für unbekannten Scan-Status (bei erstmaliger Verbindung mit dem Netzwerk), einen für gerade laufenden Scan, einen für willfährige und einen für nicht willfährige Hosts. Ist das detailliert? Ja, sicher. Ist das unhandlich? Selbstverständlich. Eine bessere Rollengruppierung könnte sich wiederholende Aufgaben verringern.