LAN-Segmente mit Appliances schützen

Mit zunehmender Komplexität der heutigen Unternehmensnetze und in Anbetracht der Erkenntnis, dass das Gros der virtuellen Gefahren aus dem eigenen Unternehmensnetz und nicht aus dem Internet droht, gehen Netzwerkdesigner mehr und mehr dazu über, auch das interne Unternehmensnetz in einzelne Segmente zu parzellieren. Jedes wird durch eine Security-Appliance geschützt.

Durch die Integration dieser Systeme in das Unternehmensnetz muss nun aber nicht nur der Datenverkehr intern – extern, sondern auch ein Großteil des internen Datenverkehrs entsprechende Systeme passieren.

In Anbetracht der Datenmengen, der Qualitätsanforderungen in heutigen konvergenten Netzen mit ihren Voice- und Video-Applikationen und der Leistungsfähigkeit der übrigen Komponenten im Unternehmensnetz erhöht dieses Anwendungsszenario deutlich die Anforderungen an Security-Systeme im Hinblick auf Performance und Funktionalität.

Angesichts dieser Situation machen auch Durchsatzraten im Gigabit-Bereich durchaus Sinn und die Implementierung der Gigabit-Ethernet-Technologie ist eine logische Konsequenz. Die Anforderungen an die Leistungsfähigkeit solcher Appliances entsprechen dann logischerweise denen, die auch an andere Komponenten des Unternehmensnetzes, wie LAN-Systeme, gestellt werden.

VPN integriert

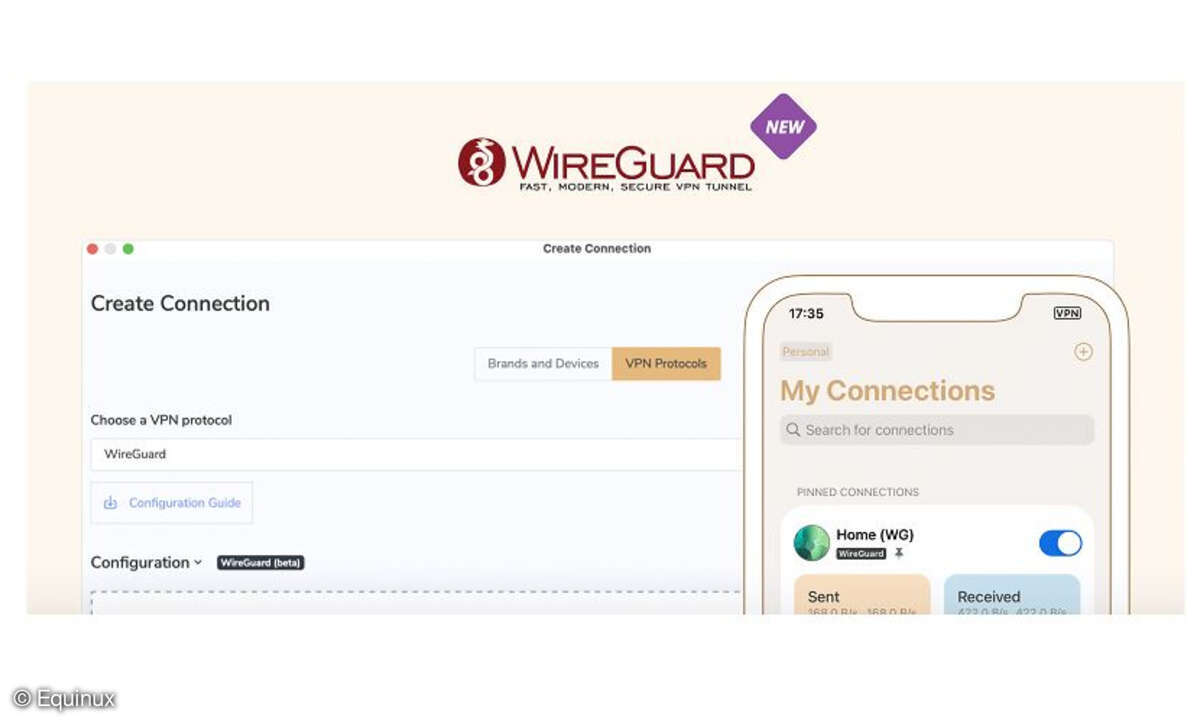

Neben der klassischen Firewall-Funktionalität gehört der Aufbau von VPNs zur Standardfunktionalität von Security-Appliances. Virtuelle private Netzwerke, neudeutsch Virtual-Private-Networks oder kurz VPN, sollen einer geschlossenen Gruppe von Systemen eine geschützte Kommunikation über ein potentiell unsicheres Netz hinweg erlauben.

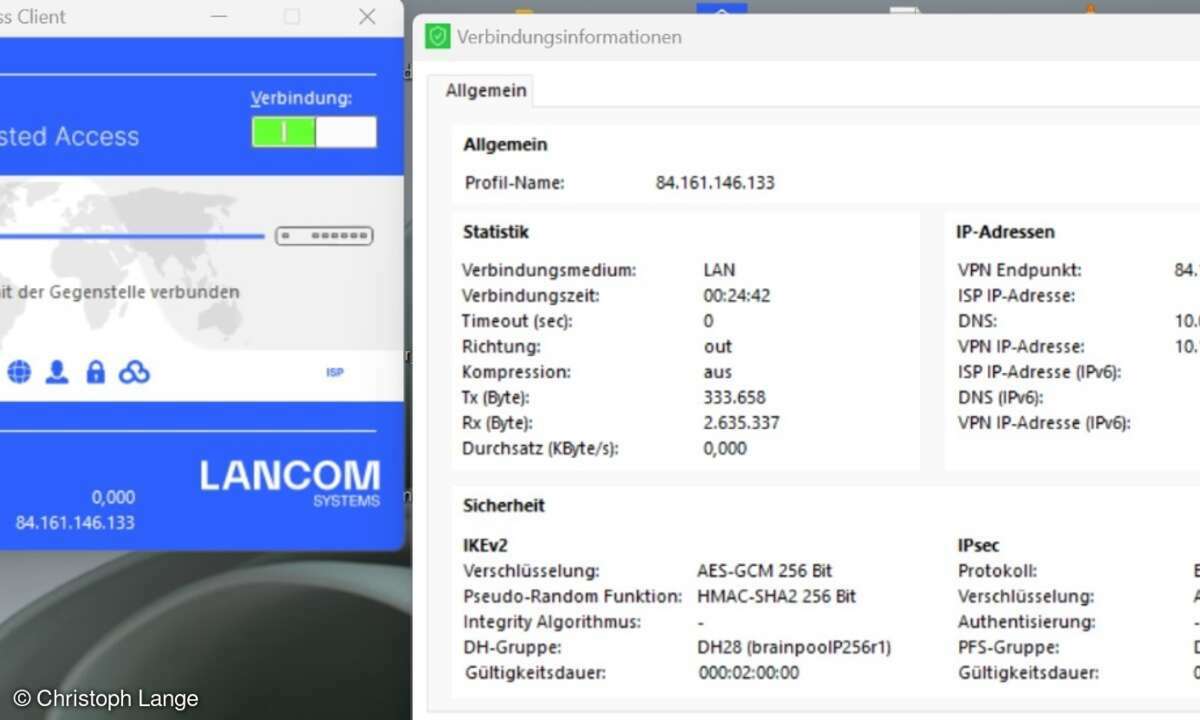

Die logisch geschlossene Verbindung, auch VPN-Tunnel genannt, wird durch kryptografische Algorithmen realisiert, die die zu schützenden Datenströme verschlüsseln und an der Gegenstelle wieder entschlüsseln. Für diese Verschlüsselung gibt es eine ganze Reihe von Standards wie DES, 3DES oder AES.

Über die Sicherheit solcher Verbindungen entscheidet – wie bei anderen kryptografischen Verfahren auch – nicht zuletzt die Länge der verwandten Schlüssel. Mechanismen wie Authentisierung oder Autorisierung sorgen zusätzlich dafür, dass keine unerwünschten User in das private Netz eindringen.

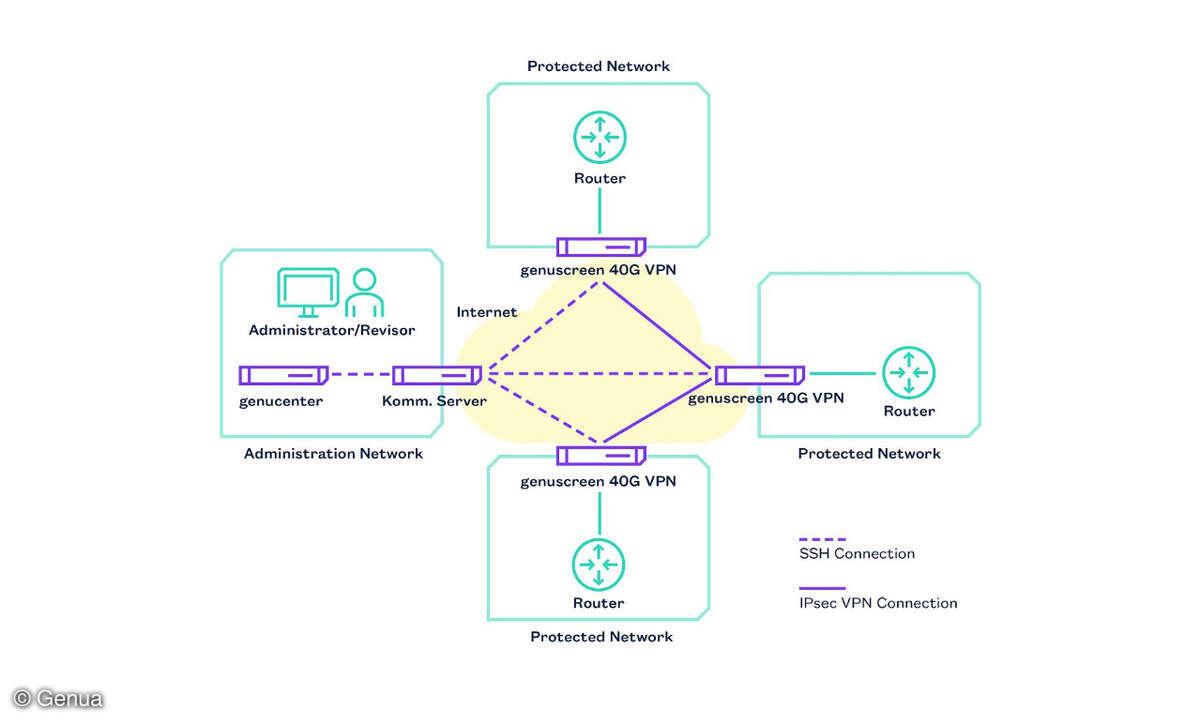

VPN an den Schnittstellen

Technisch realisieren Unternehmen ein solches VPN, indem sie an den Übergangsstellen zwischen sicherem und unsicherem Netzwerk ein VPN-System installieren.

Die wesentliche Verschlüsselungsfunktionalität ist zumeist in Software abgebildet, was bedeutet, dass die Funktionalität sehr rechenintensiv ist und eine gute Performance eine entsprechend leistungsfähige Hardware voraussetzt. Es gibt aber auch VPN-Lösungen, die Hardware-näher realisiert sind und dann entsprechend leistungsfähiger sein können.