Vereint im Tunnel

Für eine effektive Absicherung der Unternehmens-Kommunikation sollen spezialisierte Systeme mit VPN-Funktionalität sorgen. Im vorliegenden Beitrag erläutern wir die technischen Faktoren, die den Einsatz von VPN-Appliances in einem Netzwerk beeinflussen.

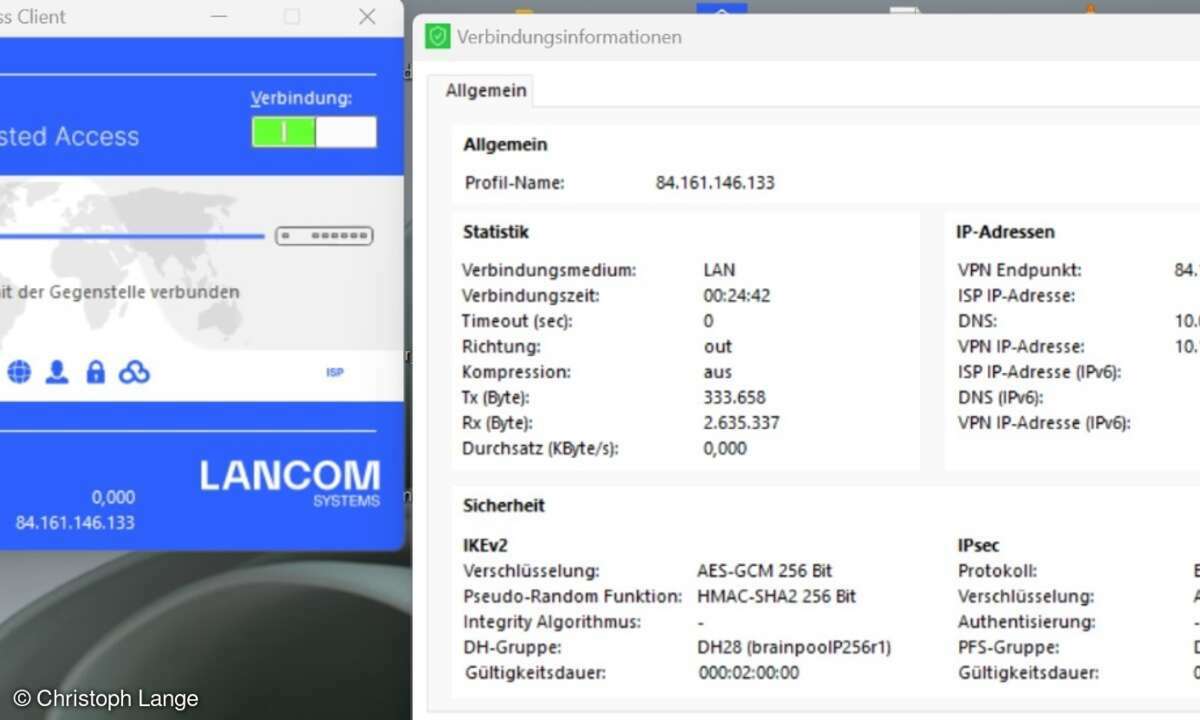

Unified-Communcations bedeutet für viele Unternehmen, alle ITK-Datenströme zwischen den Unternehmensstandorten über eine technische Infrastruktur zu lenken. Um diese sensiblen Datenströme im unsicheren WAN zu schützen, werden VPN-Tunnel zwischen den Standorten etabliert.

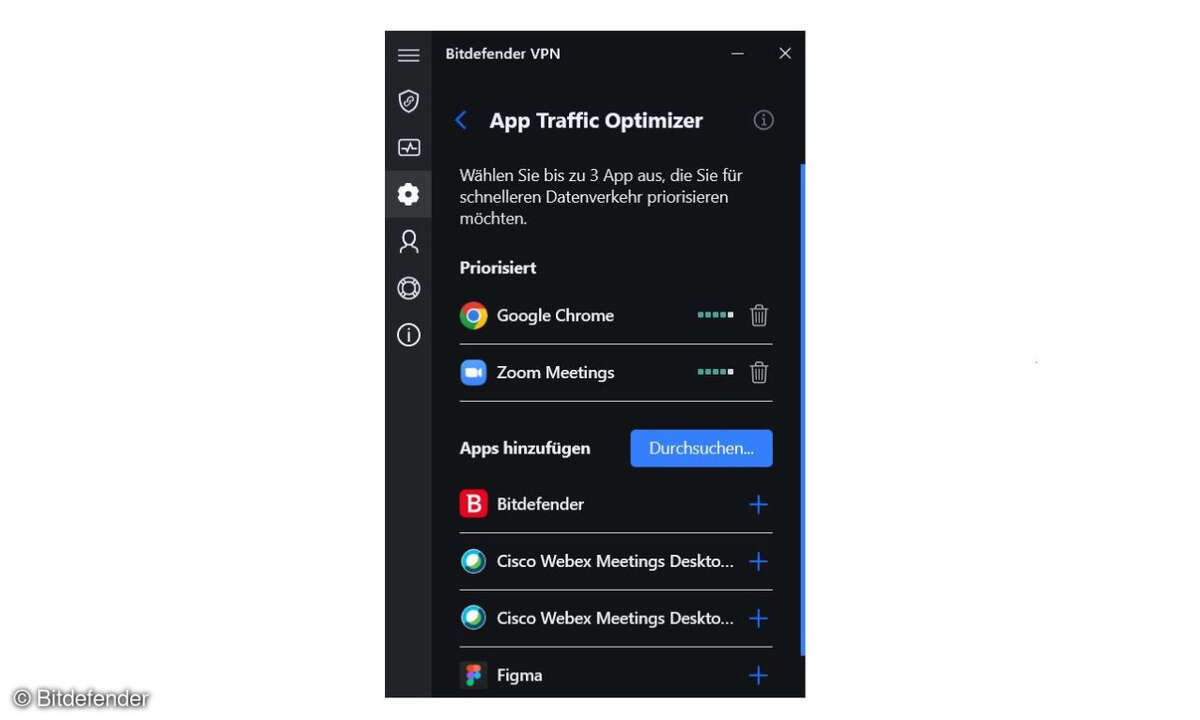

Durch diese Tunnel laufen alle Datenströme des Unternehmens, also auch Real-Time-Anwendungen wie VoIP oder Video-over-IP. Hierzu setzen die IT-Verantwortlichen in den Unternehmen Security-Appliances ein. Solche Systeme vereinen Firewall, VPN sowie diverse weitere Funktionalität auf einer Hardware-Plattform.

Um den zuverlässigen Betrieb auch für echtzeitfähige Anwendungen wie die IP-Telefonie zu garantieren, müssen diese Systeme einige Voraussetzungen erfüllen. Dazu gehören die Datenpriorisierung sowie ein intelligentes Bandbreitenmanagement.

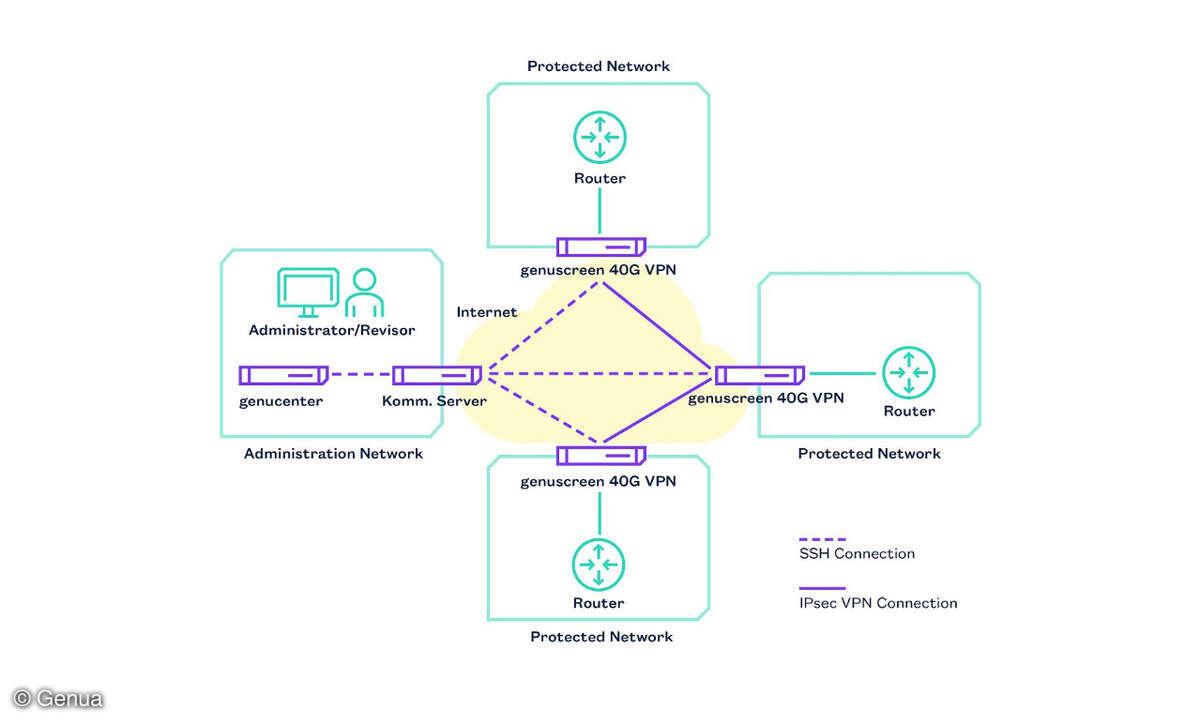

Kontrollinstanz für Datenverkehr

Eine Security-Appliance ist im Grunde eine aktive Netzwerkkomponente, wie ein Switch oder ein Router, die nicht nur die Kommunikation zwischen zwei Netzwerken oder Netzwerksegmenten ermöglicht, sondern zugleich eine Überwachungs-, Kontroll- und Schutzfunktion erfüllt, um die Unternehmenskommunikation beispielsweise vor unerwünschtem Datenverkehr oder Zugriffen zu schützen.

Auf der »internen« Seite handelt es sich zumeist um Ethernet-basierte Netze, »extern« können neben Ethernet-Netzen auch die unterschiedlichsten WAN-Verbindungen wie xDSL, Mietleitungen, Datendirektverbindungen, Standleitungen oder X.25 angeschlossen sein.

Platziert werden Security-Appliances in der Regel zwischen dem abzusichernden Netz oder Netzsegment und einem entsprechenden Remote-Access-System oder einer anderen aktiven Komponente. Diese ermöglicht die WAN- oder LAN-Anbindung ins externe Netz oder ins benachbarte LAN-Segment. Hierfür bieten solche Appliances heute Fast-Ethernet- und mit dem Adapter-Preisverfall zunehmend auch Gigabit-Ethernet-Ports an.

Manche Systeme stellen darüber hinaus auch eigene WAN-Anschlüsse wie ISDN oder xDSL zur Verfügung. Häufig lässt sich über einen der LAN-Ports zusätzlich eine »demilitarisierte Zone«, kurz DMZ, einrichten, in der beispielsweise Web-Server stehen, die von außen und innen erreichbar sein sollen.