Wirksamer Schutz kritischer IT-Infrastrukturen

Wirksamer Schutz kritischer IT-Infrastrukturen. Das Bundesinnenministerium hat acht kritische Infrastrukturen definiert, deren Funktionieren für die nationale Sicherheit unerlässlich ist. Neben der Energieversorgung nimmt die ITK-Infrastruktur dabei ein Schlüsselrolle ein.

- Wirksamer Schutz kritischer IT-Infrastrukturen

- Wirksamer Schutz kritischer IT-Infrastrukturen (Fortsetzung)

Wirksamer Schutz kritischer IT-Infrastrukturen

Die Informations- und Kommunikationstechnik (IuK) zählt heute neben den Verkehrswegen und der Energieversorgung zu den acht nationalen Infrastrukturen, ohne die das private wie berufliche Leben nach allgemeiner Einschätzung zum Stillstand käme. Die Rede ist von den so genannten »Kritischen Infrastrukturen«. Neben den schon erwähnten Sektoren zählen dazu auch das Rettungswesen und die Lebensmittel- und Trinkwasserversorgung, das Finanzwesen, aber auch staatliche Einrichtungen und die Medien.

Nicht nur Naturkatastrophen wie Hochwasser, Schneechaos, Blitzeinschläge oder Orkane, sondern auch technisches oder menschliches Versagen, Unfälle und Sabotage können das reibungslose Funktionieren dieser Infrastrukturen gefährden, von Kriegen und Terroranschlägen einmal ganz zu schweigen. Deshalb wurden zu deren Schutz schon vor gut zehn Jahren in Deutschland Initiativen und Projekte gestartet, darunter 1997, vom Bundesinnenministerium initiiert, das Projekt »Kritische Infrastrukturen« (KRITIS).

Gleich nach dem Ausfall der Energieversorgung gilt der Ausfall der IuK als folgenreichste Beeinträchtigung, da ohne dieses »Nervensystem« auch die anderen Infrastrukturen nicht mehr oder nur noch eingeschränkt funktionieren, wie folgende Beispiele verdeutlichen:

? Fußball-Weltmeisterschaft: Hier soll modernste IT auf vielfältige Art für Sicherheit sorgen, beispielsweise in Form von RFID bei der Zutrittskontrolle (als Schutz vor Randalierern) oder bei der Verkehrsführung der Zuschauermassen durch IT-gestützte Stauwarnungen und Geschwindigkeitsbeschränkungen.

? Luftfahrt: In Japan fielen nach einem fehlerhaften Software-Update für insgesamt zwei Tage die Leitsysteme der Flugsicherung aus. Tausende Flüge wurden gestrichen oder hatten massive Verspätungen.

? Eisenbahn: Unsachgemäße Wartungsarbeiten an der Elektronik eines Züricher Stellwerkes sorgten Anfang vergangenen Jahres in der Schweiz landesweit für eine massive Behinderung des Bahnverkehrs.

Festlegung von Prioritäten bei hoheitlichen Aufgaben

Hier setzt das Konzept »Schutz kritischer Infrastrukturen« an, das mehr vorsieht als nur technische IT-Sicherheit, für die das Bundesamt für Sicherheit in der Informationstechnik (BSI) Sorge tragen soll. KRITIS betrachtet das Thema IT-Sicherheit politisch/ strategisch aus gesamtstaatlicher Perspektive, analysiert die Wechselwirkungen mit den anderen kritischen Infrastrukturen und trifft ? wo nötig ? transnationale Absprachen. Oberstes Ziel ist es, durch eine Zusammenführung von bewährten Maßnahmen in den Disziplinen IT-Management, Sicherheitsmanagement und IT-Sicherheitsmanagement die Verfügbarkeit, Vertraulichkeit und Integrität der wichtigsten IT-Services in Deutschland sicherzustellen ? und zwar technisch, physisch, psychologisch und organisatorisch/konzeptionell.

Angestrebt ist der Abschied von der sektoralen Betrachtungsweise kritischer Infrastrukturen wie Stromversorgung, Rettungswesen und speziell auch der IT. Die sektorale Betrachtungsweise soll abgelöst werden durch integrale Prozesse kooperierender Services mit sauber definierten Notfallplänen, die eine möglichst rasche Rückkehr zum Normalbetrieb sicherstellen.

Damit einher geht eine Festlegung von Prioritäten bei den hoheitlichen Aufgaben, die privatwirtschaftlich organisiert werden müssen ? und damit ein Abschied vom bisher noch üblichen Gießkannen-Prinzip in der Finanzierung, da die Kosten den Services und Prozessen zugeordnet werden können. Auch Sparzwänge können dann nicht mehr als Argument für fehlende Sicherheitsmaßnahmen vorgeschoben werden.

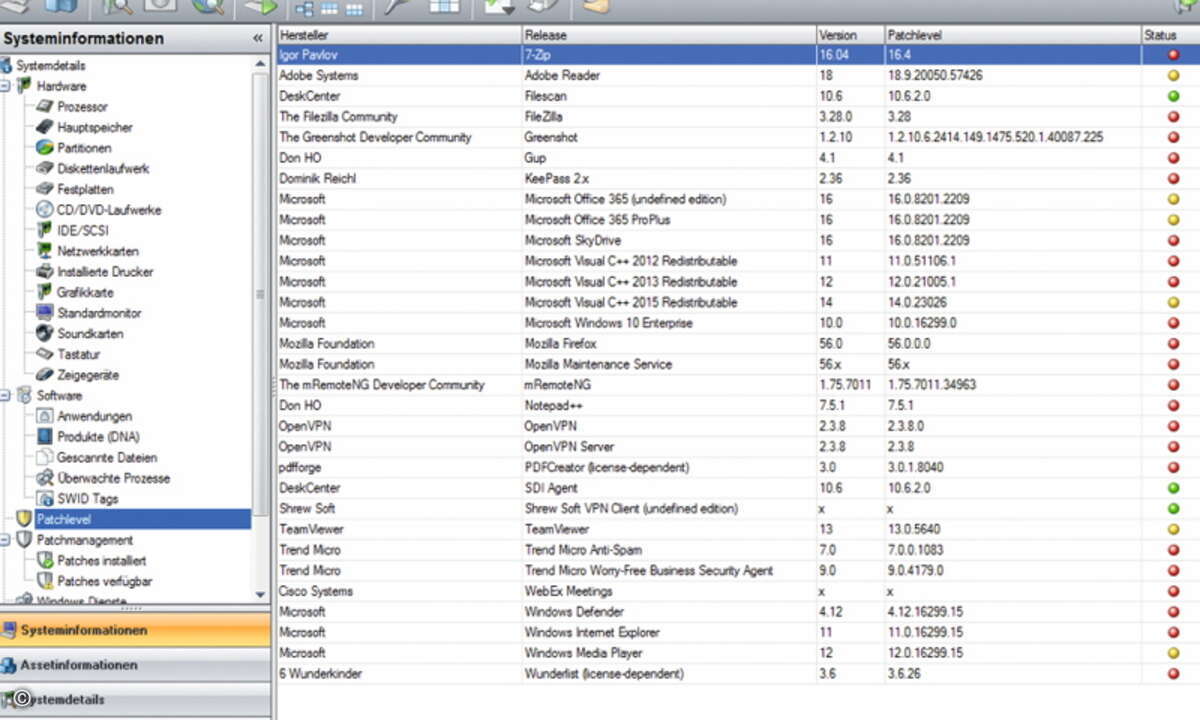

In der IT gibt es neben den üblichen technischen und menschlichen Schwachpunkten auch spezielle Risiken durch Trends wie IT-Outsourcing oder die weltweite Vernetzung von IT-Systemen (»Dominoeffekte«), aber auch durch den Einsatz von Monokulturen (beispielsweise Software von Microsoft oder Netzwerkkomponenten von Cisco) und komplexen, häufig noch unsicheren Software-Systemen, deren Schutz durch die Patch-Problematik und kurze Innovationszyklen weiter erschwert wird.

Dazu kommt: Angriffe sind von beinahe jedem Ort der Welt ? auch aus einer sicheren Umgebung heraus ? möglich, und die rechtliche Situation ist nicht immer klar. Während die Werkzeuge für Angriffe und das Wissen darum frei verfügbar sind, können ihre Urheber die Spuren oftmals verwischen. Sie haben zudem hervorragende »Übungsbedingungen«, genügend Vorbereitungszeit und können ihre Angriffe automatisieren, sprich fast beliebig oft und schnell durchführen.

Diese Ausgangslage erfordert auch besondere Maßnahmen für IT-Services: Für den Krisenfall sind Redundanzen sowie zusätzliche Notfallsysteme einzurichten, beispielsweise zur Information eines Krisenstabes. Außerdem sind neben vordefinierten Notfallplänen, die für antizipierbare Ausnahmesituationen griffbereit in der Schublade aller Mitarbeiter liegen sollten, ergänzende Software-Systeme für die Entscheidungs-Optimierung sinnvoll, da im Notfall oft auf Basis unvollständiger Informationen rasch die richtigen Maßnahmen eingeleitet werden müssen. Hier können Verfahren aus dem Projektmanagement oder von den Optimierungsstrategien von Geschäftsprozessen übernommen werden.