BYOD braucht IAM

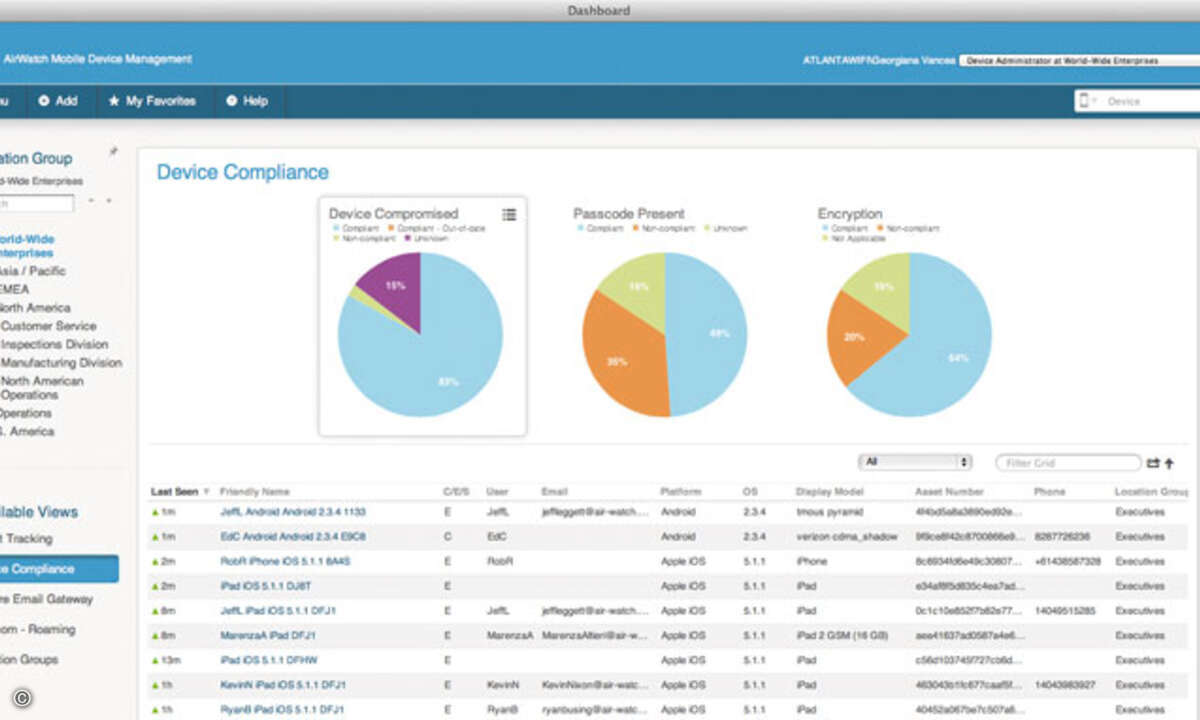

BYOD (Bring Your Own Device) ist ein aller Munde. Und wie bei jedem Hype-Thema versuchen unzählige Anbieter, sich als diejenigen zu positionieren, die alle Probleme lösen. In der Realität geht es aber darum, die IT-Infrastruktur insgesamt fit für die Herausforderungen der Zukunft zu machen. Dabei spielt das IAM (Identity- und Access-Management) eine wichtige Rolle.Wenn von BYOD die Rede ist, denken viele zunächst an das Management mobiler Endgeräte. Dies ist zwar die aktuelle Herausforderung, aber bei mobilen Endgeräten geht es keineswegs immer um das private Device des Anwenders, sondern oft um ein Firmengerät, auch als COD (Corporate Owned Device) oder COPE (Corporate Owned, Personally Enabled) bezeichnet. Tatsächlich ist das Thema aber noch deutlich größer. Denn neben den mobilen Geräten ist der Zugriff mit "eigene Devices", die nicht in die Kategorie mobiler Endgeräte im Sinne von Smartphones und Tablets fallen, in vielen Unternehmen schon längst Realität. Mitarbeiter, die mit eigenen Notebooks oder PCs im Home Office arbeiten, der Abruf von E-Mails von einem Rechner im Hotel-Foyer oder im Internet-Café, die Einbindung von Notebooks von externen Mitarbeitern oder Wirtschaftsprüfern in das unternehmensinterne Netzwerk: Dies alles sind Beispiele für BYOD. Von Bedeutung ist es daher, das Thema BYOD nicht auf das Management mobiler Endgeräte einzuschränken. Dies führt nur zu isolierten Punktlösungen, die aber viele der Herausforderungen von Unternehmen gar nicht adressieren. Cloud, Mobile, Social Computing Die Herausforderung für Unternehmen ist eben nicht nur, Mitarbeitern die Nutzung eigener Smartphones und Tablets zu erlauben. Es geht darum, dass unterschiedlichste Gruppen von Benutzern auf Systeme und Informationen des Unternehmens zugreifen wollen und es gilt, die damit verbundenen Risiken zu beherrschen. Dazu gehören unterschiedlichste Gruppen von Systemen - vom klassischen Desktop-PC über den Notebook bis hin zu Smartphones, Tablets, Convertibles und Geräte