IAM als Fundament für BYOD

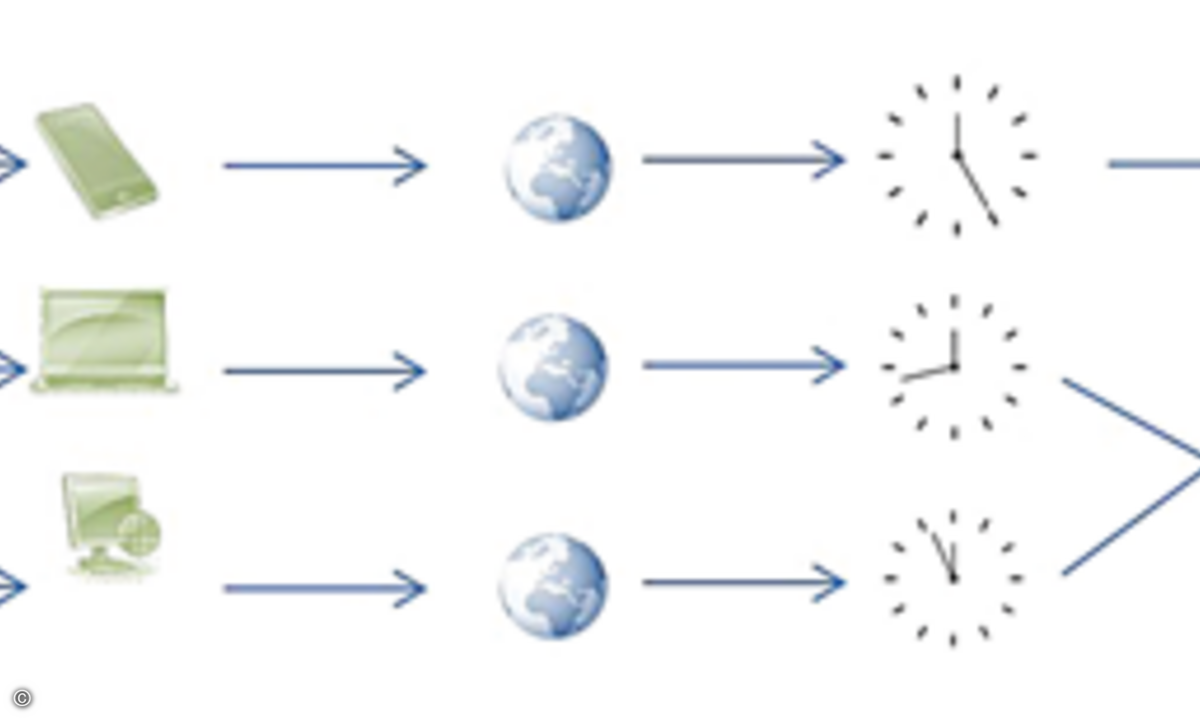

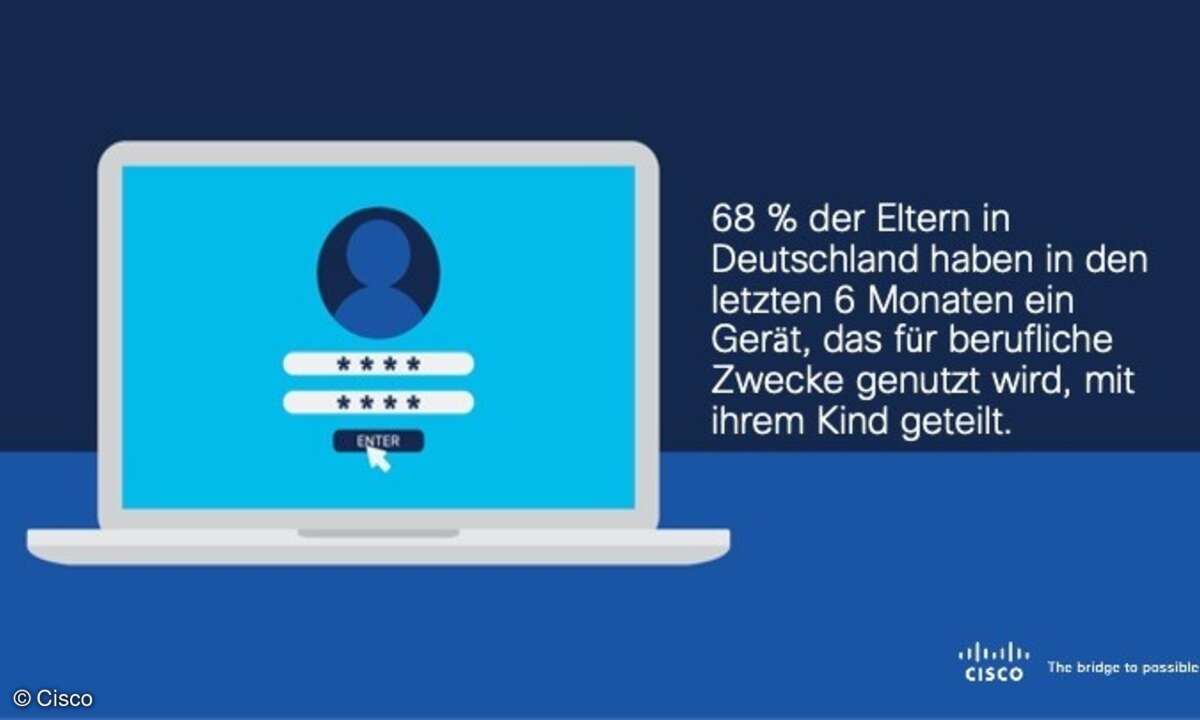

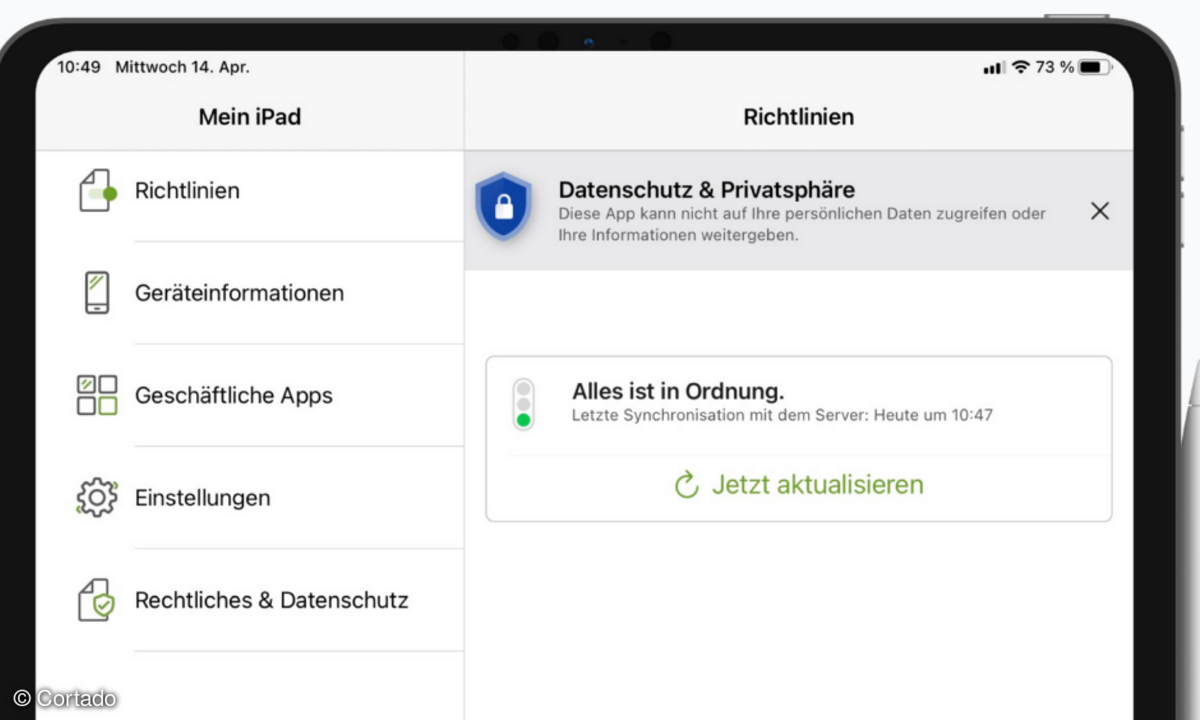

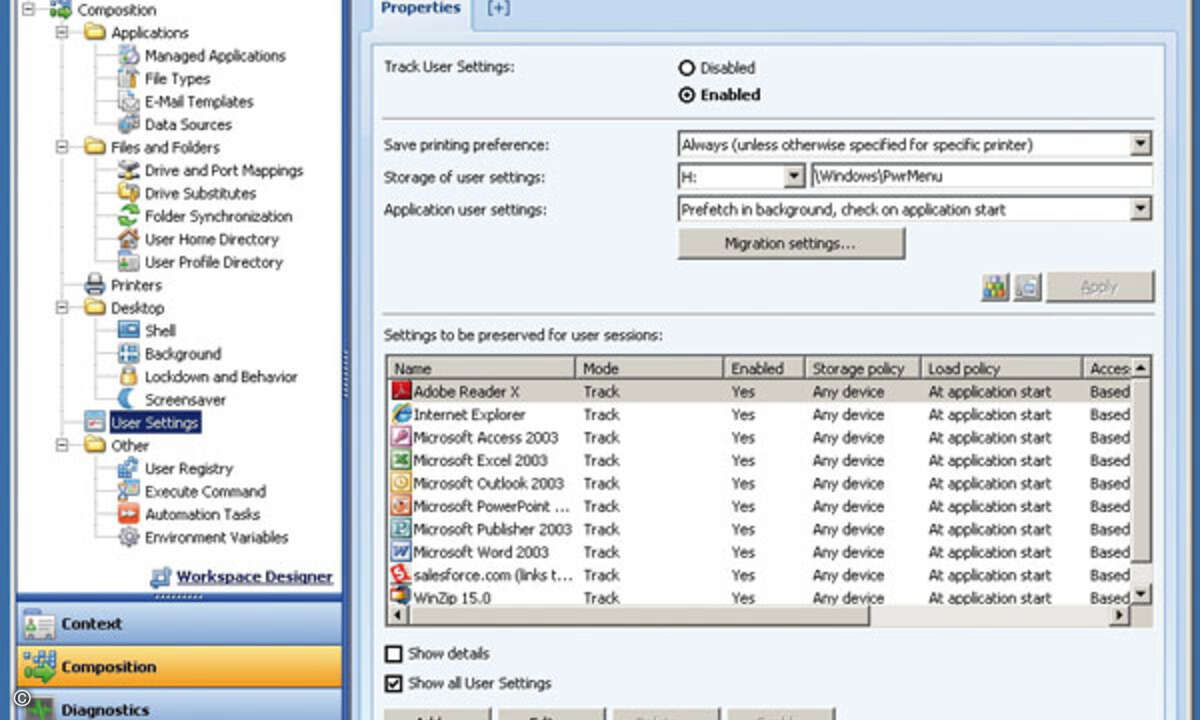

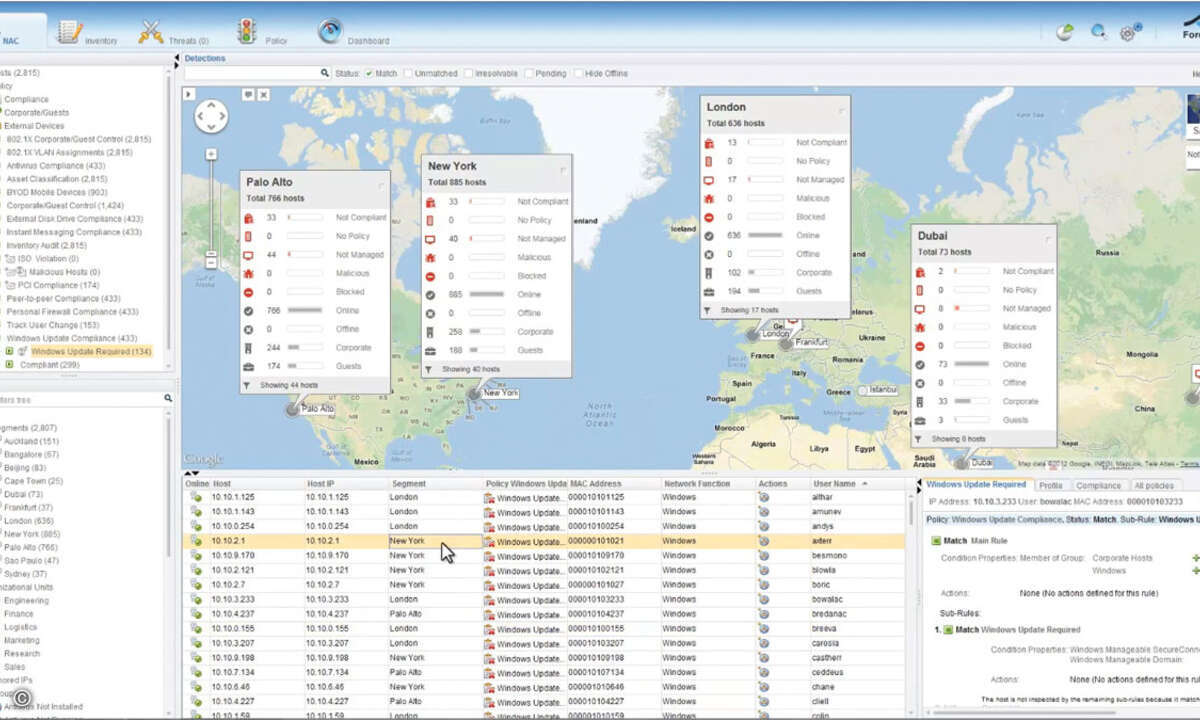

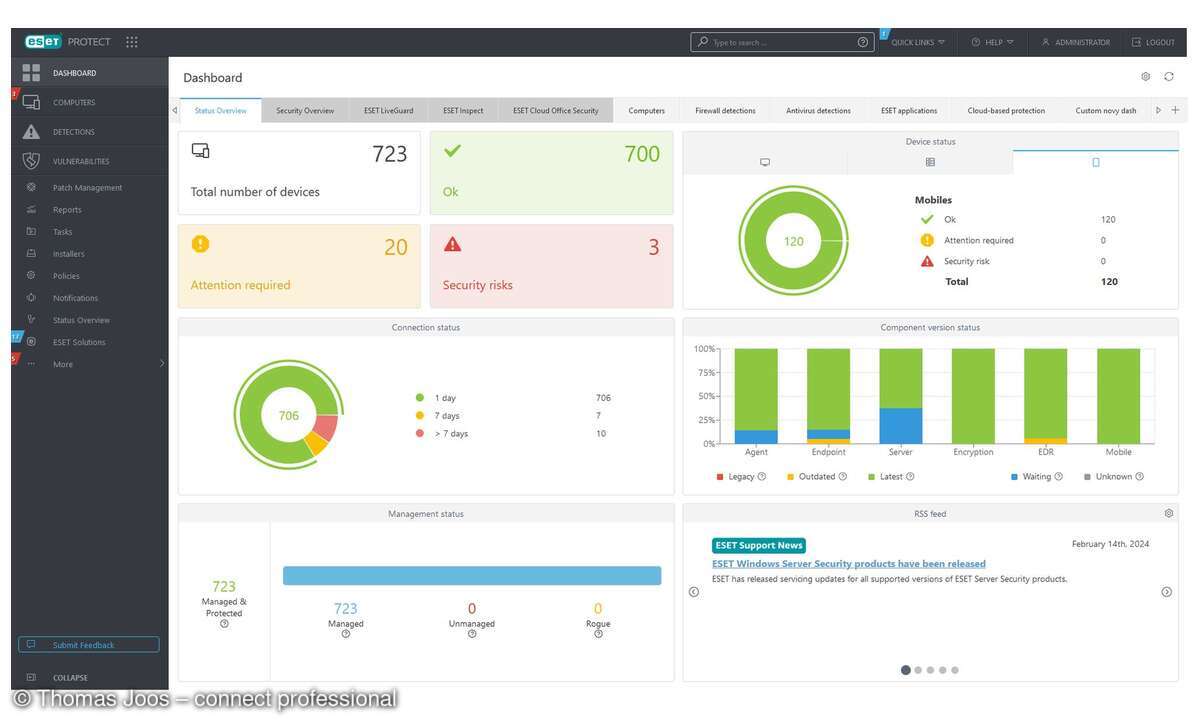

Bring Your Own Device (BYOD) schafft Mobilität und bringt immense Vorteile mit sich. Es birgt aber auch Risiken und Gefahren, die man nicht außer Acht lassen darf. Richtlinien zur Datensicherung oder zur Sperrung von Zugriffen sind unumgänglich. Für die Umsetzung bildet ein funktionierendes Identity- and Access-Management (IAM) das Fundament für die Durchsetzung der Maßnahmen.BYOD setzen die Mitarbeiter tagtäglich bewusst oder unbewusst ein. Sie greifen mit ihren mobilen Geräten auf verschiedene Arten auf Geschäftsdaten zu (Bild 1): Die Daten und Anwendungen befinden sich lokal auf dem mobilen Gerät. Die Anwendungen sind lokal, die Daten auf dem Geschäfts-Server vorhanden. Die Daten und die Anwendungen sind auf dem Geschäfts-Server verfügbar. Die Daten sind lokal und die Anwendungen sind auf dem Geschäfts-Server, was allerdings eher selten vorkommt. Für ein Unternehmen muss der Einsatz von mobilen Geräten mehr als nur eine Philosophie sein. Dabei spielt es keine Rolle, ob dies mit betriebseigenen Geräten oder als klassisches BYOD und der damit verbundenen Gewährung von externen Zugriffen umgesetzt ist. Für eine eventuelle Vereinfachung der Arbeitsweise und die erlaubte Nutzung verschiedener mobiler Geräte in der IT-Infrastruktur reichen ein paar einfache Richtlinien bei Weitem nicht aus, um dem Mitarbeiter den Zugang zu Unternehmensinformationen zu gewähren. Vielmehr müssen mit klaren Prozessen organisatorische und technische Maßnahmen und vor allem korrekt abgestimmte Zugriffsrechte definiert sein. Die Grenzen für den Einsatz mobiler Geräte müssen klar gezogen sein, um die wertvollen geschäftlichen Informationen zu schützen. Mit BYOD scheint die Verletzung gesetzlicher Regeln und Normen beinahe unvermeidbar - und dies teilweise schwerwiegend. Insbesondere der Datenschutz, das Urheberrecht und das Persönlichkeitsrecht gilt es zu berücksichtigen. Nutzt ein Mitarbeiter private Hilfsmittel für geschäftliche Zwecke, stellt dies ein weiteres Risiko dar. Im Falle eines Da