Gegen die Lücke

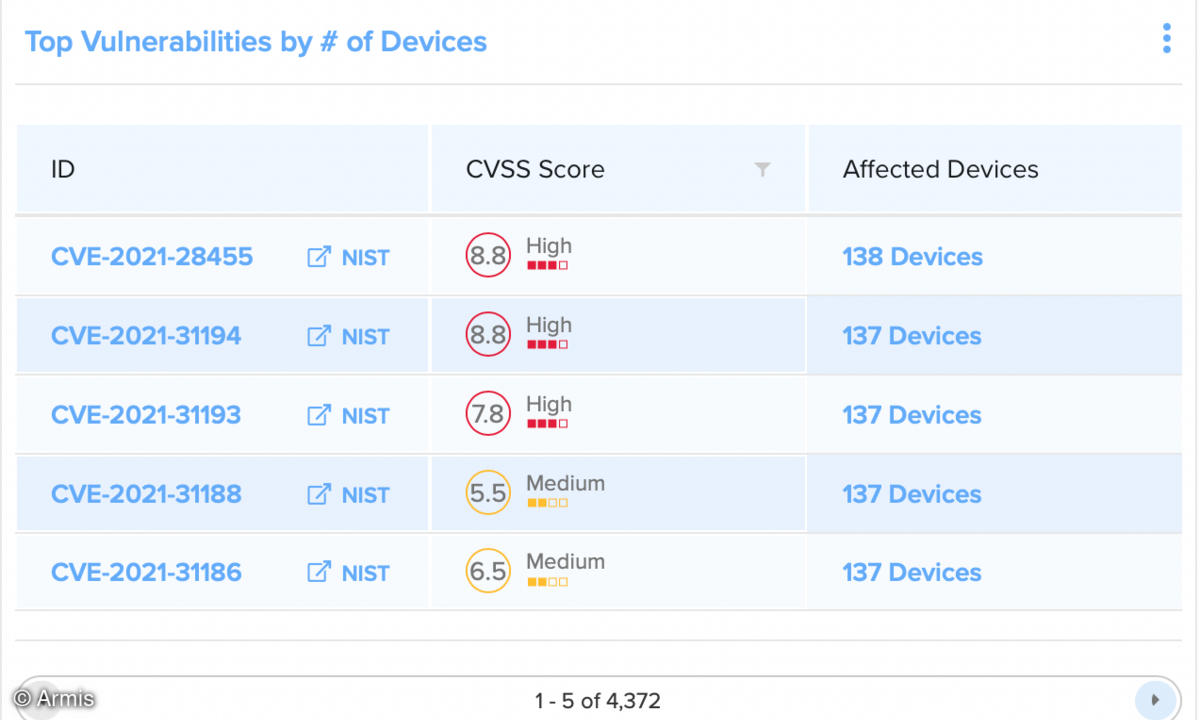

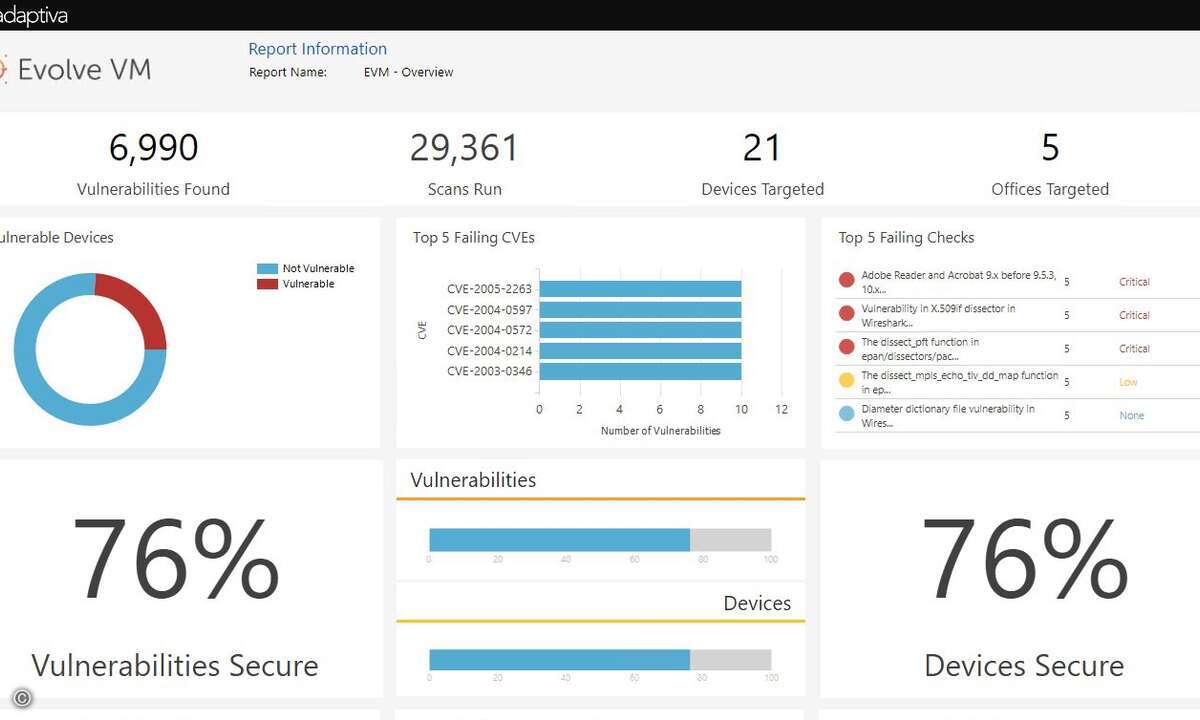

Compliance zu gewährleisten ist eine Kernaufgabe von IT-Verantwortlichen. In diesem Zusammenhang muss unter anderem dafür gesorgt sein, dass die Rechner im Unternehmen möglichst keine gefährlichen Sicherheitslücken aufweisen. Dafür sorgen Lösungen für das Schwachstellen-Management, die als eigenständige Lösung oder als Modul von Client-Management-Software verfügbar sind. Was spricht für eine integrierte Lösung - oder ist die eigenständige Software die bessere Wahl?Ein unbedachter Klick auf einen E-Mail-Anhang oder einen Link genügt: Die fatale Infektion des Rechners ist passiert. Als ferngesteuerter Teil eines Botnets kommt das Gerät nun für weitere, strafbare Angriffe zum Einsatz - und die Spur der IP-Adresse führt ins eigene Unternehmen. Oder aber Angreifer lesen Passwörter und vertrauliche Dokumente mit, werten sie aus oder laden sie herunter. Dass dieses Worst-Case-Szenario nicht eintritt, dafür sind in Unternehmen und Behörden die IT-Abteilungen verantwortlich. Angriff durch die Hintertür Die Zeiten, in denen man zur Abwehr der Angriffe allein auf eine gute Firewall und einen leistungsfähigen Virenscanner setzte, sind schon lange passé. Diese Maßnahmen gilt es durch ein Management von Schwachstellen zu ergänzen. Denn eine Sicherheitslücke in einem der vielen unternehmensweit eingesetzten Softwareprodukte - vom Betriebssystem bis zur Applikation - auf einem der vielen Geräte genügt potenziell, um Opfer eines erfolgreichen Reverse-Engineering-Angriffs zu werden. In diesem Szenario schicken Angreifer Mitarbeitern manipulierte Dateien zu oder schieben ihnen eine präparierte Webseite unter. Diese nutzen gezielt eine Sicherheitslücke aus und können so einen Schadcode auf dem Rechner ausführen, der das Gerät zum willigen Sklaven eines fremden Herrn macht - meist sogar, ohne dass der Nutzer vor dem Bildschirm etwas davon merkt. Da die Verbindung aus dem Unternehmen heraus aufgebaut wird, greift auch die Firewall nicht ein. Derartige Angriffe sind mithilfe von Exploit