Mehr als nur Backup (Fortsetzung)

- Mehr als nur Backup

- Mehr als nur Backup (Fortsetzung)

Höchst unterschiedliche Anforderungen

Diese RPO- und RTO-Anforderungen sind spezifisch für jedes einzelne Unternehmen. Daher kann sich der IT-Chef nicht einmal nach einem Branchendurchschnitt richten, sondern sollte diese Zahlen als Zielvorgabe seiner Recovery-Strategie selbst ermitteln und auch regelmäßig überprüfen, da sie sich mit dem Wandel der Geschäftsprozesse ändern. Die RTO-Kennzahl ist für einen Online-Shop eben völlig anders zu kalkulieren als für eine Spedition. Analog kann auch der RPO-Wert weit variieren, abhängig davon, ob es beispielsweise alternative Quellen für eine Wiederbeschaffung der Daten gibt.

Dementsprechend variabel sollten auch die Backup- und Failover-Konzepte für die IT sein. Letztlich wird eine durch die geschäftlichen Notwendigkeiten und Ziele geprägte Datensicherungsstrategie implementiert, die dank Policy-gesteuerter Backup- und Recovery-Prozesse wesentlich zur Umsetzung von Compliance- und Governance-Strategien beiträgt.

Allerdings ist dazu ein möglichst integriertes Zusammenspiel von Recovery- und Security-Lösungen gefragt. Nur dann kann nachweisbar niemand unbefugt auf sensible Daten zugreifen. Umgekehrt werden aber auch die kritischen Backup- und Recovery-Maßnahmen nicht durch Firewalls, Virenscanner und Zugriffskontrolle behindert oder gar abgebrochen. So ist es beispielsweise durchaus sinnvoll, die Datenbestände vor dem Sicherungslauf auf Viren zu überprüfen und diese zu entfernen, damit nicht bei einer späteren Recovery die IT erneut verseucht wird. Eine 256-Bit-Verschlüsselung gemäß FIPS-Standard, möglichst ohne Performance-Einbußen, stellt bei D2D2T- und VTL-Szenarien sicher, dass die gesicherten Daten für Unbefugte unlesbar bleiben. So darf später sogar ein Sicherungsband auf dem Weg in den Banktresor oder das Backup-RZ verloren gehen, ohne dass ein Datenleck entsteht.

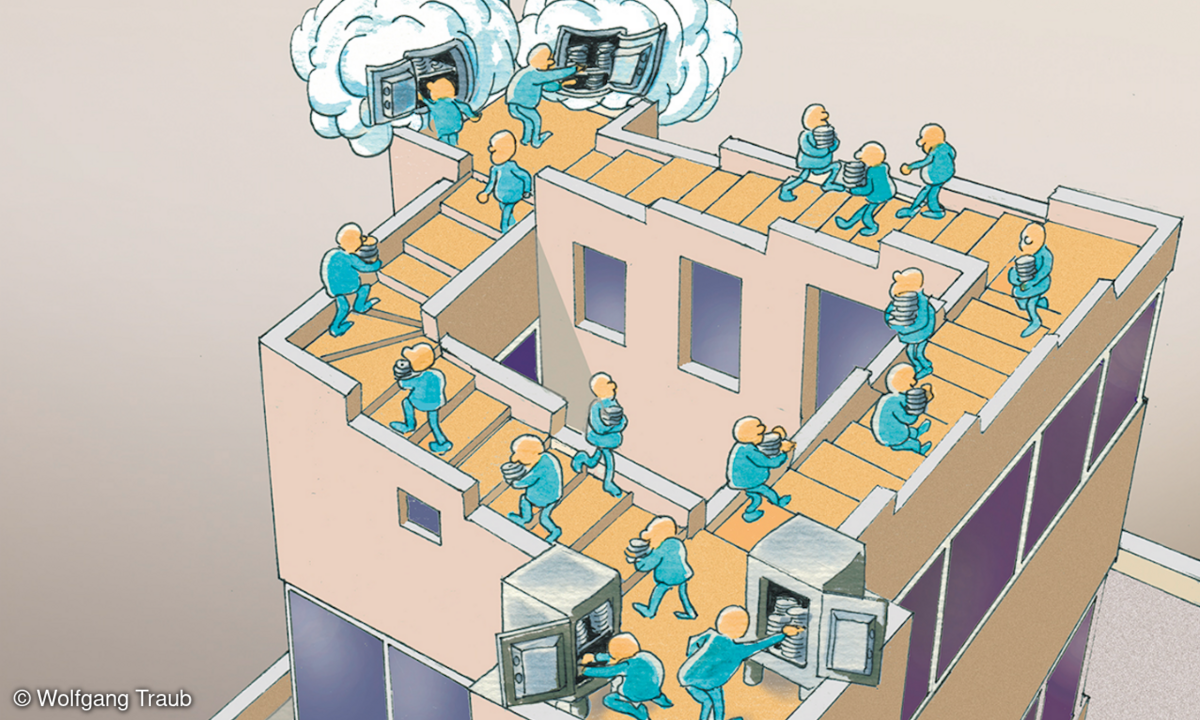

Medizin gegen Datenverluste aller Art

Anderes Beispiel: Werden noch nicht gesicherte Datenänderungen durch einen unerkannten Plattenfehler zerstört oder unvollständig, bietet ein Backup keine Hilfe bei den neuen oder geänderten Daten. Hier kann die CDP-Technologie helfen, da sie sämtliche Änderungen der Daten dokumentiert und somit den Datenbestand zu jedem beliebigen Zeitpunkt in der Vergangenheit wieder herstellen kann. Damit sind die Nutzer nicht mehr auf die täglichen oder wöchentlichen Wiederherstellungszeitpunkte einer Bandsicherung oder den ebenfalls diskreten Snapshot-Zeitpunkten angewiesen. Nicht nur Speicherfehler und Server-Abstürze lassen sich so abfangen, sondern auch Viren-Attacken oder ein irrtümliches Löschen oder Verändern wichtiger Daten.

Fällt übrigens der Produktionsrechner auf Grund einer zerstörten Datenbank aus, wird auch bei klassischen Replikationsverfahren der Ausfall-Server abstürzen, falls die korrumpierten Daten bereits dorthin repliziert worden sind. Dieses Problem kann der Systemadministrator vermeiden, indem er kein automatisches Fail-Over zulässt, sondern den Ausfall-Server via CDP-Technologie auf einen Zeitpunkt zurücksetzt, bevor die Daten zerstört wurden. So kann der Ausfall-Server mit validen Daten durchstarten, was sowohl RPO als auch RTO verkürzt.

Natürlich muss es dem Administrator möglich sein, gerade auch die sensiblen Daten zu sichern. Und der Zugriff auf die gesicherten Daten muss strikt kontrolliert werden, damit jederzeit nachvollziehbar bleibt, wer wann was damit gemacht hat. Ist ein Zugriff des Administrators beispielsweise aus technischen Gründen erforderlich, sollte der nach dem Vier-Augen-Prinzip erfolgen und entsprechend dokumentiert werden. Das gleiche gilt für die Recovery – denn nur ein berechtigter Nutzer sollte die Wiederherstellung eines Datenbestandes verlangen dürfen.

Auf diese Weise kann ein CIO durch die Kombination von Recovery- und Security-Management das Risiko von Datenverlusten und Systemausfällen besser in den Griff bekommen. Gleichzeitig liefert er einen signifikanten Beitrag zur Steigerung von Effektivität und Effizienz im IT-Betrieb, denn es entsteht eine IT-Infrastruktur, die in Form klar definierter Policies aller Entscheidungen und Prozesse den Compliance- und Governance-Ansprüchen sowie den Vorgaben des Gesetzgebers nachweislich genüge tun.

Kai-Uwe Klein,

Product Marketing Manager, EMEA