Der Handel mit den Zugängen

In den vergangenen zwei Jahrzehnten haben sich unzählige Online-Plattformen für alle Arten von Waren und Dienstleistungen entwickelt. Gleiches gibt es nun auch für Zugangsdaten von Unternehmen und Organisationen. IT-Teams sollten diese Entwicklung in ihre Sicherheitsstrategie einbeziehen.

- Wie sich As-a-Service-Angebote entwickelt haben

- Wie Broker an die Daten kommen

- Wie Daten zu Geld gemacht werden

- Welche Maßnahmen können Unternehmen gegen Access-as-a-Service ergreifen?

In der Digitalbranche sind As-a-Service-Leistungen zum Standard geworden. Ob Softwarelizenzen, Cyber Security oder Datenhosting; fast alles lässt sich über Dienstleister abwickeln. Für kleine und mittelständische Unternehmen (KMU) ist das ein Segen, denn so können sie trotz begrenzter IT-Budgets auf dem aktuellen Stand bleiben. Ähnliche Entwicklungen finden aber auch auf der dunklen Seite der digitalen Welt statt. Dort wird mittlerweile Cybercrime as a Service angeboten. Wer Unternehmen oder Institutionen angreifen will, muss nicht unbedingt selbst über die technischen Möglichkeiten und das Fachwissen verfügen, sondern kann sie als Dienstleistung erwerben. Diese Leistungen stehen jedem offen, der kundig genug ist, sich ins Dark Web einzuloggen.

Anbieter zum Thema

Access-as-a-Service funktioniert wie E-Commerce – und vereinfacht Cyberkriminellen die Arbeit. Diese bieten die Daten ähnlich wie Privat-verkäufer auf Ebay-Kleinanzeigen an. Professionellere Broker haben in der Regel ein Kundennetzwerk, dem sie die Waren feilbieten.

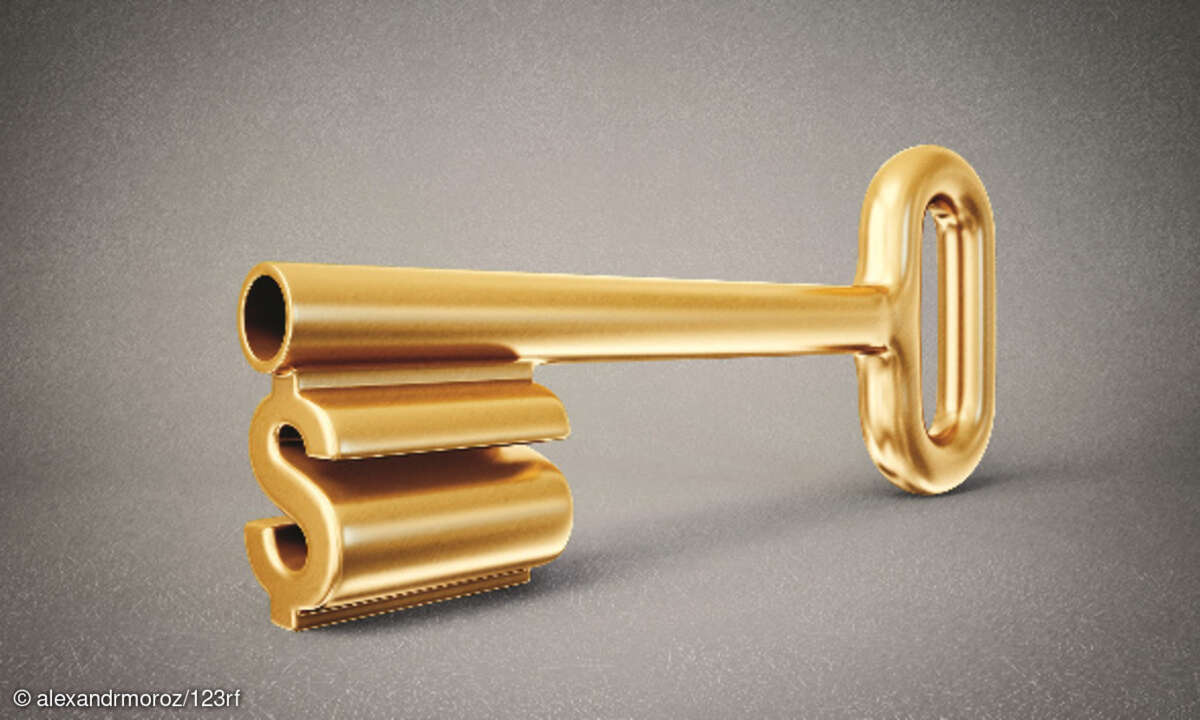

Die billigsten Datenpakete beginnen bei nur fünf US-Dollar. Und das Angebot ist vielfältig: Es reicht von Denial-of-Service (DoS)-Attacken bis hin zu Ransomware as a Service (RaaS). Ein Angebot, das zuletzt immer populärer wurde ist zudem Access-as- a-Service (AaaS). Das heißt so viel wie: Zugänge sind käuflich. Das verändert die Art und Weise, wie Security-Teams gegen Angriffe vorgehen müssen. Die Anbieter von AaaS sind Access Broker. Sie verkaufen Zugänge oder Zugangsinformationen für Netzwerke oder Netzwerkteile. Man kann sie sich als eine Person vorstellen, die den Schlüssel zu einer Lagerhalle anbietet. Sie zeigt einem, dass der Schlüssel zur Tür passt und dass man in die Halle kommt. Was man dort tut oder wie man beispielsweise die Überwachungskameras überlistet, bleibt einem selbst überlassen.

So kommen Broker an die Daten

Die Broker erhalten ihre Daten meist auf vier unterschiedliche Arten:

- Datenlecks und Passwort-Hacking: Ob im Juli 2021 bei LinkedIn, im Jahr 2019 bei Facebook oder 2014 bei Apples iCloud – nur drei Beispiele für prominente Datenlecks, bei denen Millionen an personenbezogenen Daten erbeutet wurden. Mit diesen Informationen können sich Angreifer einfach in Accounts einloggen. Denn nicht jeder ändert seine Login-Daten nach Bekanntwerden eines solchen Vorfalls. Viele Passwörter sind außerdem simpel zu knacken. Einige Nutzer verwenden für Accounts dieselben Kennwörter, egal ob geschäftlich oder privat. Hat der Hacker eines, hat er alle. Je weiter die Technik voranschreitet, desto komplexere Codes lassen sich außerdem entschlüsseln. Gehackte Accounts und personalisierte Daten besorgen sich die Broker entweder selbst oder kaufen sie ein.

- Malware Logs: Betreiber von Botnetzen nutzen deren Kapazitäten, um die Internetverbindungen von mit Malware infizierten User-Rechnern auszuspionieren. Access Broker kaufen die Logs und erweitern damit ihr Portfolio.

- Schwachstellen-Exploits: Immer wieder werden Schwachstellen in digitalen Infrastrukturen bekannt. Ein aktuelles Beispiel ist Log4Shell. Technisch versierte Broker nutzen diese Schwachstellen und besorgen sich aktiv Daten für ihr Angebot.

- Opportunismus: Nicht jeder Broker ist langfristig aktiv. Hobby-Hacker, denen Datensätze mit Zugängen „in die Hände fallen“, versuchen sie zu monetarisieren. Diese Informationen landen möglicherweise in den Datenpaketen größerer Broker.

Was darf‘s sein: Account oder ganzes Netzwerk?

Daten zu haben ist eine Sache. Sie gewinnbringend zu verkaufen eine andere. Die opportunistischen Cyberkriminellen bieten die Daten ähnlich wie Privatverkäufer auf Ebay-Kleinanzeigen an: als Einmalkauf in Szeneforen. Professionellere Broker haben normalerweise ein Kundennetzwerk, dem sie die Waren anbieten. Manchmal unterhalten sie Partnerschaften zu Hackergruppen, mit denen sie regelmäßig arbeiten und klar geregelte Abnahmeverträge haben. Dann gibt es noch Online-Shops. Sie funktionieren wie legale E-Commerce-Einrichtungen. Teilweise lässt sich ihr Angebot sogar nach Kategorien wie Land, Postleitzahl, Betriebssystem und Art der Organisation filtern. In diesen Shops werden meistens Remote-Desktop-Protocol (RDP)- und Virtual-Private-Network (VPN)-Zugänge vertrieben. Die über diese Marktplätze erworbenen Eintrittsmöglichkeiten sind meistens nur für einen Account mit Nutzerrechten. Für kleinere Betrugsmaschen reicht das aus. Erfahrenere Cyberkriminelle nutzen diese Initialzugänge aber, um sich in Netzwerke einzunisten und über einen längeren Zeitraum weiter auszubreiten. Angebote in den Shops starten bereits bei zehn US-Dollar.

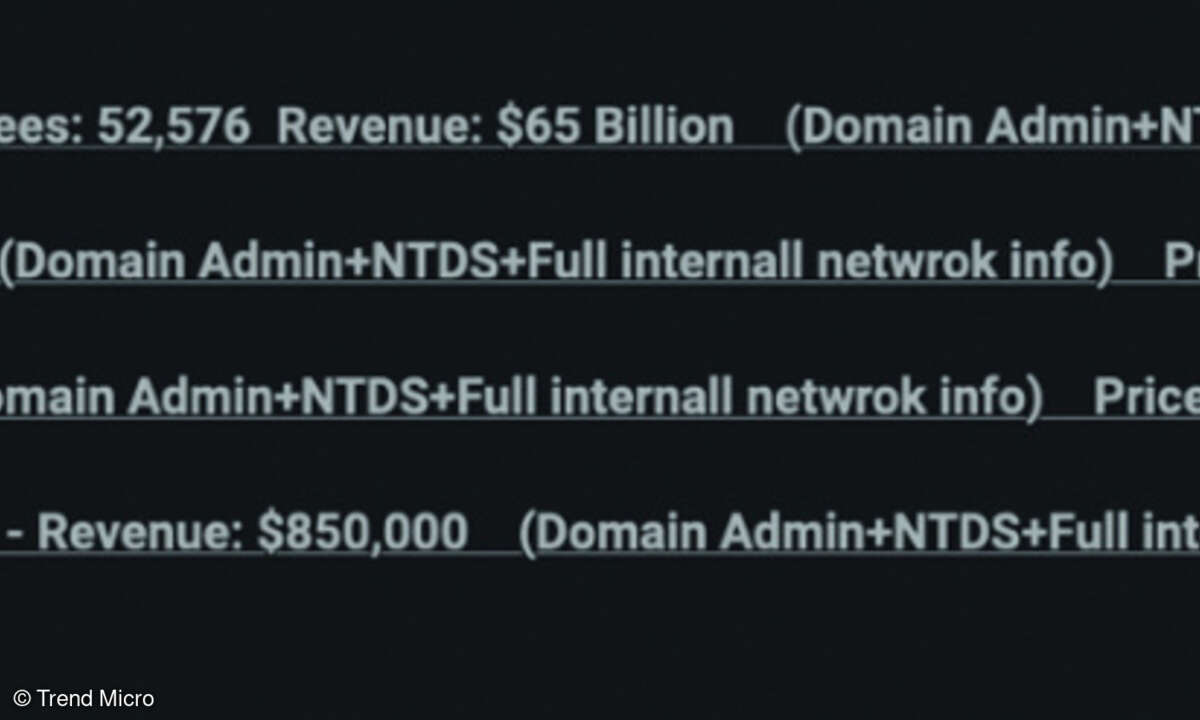

Viele der günstigen VPN-Zugänge sind für Accounts von Bildungseinrichtungen. Schulen und Universitäten, inklusive ihrer Krankenhäuser, haben viele persönlichen Informationen gespeichert – von medizinischen Daten über Bankdaten bis zu Versicherungsnummern. Außerdem haben diese Institutionen meist ein überschaubares Security-Budget und sind daher vergleichsweise leichte Ziele. Während der Pandemie wurden Schüler und Studenten quasi über Nacht ins Remote-Learning geschickt. Dadurch hat sich die Situation weiter verschärft. Gerade größere Hacker-Organisationen interessieren sich jedoch für umfangreichere Berechtigungen. Wie in der legalen Welt auch, ist Extraservice eine Frage des Geldes. Broker werben – ähnlich wie Luxusmarken – nicht direkt mit Preisen. Sie bieten Access zu Firmen häufig nach Jahresumsatz an. Je größer der Umsatz des Ziels, desto mehr Geld kann ein Angreifer bei einer erfolgreichen Ransomware-Attacke verlangen. Außerdem hängen die Preise von der Art der Ware ab: Berechtigungen eines Domain-Admins kosten mehr als einfache Nutzerzugänge.

Wirft man einen Blick auf einschlägige Foren, zeigt sich, dass für Administratorberechtigungen Preise um die 10.000 US-Dollar aufgerufen werden. Allerdings gibt es auch Angebote im sechsstelligen Bereich. Die teuren Access-Daten beziehen sich auf Unternehmen mit Milliarden-umsätzen. Aus den Unternehmenslisten lässt sich ableiten, dass Access Broker keine speziellen Vorlieben oder Abneigungen haben. Von Öl-Förderern bis hin zu Krankenhäusern ist in ihren Portfolios alles enthalten. Bei Preisen im fünf- bis sechsstelligen Bereich sollte der Broker garantieren können, dass die Daten valide sind. Mit automatisierten Tools, die entweder zugekauft oder selbst erstellt sind, überprüfen die Händler, ob ihre Zugangsdaten funktionieren.

Maßnahmen gegen AaaS

Viele IT-Teams konzentrieren sich darauf, Angriffe auf ihre Systeme einzudämmen und die Folgen zu minimieren. Das ist gut so, allerdings können sie noch mehr tun, um Sicherheitsvorfällen präventiv entgegenzuwirken – acht Maßnahmen sollen das zeigen.

- Unternehmen sollten über Datenlecks informiert sein, zum Beispiel über Passwort-Leaks bei Systemhäusern. Außerdem ist es sinnvoll, aktiv in Untergrundforen nach Anzeichen für kompromittierte Komponenten im eigenen Netzwerk zu suchen. Fehlen einem dafür die Kapazitäten, lassen sich diese Tätigkeiten an Dienstleister auslagern.

- Haben Firmen den Verdacht, dass einige ihrer Zugangsdaten gestohlen wurden, sollten sie einen automatischen Passwort-Reset für alle Systeme und Benutzer durchführen.

- Für Remote-Zugänge bietet sich eine Zwei-Faktor-Authentifizierung an. Selbst wenn Informationen über die Nutzer potenziellen Angreifern bekannt sind, ist das eine zusätzliche Hürde für die Cyberkriminellen.

- Nach einer Attacke sollte das Incident-Response-Team bei seinen Ermittlungen ein mehrstufiges Szenario in Betracht ziehen. Die eigentlichen Angreifer waren möglicherweise nicht diejenigen, die die Zugangsdaten beschafft haben. Das im Hinterkopf zu behalten, hilft bei der Rekonstruktion der Vorgehensweise.

- Das Nutzerverhalten zu überwachen ist ebenfalls ein valider Ansatz. Netzwerk-Scans oder sonstige ungewöhnliche Aktivitäten können Indizien für ein Datenleck sein. Tools für Security Information and Event Management (SIEM) und erweiterte Erkennung und Reaktion (Extended Detection and Response, XDR) bekommen so etwas normalerweise mit und informieren die Verantwortlichen – zumindest, wenn ihre Parameter richtig gesetzt wurden.

- Die mit dem Internet verbundenen Dienste sind unter Umständen kontinuierlich Angriffsversuchen ausgesetzt. Sie sollten immer auf dem neuesten Stand gehalten werden. Als Minimalanforderungen an diese Punkte gilt die Zwei-Faktor-Authentifizierung.

- Werden Infrastrukturen segmentiert, schränkt das die Bewegungsfreiheit der Cyberkriminellen ein. Man kann beispielsweise Büro- und Server-Bereiche unterteilen oder von Cloud-Diensten separieren.

- Wer besonders vorsichtig sein will, sollte so vorgehen, als wären die Passwörter seiner Nutzer bereits gestohlen worden. Das Leck ist offen. Aus dieser Annahme folgert sich eine Zero-Trust-Architektur. Das heißt: Jeder Nutzer muss sich bei jeder Anfrage erneut authentifizieren.

Kein Angriffspunkt, sondern ein Angriffskorridor

Dadurch, dass Zugänge zu Netzwerken immer öfter eingekauft werden können, konzentrieren sich die Angreifer mehr auf die Aktionen im System. Für Unternehmen wird es deswegen wichtiger, den Verkehr im Netzwerk stärker zu überwachen und Anomalien zu identifizieren. Attacken sollten nicht als singuläre Ereignisse betrachtet werden, sondern als sich bedingende Ereignisketten.

Die Extrazeitspanne, die durch Access-as-a-Service zwischen initialem Vorfall und dem eigentlichen Eindringen ins System liegt, sollte bei der Konfiguration und der Interpretation von SIEM und XDR berücksichtigt werden.