Das Smartphone als Ausweis

Die Dominanz von Mobilgeräten in der digitalen Arbeitswelt hat auch Konsequenzen für das IAM (Identity- und Access-Management): Smartphones, Tablets und andere Mobile Devices machen viele Security-Anforderungen komplexer, vereinfachen aber gleichzeitig die Mechanismen der Identifizierung und Authentisierung. Denn diese funktioniert inzwischen sehr gut und sicher auch ohne lästige Passwörter.

Smartphones und Tablets einerseits und die Cloud andererseits lösen die traditionellen IT-Grenzen auf. Tatsächlich entsteht dadurch aber keineswegs eine "perimeterlose" Informationsverarbeitung, vielmehr wird die Perimeterlandschaft extrem kleinteilig: Jedes Endgerät und jeder Nutzer hat jetzt seinen eigenen Perimeter. Da diese aber mobil sind und mit anderen mobilen Teilnehmern und Objekten kommunizieren, entsteht eine relativ unübersichtliche Gesamtsituation, bei der die alten Sicherheitskonzepte nur bedingt weiterhelfen. Wen und was gilt es in dieser Situation zu identifizieren und zu authentifizieren? Und vor allem: Lassen sich "wer" und "was" überhaupt genau fixieren? Schließlich ändern sich diese andauernd, je nachdem, in welchem Kontext sie sich befinden. Korrekte Antworten auf diese Fragen ergeben ganz von selbst Authentifizierungsmechanismen, die komplexer sind, als wir es bisher gewohnt sind: Benutzername und Passwort reichen nicht mehr aus, wenn ein Unternehmen ein hohes Sicherheitsniveau erreichen will.

Wenn Benutzername und Passwort in solchen Kontexten ohnehin nicht mehr ausreichen, stellt sich die Frage, ob man bei der Neugestaltung der Authentifizierungsmechanismen das ohnehin lästige Passwort ganz abschafft. Denn welche Sicherheit bringt ein Verfahren, das manch einen Nutzer dazu veranlasst, gefühlte 1.000 oder 2.000 Mal im Jahr das gewählte Passwort zurücksetzen zu lassen, weil man es nach der Erzeugung gleich wieder vergisst. Passwörter schaffen mitunter mehr Probleme, als sie lösen. Oft sind sie für Hacker ein leichtes Ziel, und ihre dauernde Wiederverwendung, wie bei den meisten Nutzern üblich, ist überaus risikoreich. Rücksetzprozesse per E-Mail oder auf anderen Wegen stellen nicht nur ein Sicherheitsproblem dar, sondern kosten viel Geld, ganz zu schweigen von den Kosten, die durch Helpdesk-Kontakte entstehen. Und nicht zuletzt bewirkt eine Authentisierung per Passwort oft eine geringe Nutzerfreundlichkeit, insbesondere bei mobiler Nutzung. So ist beispielsweise die manuelle Eingabe ausreichend komplexer Passwörter auf Mobilgeräten keine einfache Übung.

Tatsächlich zeigt beispielsweise eine Umfrage der Marktanalysten von IDG unter Entscheidungsträgern im Bereich IT-Sicherheit vom April 2019, dass 86 Prozent der Befragten auf Passwörter gern verzichten würden, wenn dies auf einem hohen Sicherheitsniveau möglich wäre. Will man aber auf Passwörter - also Wissensbesitz - verzichten, muss die Authentisierung und die darauffolgende Authentifizierung eines Nutzers durch etwas erfolgen, das der zu identifizierenden Person allein zukommt. Das können beispielsweise ein per Generator automatisch erzeugtes Einmal-Passwort sein (bei dem Erinnern oder Vergessen keine Rolle spielen), ein registriertes Mobilgerät, ein Hardware-Token oder ein biometrisches Merkmal (statisch oder verhaltensorientiert). Auch lassen sich durchaus passwortlose Systeme denken, die mit "Wissensbesitz" arbeiten, solange es sich nicht um Konstruktionen handelt, bei denen das Problem des Vergessens besteht.

Passwortlos ist nicht immer gleich passwortlos

All diese Optionen sind in der einen oder anderen Ausprägung und in unterschiedlichen Verbreitungsgraden am Markt erhältlich - in der Regel aber als zweiter oder dritter Faktor in einer Mehr-Faktor-Authentifizierung (MFA), bei der der erste Faktor das Passwort ist, für dessen Abschaffung viele IT-Fachleute gerade plädieren. Vor allem mittels Generator erzeugte Einmal-Passwörter, zugestellt per SMS, sind - oder waren zumindest bis vor Kurzem - zum Beispiel im Online-Banking gängige Praxis.

Keine Einmal-PIN, sondern eine PIN, die als "Passwort" benutzt wird, benötigen die Microsoft-Systeme Windows Hello und Hello for Business. Anders als ein Passwort ist die PIN über einen im jeweiligen Rechner implantierten Kryptoprozessor (Trusted-Platform-Module-Chip) an die Hardware gebunden. Ein Krimineller müsste also nicht nur die PIN stehlen, sondern auch die dazugehörige Hardware - und er müsste überdies das biometrische Merkmal des Nutzers irgendwie aushebeln, um den Rechner zu knacken. Das ist sicher bei ausreichender krimineller Energie nicht unmöglich, vor allem wenn fette "Datenbeute" winkt. Gleichwohl handelt es sich bei Windows Hello und Hello for Business um eindeutige Mehr-Faktor-Lösungen. Das Etikett "passwortlos" ist hier ein bisschen irreführend, könnte man doch die PIN als hardwarespezifisches Passwort bezeichnen.

Mit sogenannten FIDO2-Sicherheitsschlüsseln - Hardware-Tokens, wie sie beispielsweise Unternehmen wie Yubico oder Fetian anbieten - lässt sich eine Authentifizierungsarchitektur aufbauen, mit der ein Anwender auf lokale Rechner (Desktop oder mobil) mittels biometrischer Merkmale und somit passwortlos zugreifen kann. FIDO steht dabei für Fast Identity Online. Im Rahmen der FIDO Alliance wurde ein Authentifizierungs-Framework entwickelt, das auf einer PKI-Infrastruktur und frei wählbaren Zugangsmethoden zu den privaten Schlüsseln aufsetzt. Für diesen passwortlosen Zugriff ist ein relativ großer Apparat notwendig, vor allem aber eben ein spezifisches Hardware-Token. Das System hat zweifellos einen hohen Sicherheitsstandard, ganz im Gegensatz zu einem anderen passwortlosen Verfahren, dem sogenannten Magic Link. Dieser setzt auf dem üblicherweise genutzten Rücksetzprozess bei einem vergessenen Passwort auf und nutzt die gespeicherte E-Mail-Adresse des Anwenders von vornherein zur Authentifizierung. Das Verfahren ist recht unsicher, weil es ausgerechnet auf vorhandenen E-Mail-Adressen als Anker für die Authentisierung setzt. Diese sind sowohl im Rahmen des üblichen Erzeugungsprozesses anfällig für Camouflage und Betrug als auch bei Speicherung und Übermittlung weithin offen für Hackeraktionen.

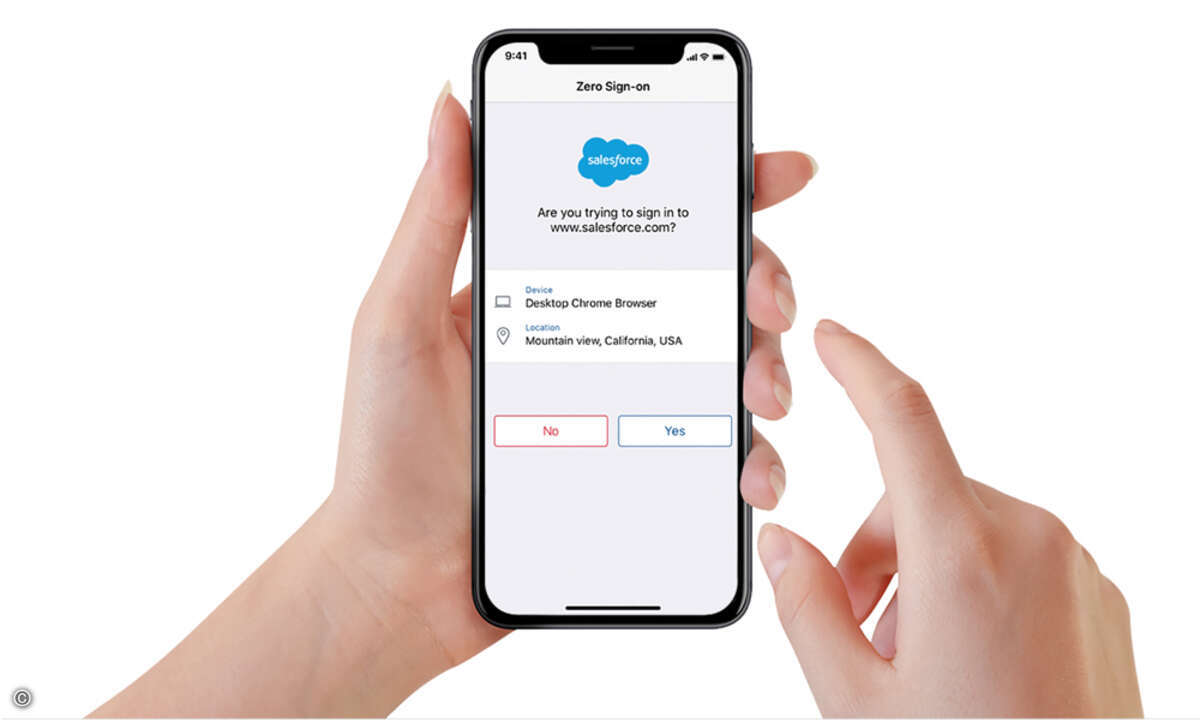

Mobilgerät als Hardware-Token

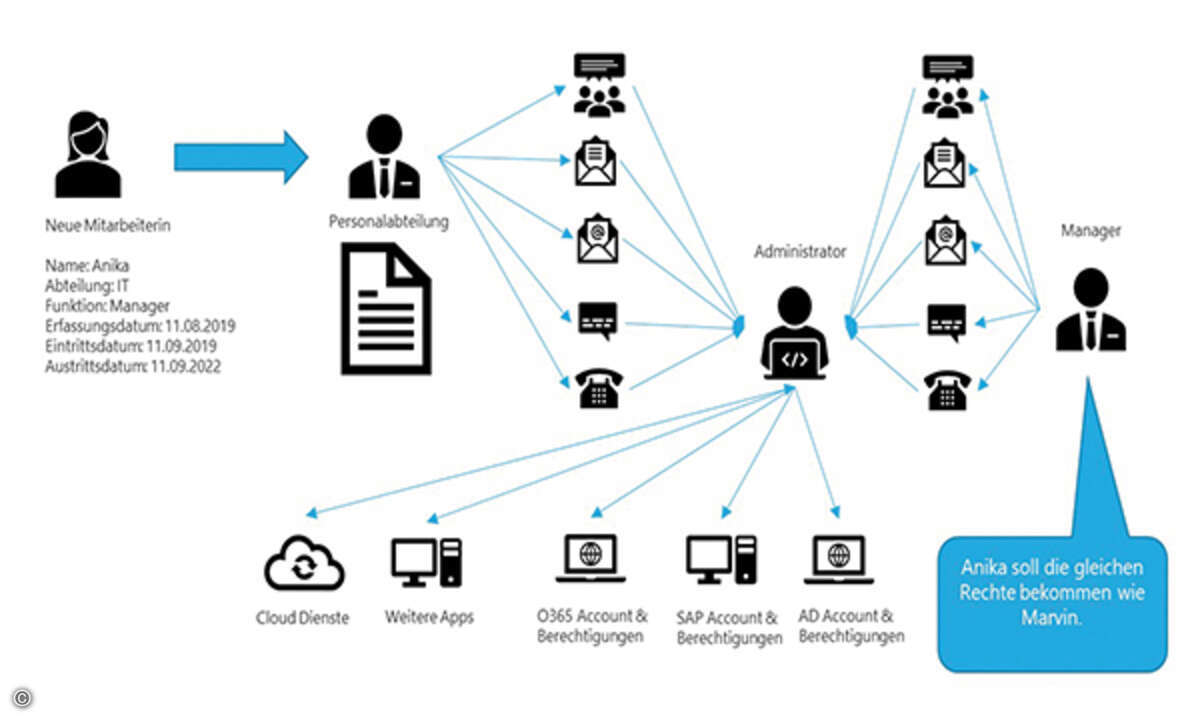

In der erwähnten Marktumfrage zur Authentifizierung waren fast neun von zehn Entscheidern im Bereich IT-Sicherheit der Ansicht, dass Mobilgeräte in naher Zukunft als digitaler Identitätsnachweis (ID) für den Zugriff auf Unternehmensdienste und -daten dienen werden. Im Grunde liegt diese Entwicklungsrichtung auf der Hand: Smartphones und Tablets sind in unserer Arbeitswelt mittlerweile allgegenwärtig und stellen insofern ein Token dar, das jeder Nutzer schon in den Händen hält. Die letzthin enorm verbesserten Biometriemöglichkeiten bei Mobilgeräten machen deren Einsatz für die passwortlosen Authentifizierung noch attraktiver.

Mit einem Mobilgerät, das zu Anfang ein einziges Mal in sicherer Weise registriert wurde, erhält man ein Hardware-Token, dessen Bedienung man als allgemein bekannt voraussetzen kann und das überdies im Gegensatz zu Speziallösungen preiswert ist. Die Registrierung des Nutzers oder der Nutzerin wird entweder per Post-Ident-Verfahren oder ein ähnlich gestaltetes Online-Video-Verfahren gewährleistet, zudem durch eine Einmal-PIN. Danach ist die Person durch das Mobilgerät als ID dauerhaft authentifiziert. Zwar kann der Mitarbeiter sein Authentikator-Smartphone verlieren oder es kann ihm gestohlen werden. Doch dann greifen die Sicherungsprozesse des UEM-Systems (Unified-Endpoint-Management), mit dem das Unternehmen dieses Endgerät verwaltet. Diebe oder unehrliche Finder stehen aufgrund der biometrischen Zugangsregelung vor verschlossenen Türen und der IT-Administrator kann überdies das abhanden gekommene Gerät aus der Ferne sperren und lokal gespeicherte Daten löschen. Das "Mobilgerät-Token" ist überdies durch Hilfsprogramme wie Apples Development Enrollment Program (DEP) einfacher in Betrieb zu nehmen als klassische Hardware-Tokens.

Vertrauensvorschuss gibt es nicht

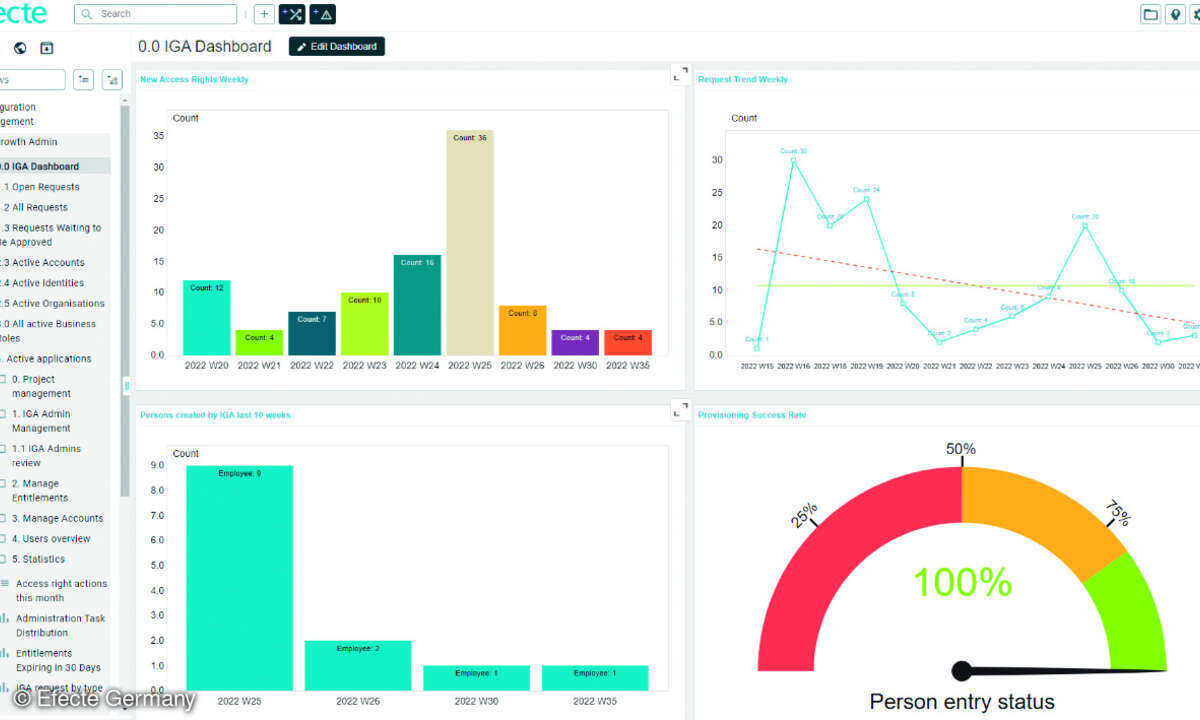

Die Nutzung eines registrierten Mobilgeräts als ID für beliebige Devices und Services weist noch weitere Vorteile auf, wenn das Unternehmen ein Mobile Access Gateway nutzt. Denn in diese sind umfassende Features für die kontextbezogene Zugangsprüfung integriert, die weit über die Parameter Benutzername und Passwort hinausgehen. Ein solches System prüft unter anderem folgende Parameter: Hat der Nutzer auf dem Endgerät die neuesten Patches aufgespielt? Ist das Endgerät durch Jailbreak oder Rooting manipuliert? Enthält das Endgerät technisch fortschrittliche Schutzmechanismen wie etwa Abwehrprogramme, die auf der Basis von maschinellem Lernen in Echtzeit Verhaltensanomalien erkennen? Aus welcher Region will sich das Endgerät einwählen?

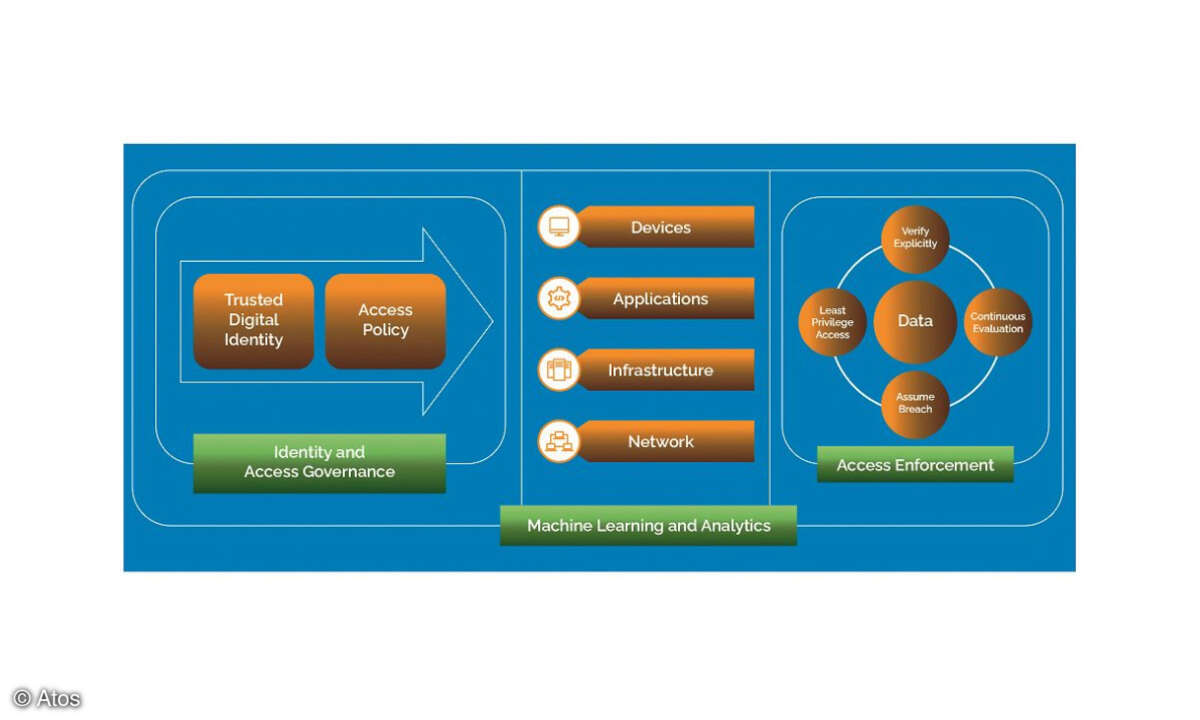

Damit lässt sich neben einer nutzerfreundlichen, kostengünstigen passwortlosen Authentifizierung auch das Zero-Trust-Prinzip umsetzen. Dieses Prinzip sieht vor, dass Endanwender nicht einfach per Passwort Zugang zum - in der Praxis meist gesamten - Unternehensnetz erhalten, sondern sich ihren Vertrauensbonus erst erarbeiten müssen. Dazu überprüft Security-Software das Geräte- und Nutzerverhalten laufend - einen Vertrauensvorschuss gibt es nicht.

Fazit

Für die digitale Arbeitswelt bietet sich das Smartphone als Identifikator an, um die alte Passwort-Welt zu verlassen, zugleich aber sicher und bequem weiterarbeiten zu können. Damit erfüllt sich schließlich Bill Gates? Prophezeiung von der RSA-Konferenz 2004: "Es gibt keinen Zweifel, dass sich die Nutzer mit der Zeit immer weniger auf Passwörter verlassen wollen."