Der Ransomware den Kampf ansagen

Endpunkte sind oft unzureichend geschützt, was sie für Ransomware-Angriffe anfällig macht. Fortschrittlicher Endpunktschutz setzt den Angreifern verhaltensbasierte Erkennung und einen Multi-Methoden-Ansatz entgegen.

Die jüngsten Ransomware-Angriffe durch Wannacry und Petya haben einmal mehr gezeigt, dass klassische Antivirenlösungen Endpunkte nur unzureichend schützen. Ransomware-Angriffe werden zum einen immer individueller, zum anderen verbreiten sie sich immer häufiger in kurzer Zeit in verschiedenen Varianten. Das hebelt die Verteidigungsmöglichkeiten herkömmlicher AV-Lösungen aus. Wesentlich erfolgversprechender zum Schutz von Endpunkten sind verhaltensbasierte Malware-Erkennung und ein Multi-Methoden-Ansatz. Diese zielen darauf ab, den Angreifern auf allen Etappen der Angriffskette ("Kill Chain") auf die Schliche zu kommen und sie zu stoppen.

Risiko Erpressungstrojaner

Die Online-Kriminellen agieren heute immer professioneller. So gelingt es ihnen immer wieder, Systeme von Privatnutzern und Unternehmen zu infizieren, die Daten darauf zu verschlüsseln und Lösegeld zu erpressen. Das Geschäft läuft entweder über die Masse mit dreistelligen Dollar-/Euro-Beträgen pro Opfer, oder die Angreifer nehmen besonders lukrative einzelne Ziele ins Visier. Im häufig attackierten Gesundheitswesen kassieren sie in einem Coup mitunter fünf- bis sechsstellige Beträge. Der Erfolg dieses Geschäftsmodells beruht nicht zuletzt auf Anonymität. Seit Bitcoin als Kryptowährung etabliert ist, steht den Kriminellen eine Plattform für Finanztransaktionen zur Verfügung. Das Risiko bei der Geldübergabe, ein Kernproblem klassischer Erpressung, entfällt somit.

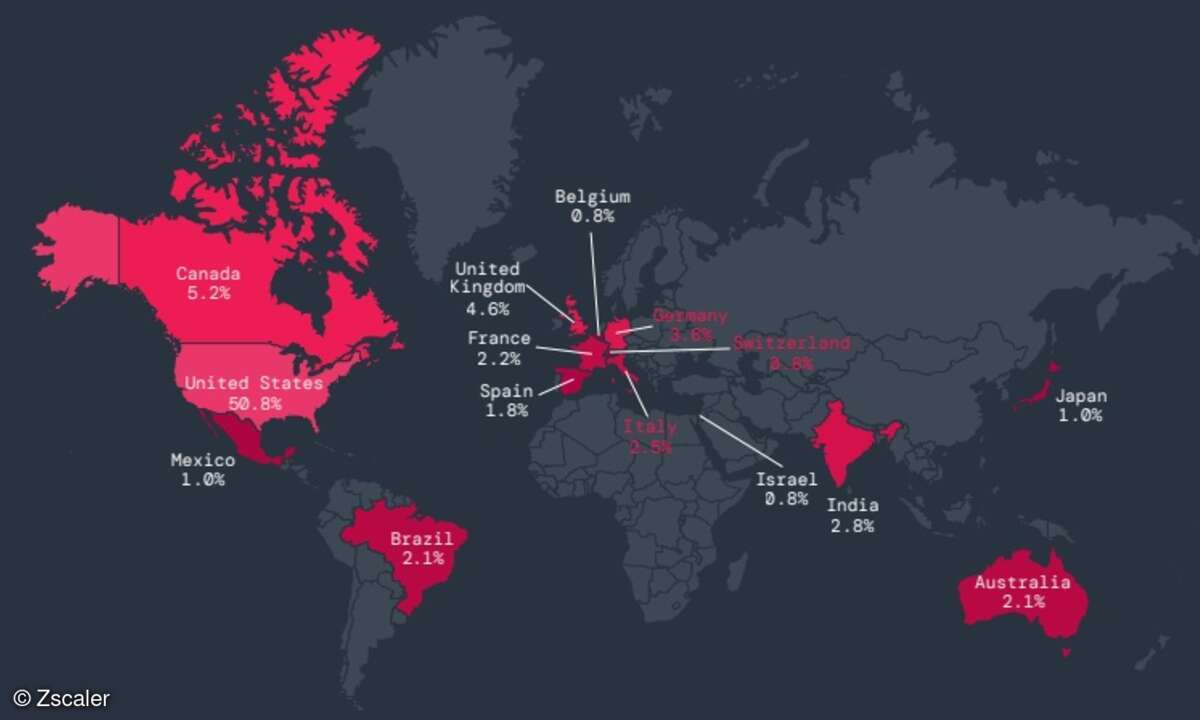

Ransomware-Angriffe erfolgen meist über das Netzwerk, SaaS-Anwendungen und Endpunkte, die besonders gefährdet sind. Neben dem stationären Desktop-PC sind heute mobile Endgeräte im Einsatz, die allesamt auch Einfallstore für Ransomware sind. Wie lassen sich diese Endpunkte vor Ransomware schützen? Eine bewährte Strategie beruht darauf, zu verhindern, dass der Angreifer überhaupt eines oder mehrere seiner Ziele erreicht. Dies setzt die folgenden grundlegenden Maßnahmen voraus:

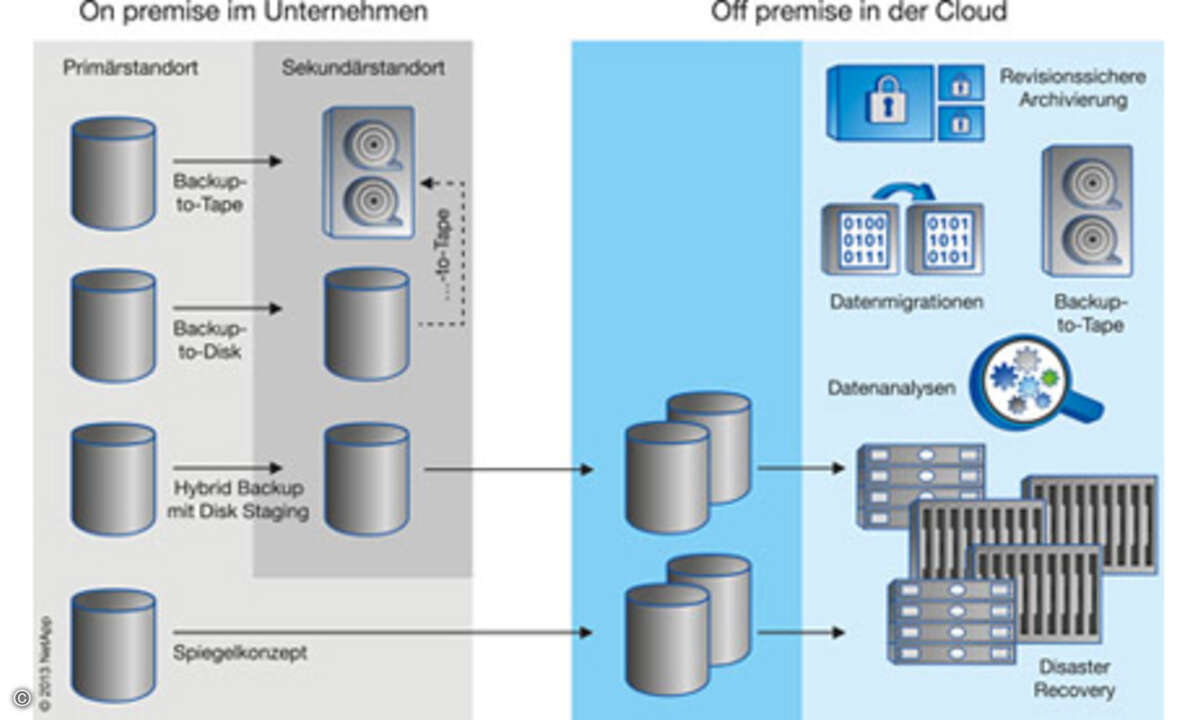

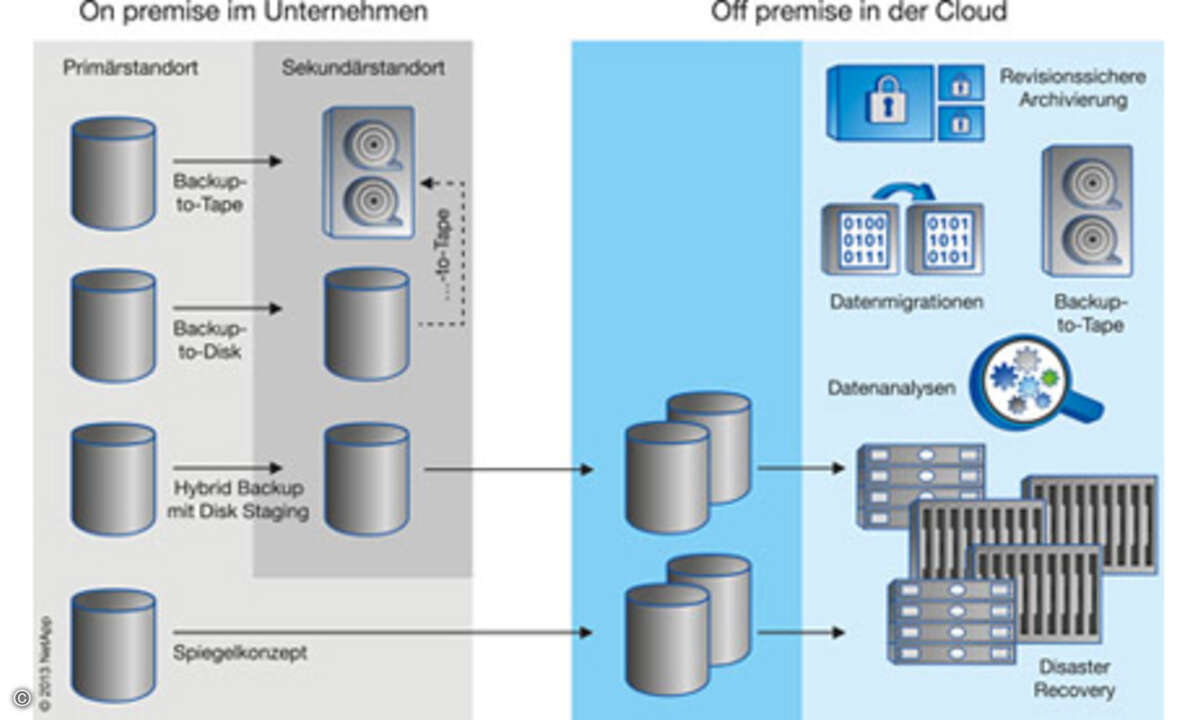

- Vorbereitung: Eine solide Backup- und Recovery-Strategie ist entscheidend für die zuverlässige Wiederherstellung, wenn der Ernstfall eintritt.

- Prävention: Wichtig sind hier die Segmentierung des Netzwerks, die Überwachung des Zugriffs auf das Netzwerk wie auch auf Anwendungen und Daten, das Stoppen bekannter Malware sowie die schnelle Erkennung unbekannter Malware.

- Reaktion: Es gilt zu verstehen, wie die Angreifer bei den neuesten Ransomware-Kampagnen vorgehen, um mögliche nächste Schritte in der Angriffskette zu unterbinden.

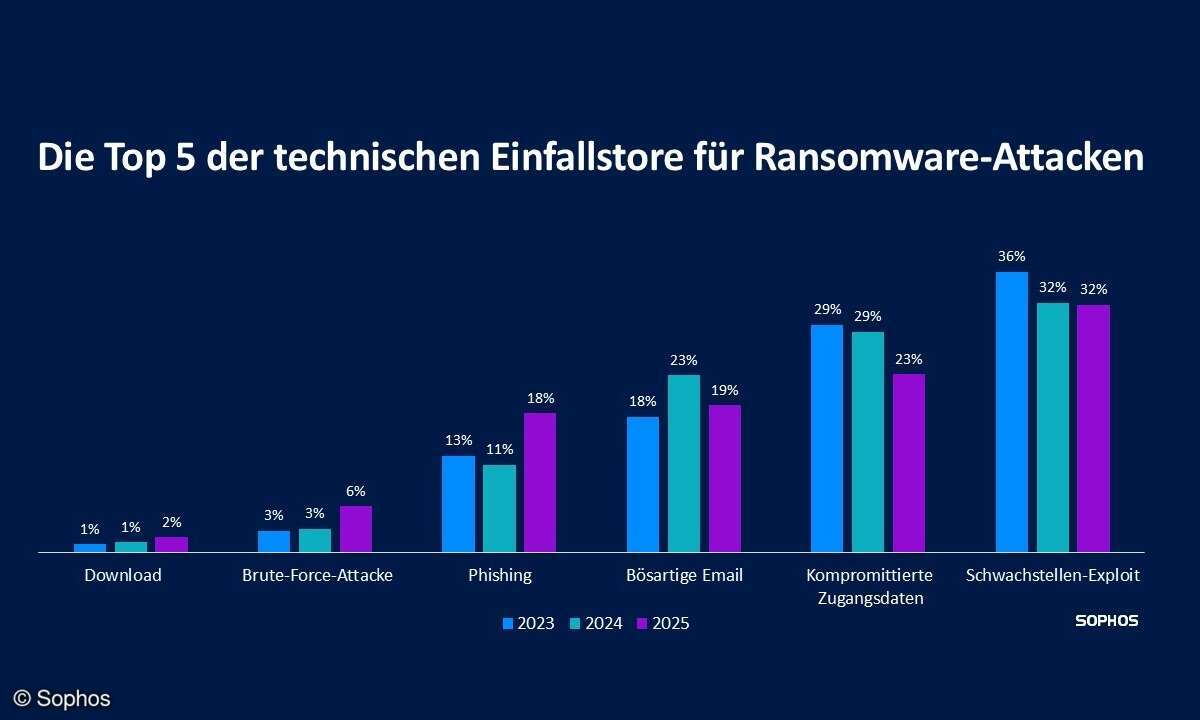

Ransomware-Angriffsmethoden

Am häufigsten sind Ransomware-Infektionen über Exploit Kits, bösartige E-Mail-Anhänge und schädliche Links in E-Mails. Exploit Kits sind Tool-Sammlungen, die im Darknet gehandelt werden und dazu dienen, Schwachstellen auszunutzen. Der Exploit-Prozess beginnt, wenn ein Opfer eine kompromittierte Website besucht. Bösartiger Code, der auf der Website versteckt ist, oft in Werbung ("Malvertisement"), leitet Benutzer unbemerkt auf die Exploit-Kit-Zielseite. Wenn sein System anfällig ist, erfolgt ein Drive-by-Download einer bösartigen Nutzlast. Diese infiziert das System und dessen Dateien werden für eine Lösegeldforderung verschlüsselt.

Im Falle eines schädlichen E-Mail-Anhangs entwirft der Angreifer eine E-Mail, die eine glaubwürdige Quelle nachahmt. Als Anhang wird eine schädliche Datei wie eine portable ausführbare Datei, ein Word-Dokument oder eine Javascript-Datei angefügt. Öffnet der Empfänger die Datei, lädt er die Ransomware-Nutzlast unwissentlich herunter. Ähnlich wie bei solchen Anhängen sollen auch schädliche Links das Opfer verleiten, diese anzuklicken - mit den entsprechenden Folgen.

Um das Risiko schädlicher E-Mail-Anhänge und Links in den Griff zu bekommen, ist eine Sensibilisierung der Benutzer an den Endpunkten hilfreich, sie reicht aber nicht aus. Es wird trotzdem immer wieder passieren, dass Benutzer aus Unachtsamkeit oder Neugier auf die Masche der Angreifer hereinfallen.

Verhaltensbasierte Erkennung

Fortschrittliche Endpunkt-Schutzlösungen sind dafür konzipiert, Bedrohungen zu erkennen und zu stoppen, bevor Angreifer bösartige Aktivitäten im Netzwerk durchführen können. Dies gilt insbesondere für Exploits. Neue proaktive Abwehrmethoden konzentrieren sich auf die Erkennung von Techniken zur Ausnutzung von Schwachstellen, wie sie auch bei Ransomware-Angriffen häufig zum Einsatz kommen. Das Ziel ist das Blockieren typischer Kerntechniken, die jeder Angreifer aneinanderreihen muss, um einen Angriff auszuführen.

So versucht ein Angreifer im Verlauf einer gängigen Angriffskette beispielsweise, die Speicherzuweisung zu beschädigen oder zu umgehen, um Kontrolle über ein System zu erlangen. Mit Techniken wie etwa Pufferüberlauf oder Heap Corruption, also der Zerstörung von Datenstrukturen, versuchen Hacker, Schwachstellen in der Zielsoftware auszunutzen. Gelingt dies, können sie individuellen Code ausführen, weitere Malware herunterladen, das komplette System steuern, Daten verschlüsseln und sogar Backups löschen.

Typisch für Ransomware-Angriffe ist die Auskundschaftung, von Sicherheitsexperten als "Reconnaissance" bezeichnet. Das im IT-Englisch ungewöhnliche französische Lehnwort entstammt der Militärsprache. Gemeint ist damit, dass Angreifer das Netzwerk auf der Suche nach Netzwerkordnern ausspähen, um möglichst wertvolle, geschäftskritische Dateien zu verschlüsseln. Dieses Verhalten folgt Mustern, die sich erkennen lassen, zum Beispiel wiederholte Versuche, sich Admin-Privilegien zu verschaffen.

Makro-basierte Angriffe, die oft in Verbindung mit Ransomware zum Einsatz kommen, lassen sich verhindern, indem die Schutzsoftware bekannte und unbekannte bösartige Makros, die in Office-Dokumenten eingebettet sind, präventiv blockiert. Anfällige Anwendungen wie Browser- und Office-Software werden daran gehindert, kritische Tools wie PowerShell und Scripting Engines zu starten.

Multi-Methoden-Ansatz

Ein moderner Endpunktschutz unterbindet alle als bösartig erkannten Techniken, sobald ein Angriffsversuch startet. Eine Kombination von Malware- und Exploit-Erkennungsmethoden hat sich hier als besonders effektiv erwiesen. Dazu zählt die statische Analyse mit maschinellem Lernen zur Beurteilung jeder unbekannten ausführbaren Datei, bevor diese freigegeben wird. Durch die Untersuchung Hunderter von Eigenschaften im Bruchteil einer Sekunde bestimmt die Abwehrlösung, ob die Datei bösartig oder gutartig ist, ohne Signaturen wie bei herkömmlicher Antivirensoftware.

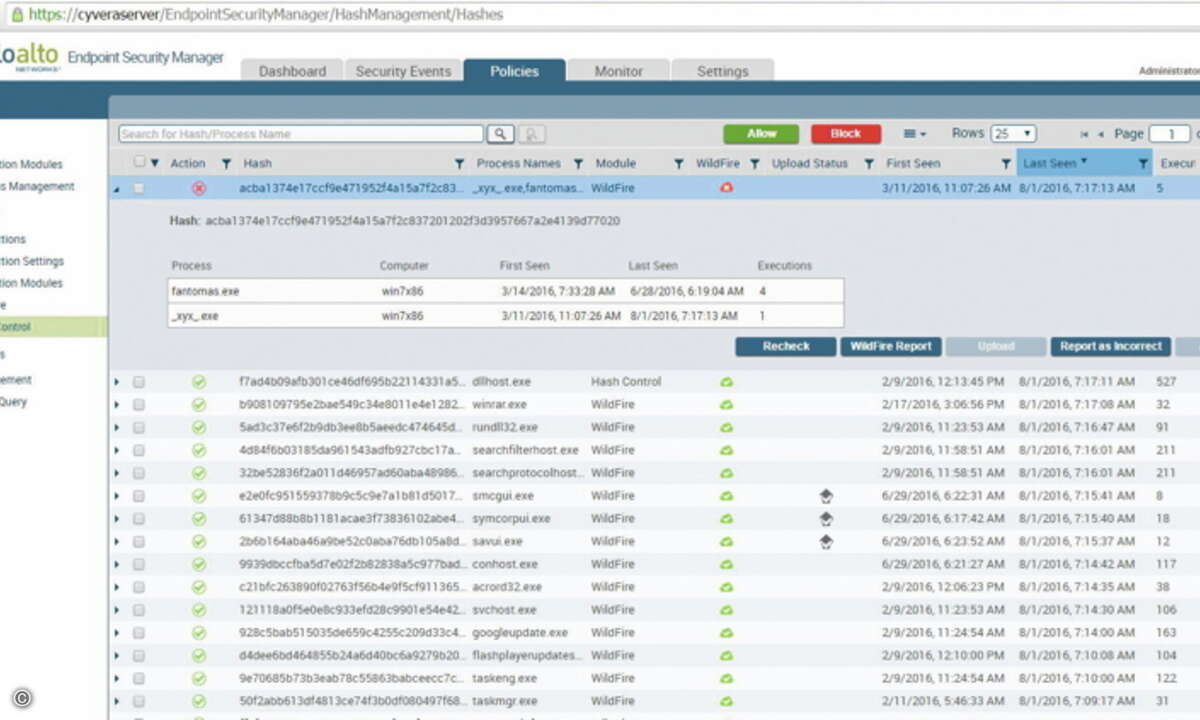

Eine zeitgemäße Endpunkt-Schutzlösung arbeitet mit einer Bedrohungsanalyse-Cloud zusammen, um zu bestimmen, ob eine ausführbare Datei bösartig ist. In diesem Fall wird sie als bekannte Bedrohung deklariert und der Endpunktschutz aktualisiert. Ebenso lassen sich unbekannte, aber gutartige Dateien mittels Trusted-Publisher-Listen identifizieren. Unternehmen können zudem auf einfache Weise Regeln definieren, um bestimmte Ausführungsszenarien zu beschränken und damit die Angriffsfläche zu reduzieren. Zum Beispiel könnte die IT unterbinden, dass eine bestimmte Datei direkt von einem USB-Laufwerk ausgeführt wird. Eine weitere Maßnahme ist die Definition von Richtlinien, basierend auf dem Hash einer ausführbaren Datei, um zu kontrollieren, was in einer Umgebung laufen darf und was nicht.

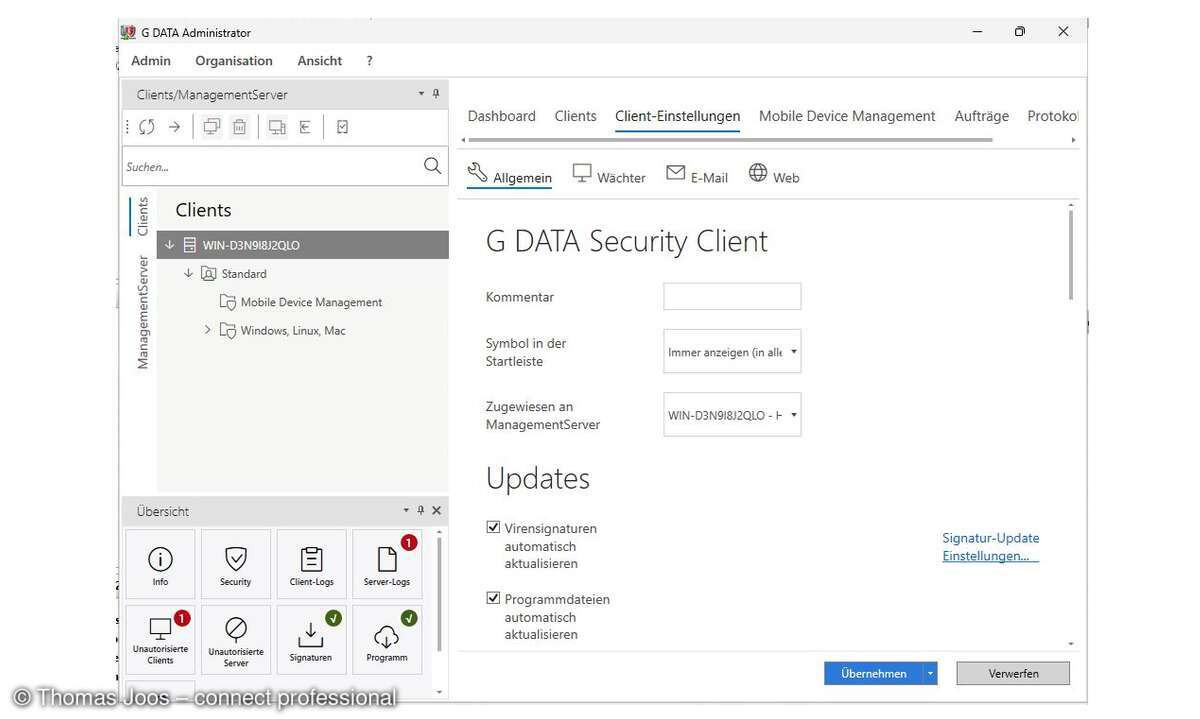

Hilfreich für die unternehmensweite Einbindung des Endpunktschutzes ist eine zentrale Management-Oberfläche, wie sie eine moderne integrierte Sicherheitsplattform bereitstellt. Letztlich kommt es auch darauf an, dass die Endpunkt-Schutzlösung zuverlässig, aber nicht übervorsichtig agiert und somit Geschäftsprozesse nicht beeinträchtigt. Hochentwickelte Lösungen zeichnen sich hier durch einen minimalen Anteil an Fehlalarmen (False Positives) aus, ziehen also gutartigen Code nur sehr selten fälschlicherweise aus dem Verkehr.

Effektiver Endpunktschutz

Effizienzvorteile bringt ein Endpunktschutz, der als Dienst erhältlich ist, denn er bietet vielfältige Einsatzmöglichkeiten bei geringem Aufwand vor Ort. Eine derartige Lösung erfordert keine Hardware und eignet sich auch zum Schutz ungepatchter Systeme. Dies können Desktop-PCs ebenso sein wie mobile Geräte, Server, Industriesteuerungen, Terminals, virtuelle Maschinen, virtuelle Desktops, Embedded-Systeme und die Vielzahl an Endgeräten im Internets der Dinge. Das Ergebnis ist effektive Endpunktsicherheit, ohne dass Unternehmen auf statische Signaturen oder die sofortige Anwendung von Sicherheits-Patches angewiesen sind. Vor dem Hintergrund zunehmender unbekannter Bedrohungen und variantenreicher Ransomware-Angriffe gewinnt dies an Bedeutung.