Für Randalierer die Standspur

Sicherheitslücken sind unvermeidbar. Selbst umfangreiche Sicherheitsinstallationen unter Verwendung der neusten Techniken können ein Netzwerk nicht vollständig absichern. Daher ist Eindämmung des schädlichen Datenverkehrs der Schlüssel, um die rasche Verbreitung von Infektionen zu verhindern.

Die Anbieter von Sicherheitslösungen reagieren schnell auf neue Attacken. Dennoch steigt das

Risiko für ein Netzwerk, Opfer eines Angriffs unterschiedlichster Art zu werden – sei es durch

Viren, Würmer oder das Ausnutzen von Active-X-Controls und Java-Applets. Kompetente IT-Manager

fragen sich deshalb nicht, ob ihr Netzwerk das Ziel eines Angriffs werden kann, sondern nur

wann.

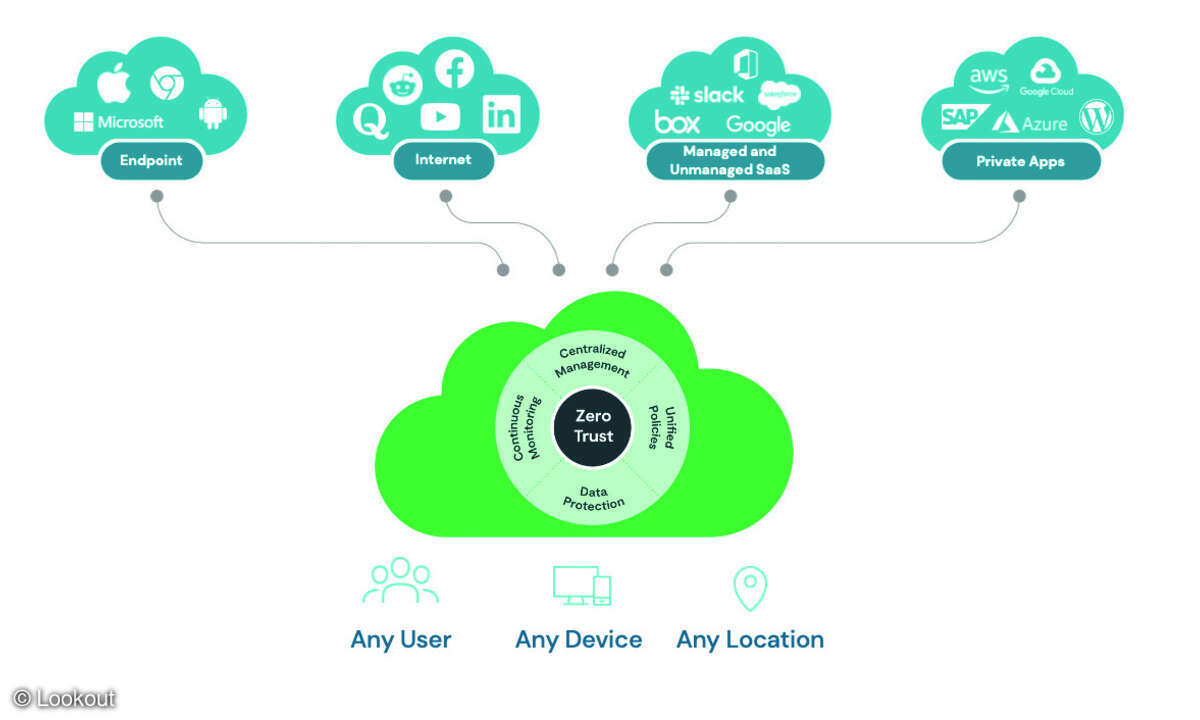

Firewalls, Application-Proxies, Intrusion-Prevention- und Content-Monitoring-Systeme dienen

dazu, eine Mauer rund um das Unternehmensnetzwerk zu errichten, sodass Hacker oder Viren nicht

eindringen können. Doch wenn dennoch ein Angriff erfolgreich ist, bieten sie keine Möglichkeit,

dessen Auswirkungen gering zu halten: Sie bieten keinen Schutz gegen "Zero-Day"-Attacken.

Angriff am "Tag Null"

Unter "Zero-Day"-Attacken (auch als "Day-Zero"-Attacken bekannt) versteht man Hackerangriffe,

die neue Viren in Umlauf bringen oder unbekannte Sicherheitslücken in Netzwerken ausnutzen, für die

es bislang noch keine Patches oder Fixes gibt. Sie verbreiten sich also am "Tag Null" einer neuen

Angriffsvariante und bieten Eindringlingen Schlupflöcher in ein Netzwerk. Einmal eingedrungen,

können sie massiven Datenverkehr erzeugen, der das Netzwerk und damit Geschäftsapplikationen lahm

legt.

Angriffe auf Netzwerke sind heute oftmals vielschichtig ("Blended Attacks"): So kann ein Wurm

Trojaner auf PCs installieren, die dann wiederum einen Virus von einem externen Server laden. Oder

ein Angriff setzt an mehreren Punkten einer umfassenden Sicherheitslösung an, hindert die Firewall

daran, wie vorgesehen zu arbeiten, und schaltet gleichzeitig die Antivirensoftware aus. Diese

Attacken, zum Beispiel durch den Wurm SQL Slammer, treffen hart und schnell. Sie hindern

Unternehmen daran, ihre Geschäftsanwendungen zu nutzen. Ausgehend von dem Umstand, dass Lücken

selbst in umfangreichen Sicherheitsinstallationen vorhanden sind, stellt sich die Frage: Wie lassen

sich die Auswirkungen möglicher Angriffe minimieren?

Einblick in den Datenverkehr

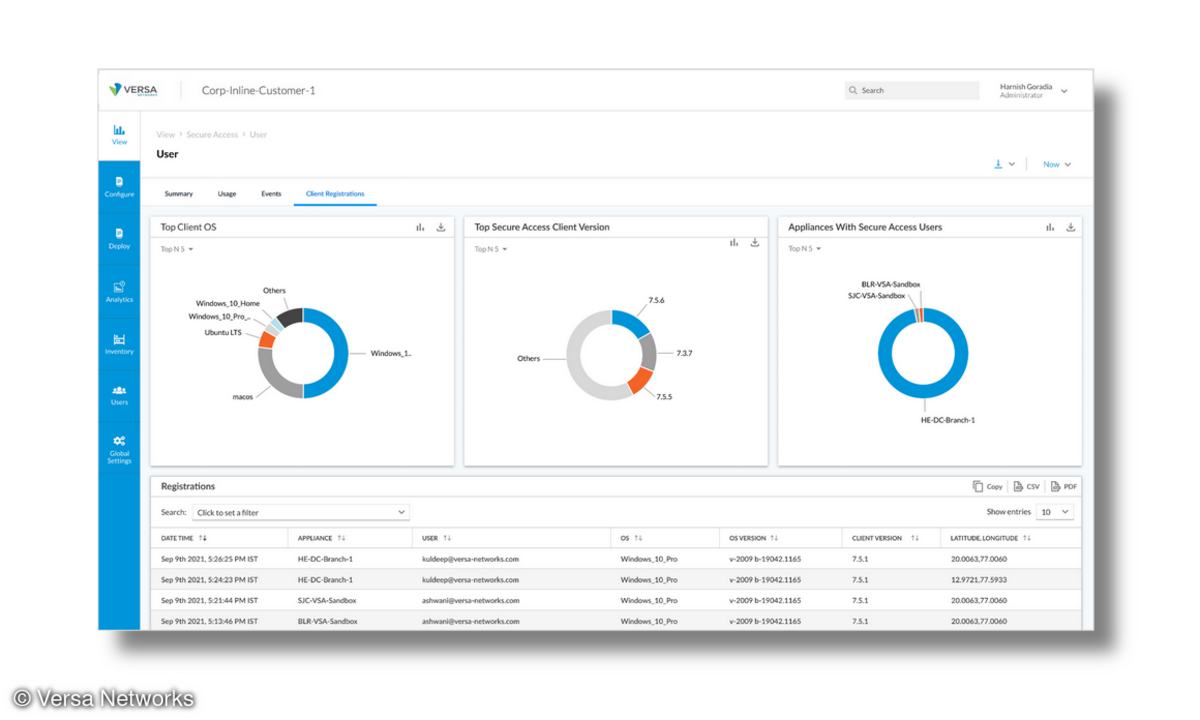

Tatsache ist, dass die meisten Unternehmen nicht wissen, welche Geschäftsapplikationen auf ihren

Netzwerken laufen. Außerdem haben sie wenig oder keine Einsicht in die privat von ihren

Mitarbeitern genutzten Anwendungen wie File Sharing oder Instant Messaging. Jede einzelne

beansprucht Bandbreite, die eigentlich den geschäftskritischen Applikationen zusteht. Dies

beeinträchtigt die Ausrichtung der IT an den Geschäftszielen. Außerdem bilden diese privat

genutzten Anwendungen potenzielle Sicherheitslücken. IT-Manager müssen deshalb ihre Netzwerke unter

die Lupe nehmen, um die Netze besser gegen Angriffsmöglichkeiten absichern zu können.

Die detaillierte Einsicht in Applikationen und ihren jeweiligen Datenverkehr ist der Schlüssel,

um die Funktion von Sicherheitsprotokollen zu verbessern. Dazu dienen Application Awareness (also

die Analyse des Netzwerks bis auf Applikationsebene), Traffic Discovery (das Aufspüren des

Datenverkehrs) und ein holistischer Überblick über das Netzwerk. Diese Funktionen sind Bestandteile

einer Application-Traffic-Managementlösung, die autark neben der umfassenden Sicherheitseinrichtung

existiert. Diese Technik überwacht das normale Verhalten einzelner Anwendungen und des Netzwerks.

Eine entsprechende Lösung berichtet über ungewöhnliche Umstände und kann verhindern, dass Probleme

zulässige Anwendungen negativ beeinflussen, während sie das Netzwerk passieren.

Klassifizierung der Applikationen

Der erste Schritt bei der Absicherung eines Unternehmensnetzes ist die Identifikation und

Klassifizierung jeder einzelnen Applikation im Netz – unabhängig davon, ob sie erwünscht oder

unerwünscht ist. Netzwerk- und Sicherheitskomponenten, die den Datenverkehr anhand von Ports oder

Sockets klassifizieren, können die verschiedenen Verkehrstypen nicht unterscheiden, falls diese

denselben Port benutzen. Netzwerkverkehr – geschäftlicher wie auch privater – versteckt sich häufig

hinter anderen Anwendungen. Manch eine Geschäftsanwendung nutzt den Port 80 ebenso wie ein Browser

oder der Windows Media Player. Dieser oder der Real Player lassen sich zum Beispiel so

konfigurieren, dass sie jeden beliebigen offenen Port nutzen können. Lediglich durch die

Identifikation jeder einzelnen Applikation auf dem Netzwerk durch ihre typische Anwendungssignatur

auf OSI-Layer 7 lässt sich unbekannter und möglicherweise schädlicher Datenverkehr erkennen.

Im nächsten Schritt definiert der Administrator Maßnahmen, um unbekannte und neue, noch nicht

sanktionierte Verkehrsströme automatisch zu erkennen. Dieser Datenverkehr sollte nur

eingeschränkten Zugriff auf Netzwerkressourcen erhalten, solange seine Natur nicht geklärt ist.

Dies kann auf der Basis des Applikationstyps erfolgen, oder – und das ist der Schlüssel für den

Umgang mit Infektionen wie SQL Slammer – anhand der Zahl der TCP-Verbindungen pro Sekunde, die eine

Anwendung initiiert. Die meisten Geschäftsapplikationen kommen bei normalem Gebrauch mit relativ

wenigen TCP-Verbindungen pro Sekunde aus und verwenden eine ziemlich konstante Bandbreite. Versucht

eine unbekannte Anwendung hingegen, viel Bandbreite zu beanspruchen, sollte sie nur eingeschränkten

Zugriff auf die Netzwerkressourcen erhalten, solange sie nicht als geschäftswichtige Applikation

qualifiziert ist.

Die Klassifizierung der auf dem Netzwerk laufenden Applikationen, das Überwachen und Entdecken

neuer Anwendungen und Verkehrsquellen im Netz und das Monitoring beanspruchter Bandbreite sowie

aufgebauter TCP-Verbindungen kann Angriffe wie SQL Slammer weitgehend eindämmen (siehe Kasten auf

Seite 42). Die Kombination internen Application-Traffic-Managements mit effektiven, umfassenden

Sicherheitsinstallationen stellt sicher, dass geschäftskritische Anwendungen und Produktivität

erhalten bleiben, selbst wenn eine Virus- oder Wurmattacke andere Unternehmen im Umkreis

lahmlegt.

SQL Slammer startet in einer internationalen MPLS-Verbindung. Während die Zahl der TCP-Flows vor

dem Angriff auf einem relativ geringen Niveau von 100.000 Verbindungen pro Stunde verharrt,

schnellt sie auf das Zehnfache hoch, sobald die Malware auf einem Rechner installiert ist. Die

TCP-Server-Ignores steigen von fast Null auf einen Wert, der nahezu die gesamte Übertragungsrate

beansprucht – ein sicheres Zeichen dafür, dass eine Infektion vorliegt und nicht etwa eine

zulässige Anwendung den Anstieg verursacht hat. Durch die Nachverfolgung der Adresse, von der die

Zunahme der Verbindungsversuche ausgeht, lässt sich die infizierte Maschine schnell lokalisieren.

Ein Application-Traffic-Managementsystems kann die Zahl der erlaubten Verbindungen, die von einem

Anschluss ausgehen, auf einen Wert beschränken, der nur knapp oberhalb des Normalaufkommens liegt.

Das verhindert Situationen wie die beschriebene und stellt sicher, dass die WAN-Verbindung für die

Mitarbeiter zugänglich bleibt.