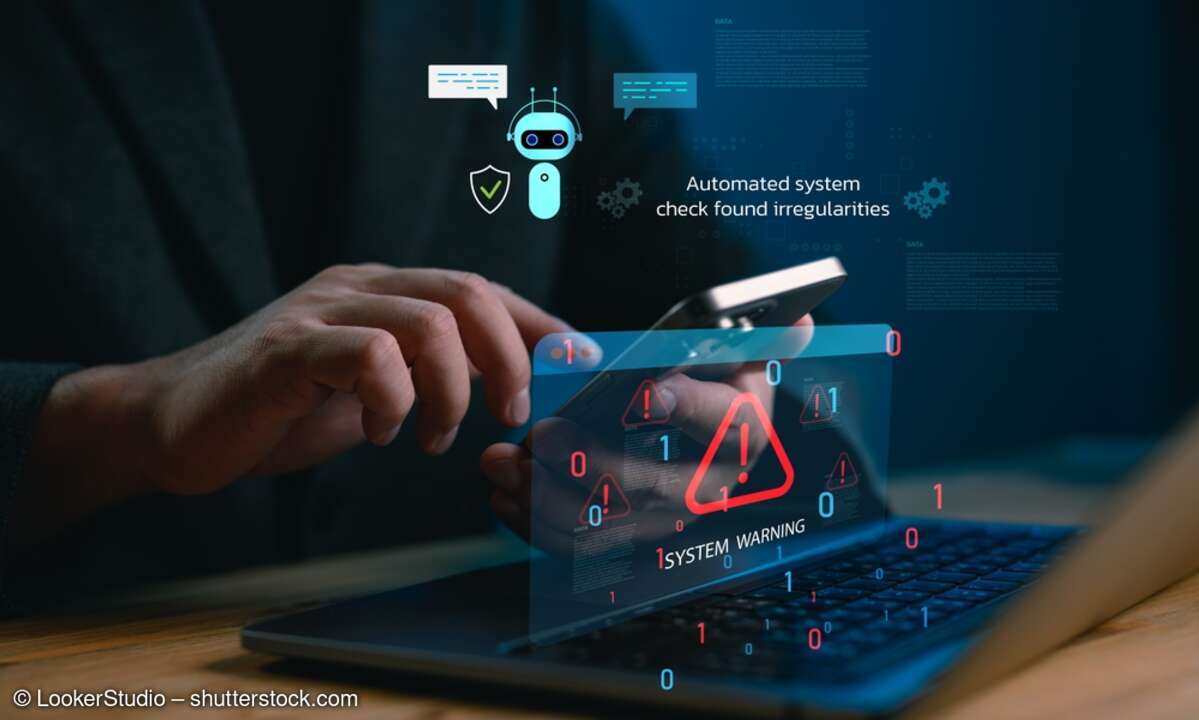

Imperva: Web-Server durch bekannte Schwachstelle erneut bedroht

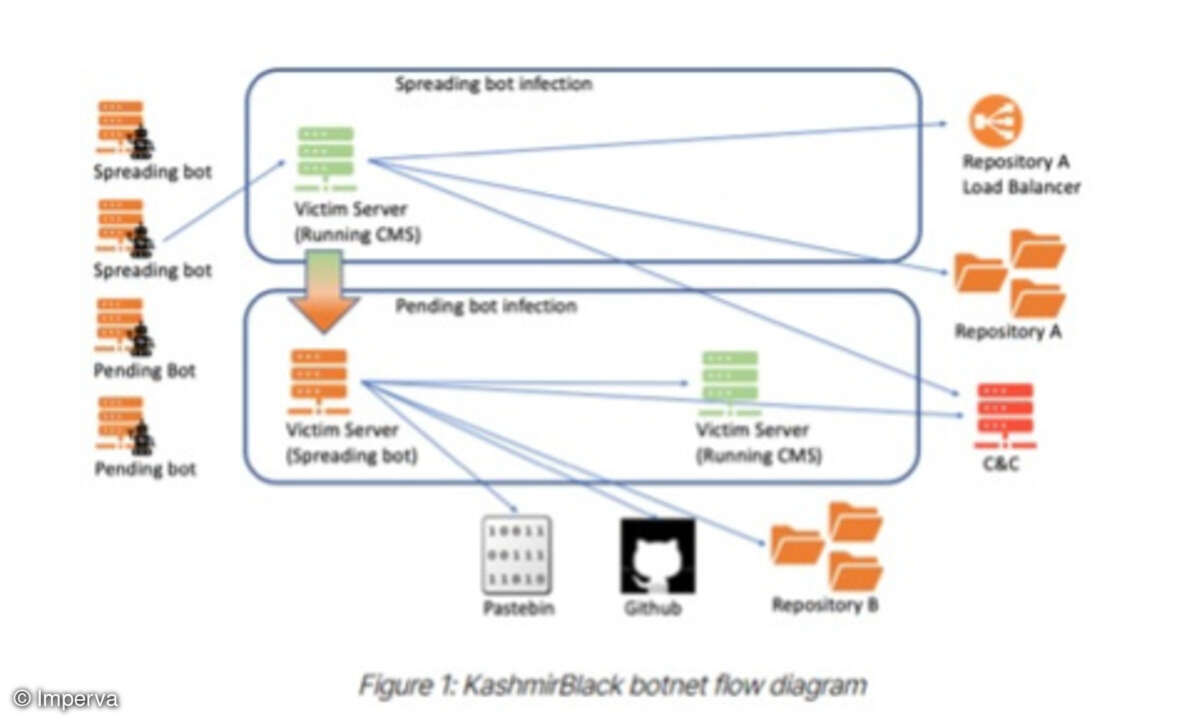

Bereits vor Kurzem hat der Sicherheitsspezialist Imperva nach eigenen Angaben einen signifikanten Anstieg von Zugriffen auf Web-Server durch Sicherheitslücken festgestellt, die JBoss AS nutzen. Dies sei mit hoher Wahrscheinlichkeit darauf zurückzuführen, dass der Exploit-Code, der diese Schwachstelle ausnutzt, veröffentlicht wurde.

JBoss Application Server (JBoss AS) ist ein Open-Source-Applikations-Server, der auf Java EE basiert. JBoss AS wurde von JBoss entickelt, die jetzt zu Red Hat gehören. Ende 2012 wurde JBoss in Wildfly umbenannt.

Die Sicherheitslücke erlaubt es dem Angreifer, das Management-Interface von JBoss AS für seine Zwecke zu missbrauchen, und zwar mit dem Ziel, die vollständige Kontrolle über die gesamte JBoss-Infrastruktur zur erlangen. Schlussendlich kann er damit dann die ganze Website kontrollieren, die unter dem Applikations-Server läuft.

Die Schwachstelle selbst ist nicht neu, sondern schon seit mindestens zwei Jahren bekannt. Daher sei es laut Imperva erstaunlich, dass die Angriffspunkte nicht beseitigt seien. Im Gegenteil: In Bezug auf die gefährdeten Web-Applikationen ist die Gefahr anscheinend sogar gewachsen.

Die Angriffshistorie:

2011 wurde eine JBoss-AS-Schwachstelle im Rahmen von Sicherheitskonferenzen präsentiert. Forscher haben damals gezeigt, dass JBoss AS anfällig ist für Remote Command Execution durch den „HTTP Invoker“-Service, der Remote Method Invocation/ HTTP Access to Enterprise Java Beans ermöglicht.

Im September 2013 hat das US-amerikanische National Institute of Standards and Technology auf eine Code-Execution-Schwachstelle in bestimmten HP-Produkten hingewiesen, die JBoss AS nutzen. Dies wurde in der offiziellen Common Vulnerabilty Enumeration (CVE-2013-4810) festgehalten, einer Spezifikation, die dabei helfen soll, Ursachen für Softwaresicherheitslücken zu finden.

Am 4 Oktober 2013 hat dann ein Sicherheitsforscher den Exploit öffentlich gemacht. Unmittelbar danach konnte Imperva einen starken Anstieg an JBoss-Hacks feststellen. Diese machten sich vor allem durch schädlichen Traffic bemerkbar, der von den infizierten Servern stammt.

Weitere Informationen sowie eine technische Analyse des Exploits finden Sie im vollständigen Blog-Beitrag von Imperva: blog.imperva.com/2013/11/threat-advisory-a-jboss-as-exploit-web-shell-code-injection.html