Keine Angst vor BYOD

Vor nicht all zu langer Zeit noch als teure Spielzeuge für Privatkunden belächelt, sind Smartphones und Tablet PCs heute ernstzunehmende Business Tools für mobile Mitarbeiter. IT-Abteilungen müssen den sicheren, datenschutzkonformen Einsatz dieser Geräte in ihrer IT-Security-Strategie berücksichtigen und die richtigen Lösungen kennen, um die daraus resultierenden Aufgaben zu lösen. Nur dann lassen sich portable Endgeräte nutzbringend in Geschäftsprozesse integrieren.Nahezu alle Mobilgeräte verfügen heute über integrierte Connectivity-Verfahren: Die Palette reicht von VPN über SSH bis RAS. Damit wird dem Anwender suggeriert, er habe mit wenigen Klicks sein Unternehmen sprichwörtlich in der Tasche. Was für den technisch wenig versierten Nutzer verlockend ist, wird für die IT schnell zum Horrorszenario: Sensible Zugangsdaten in das Firmennetz sind plötzlich auf den Mobilgeräten abgelegt, es kommen technisch veraltete oder unzureichende Zugangs- und Sicherheitsverfahren zum Einsatz, und der Datenreplikation auf das Tablet oder Smartphone sind Tür und Tor geöffnet. Außerdem verbindet das klassische VPN jedes Mobilgerät vollständig mit dem gesamten Unternehmensnetzwerk und ermöglicht direkten Zugriff auf Server, Endgeräte oder Services. Ein Schutz gegenüber Malware, Missbrauch und Datenverlust ist daher kaum gegeben.

Trotz aller Skepsis können "Bring Your Own Device"- oder kurz BYOD-Angebote jedoch entscheidende Vorteile für ein Unternehmen bringen. Dazu gehören Effizienz- und Kostenvorteile, da das Unternehmen keine zusätzlichen Geräte für mobile Nutzer erwerben und administrieren muss. Der Schulungs- und Support-Bedarf sinkt, denn die Mitarbeiter kennen sich an ihren privaten Geräten meist sehr gut aus. Außerdem ist die Motivation deutlich höher: Benutzer haben potenziell mehr Spass an ihrer Arbeit, können produktiver sein und schaffen insgesamt eine bessere Balance zwischen Privat- und Arbeitsleben.

Doch dem Wunsch, Smartphones und Tablets in die Unternehmens-IT einzubinden, steht entgegen, dass deren Datensicherheit mit traditionellen Konzepten nicht wirkungsvoll zu gewährleisten ist. Entscheidungsträger, die viel unterwegs sind, benötigen Zugriff auf unternehmensrelevante Daten. Gelangen diese unkontrolliert auf das Mobilgerät, sind die Risiken unabschätzbar. Die IT befürchtet, die Kontrolle darüber zu verlieren, wer auf welche Anwendungen zugreifen und sensible Informationen aus dem Intranet abziehen kann.

Vor diesem Hintergrund sind neue Access-Techniken gefordert, die die IT-Verantwortlichen unterstützen und für eine schnelle, einfache und vor allem hochsichere Anbindung von Smartphones und Tablets in die Unternehmens-IT sorgen.

Allheilmittel Device-Management?

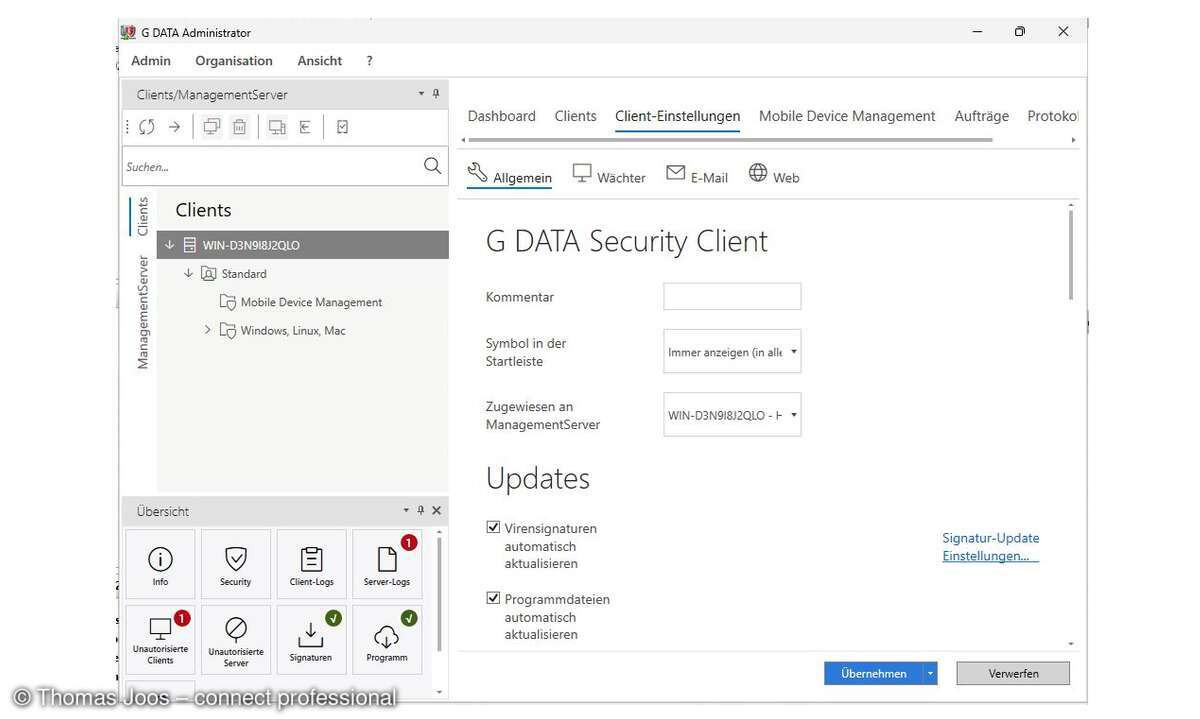

Geht es um Eindämmung von Sicherheitsrisiken, die durch Mobilgeräte entstehen, wird oft aus Mangel an bekannten Alternativen nach der Devise "viel hilft viel" verfahren. Device-Management-Lösungen, Zugriffsverbote, umfangreiche Policies, Virenschutz mit Endpoint-Protection, Fernlöschungsmechanismen und zahllose Kontrolloptionen sollen beim Einsatz von Ipad und Co. für mehr Sicherheit sorgen. Dass damit zwangsläufig die Nutzungsqualität auf der Strecke bleibt, ist nur ein Aspekt. Übersehen wird oft, dass die Endgeräte - im Gegensatz zu klassischen Office-PCs - nicht Besitz des Unternehmens, sondern meist Eigentum der Mitarbeiter sind. Doch wer möchte sein Tablet oder Mobiltelefon, mit dem er in sozialen Netzwerken kommuniziert, Urlaubsfotos knipst und persönliche Dokumente bearbeitet, durch die Firma überwachen, kontrollieren und beschränken lassen? Und welcher Administrator will die Verantwortung übernehmen, wenn er durch den Einsatz einer solchen Lösung die Privatsphäre des Anwenders verletzt?

Ebenso schwierig verhält es sich mit Fernlöschungsfunktionen ("Remote Wipe"). Zweifellos kann das Löschen eines mobilen Endgeräts aus der Ferne die Sicherheit erhöhen. Man sollte sich jedoch nicht der Illusion hingegeben, damit wäre man "aus dem Schneider", denn versierte Diebe werden immer erst versuchen, die Daten eines erbeuteten Geräts ohne aktive Telefonverbindung abzugreifen.

Die Anschaffung unternehmenseigener Mobile Devices kann ebenfalls keine echte Alternative sein: Niemand möchten mit zwei oder mehr Geräten verreisen und zwischen diesen je nach Anforderung hin und her wechseln. Allein diese Punkte machen deutlich, dass Device-Management, Fernlöschung etc. für echte BYOD-Angebote höchstens eingeschränkt sinnvoll sind.

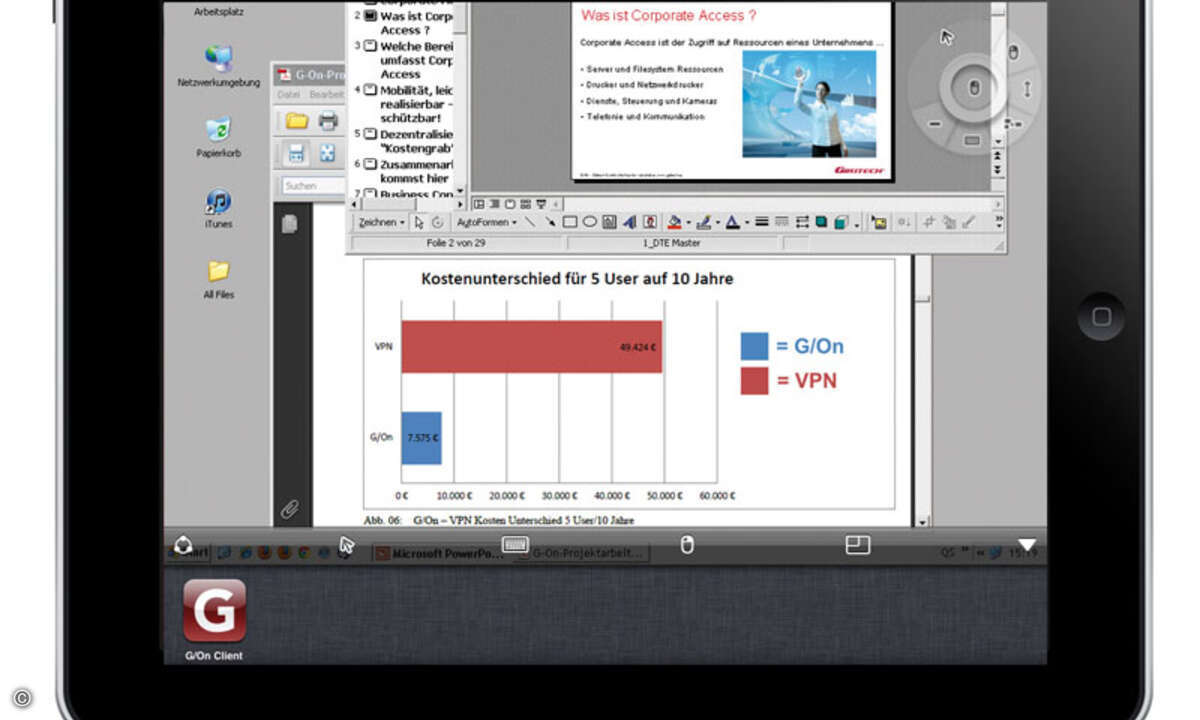

Moderne Connectivity-Plattformen verwalten nicht die Mobilgeräte als solche, sondern ausschließlich die Verbindungen zu diesen. Der Anwender kann somit sein privates Tablet oder Smartphone weiterhin wie gewohnt ohne Einschränkungen nutzen, während gleichzeitig die Verbindung in das Unternehmen abgesichert ist. Ermöglichen lässt sich dies beispielsweise durch den Einsatz einer Client/Server-basierten Zugriffslösung, die im Idealfall sowohl Authentifizierung und Autorisierung, als auch Firewall-Funktionalität, Prozesskontrolle und einen Proxy auf Anwendungsebene kombinieren sollte.

Im Gegensatz zu konventionellen Zugriffsverfahren (LAN, Wifi, WAN, VPN), entkoppelt eine solche Architektur das Mobilgerät vollständig vom Unternehmensnetzwerk und sorgt für eine virtualisierte Verbindung zwischen der User-Session und den Applikations-Servern und -diensten. Sinnvoll ist hier, dass die zentrale Appliance exakt regelt, mit welchen Servern und Diensten der Client auf dem Mobile Device kommunizieren darf. Das klar definierte Zeil einer derart gestalteten Zugriffsumgebung lautet: Das Intranet des Unternehmens darf niemals direkt gegenüber dem Internet geöffnet sein, denn nur so lassen sich potenzielle Angriffe verhindern, die durch mobile Endgeräte initiiert werden können.

Um parallel auch Risiken bei Geräteverlust, Diebstahl oder Spähangriffen für die Nutzer auf ein Minimum zu reduzieren, sind Clients zu bevorzugen, die keine verwertbaren Konfigurations- und Zugangsdaten auf dem Mobilgerät speichern und konfigurationsabhängig auch den Download von Daten aus dem Unternehmensnetzwerk unterbinden.

Smartphone und Tablet PC als Token

Eine einfache Authentifizierung der Anwender ist heute nicht mehr ausreichend. Um eine angemessene Sicherheit mittels Multi-Faktor-Authentifizierung zu gewährleisten, ist es sinnvoll, Iphone, Ipad und Co. anhand der eindeutigen gerätespezifischen Merkmale direkt als Token-Hardware zu aktivieren. Die Gültigkeitsprüfung sollte aus Sicherheitsgründen vor dem Aufbau der eigentlichen Remote-Verbindung live und in Echtzeit gegenüber der Appliance im Unternehmen erfolgen. User Credentials werden dann in einem zweiten Schritt gegenüber einem Verzeichnisdienst wie etwa Active Directory oder LDAP abgeglichen. Erst wenn eine solche Zwei-Faktor-Authentifizierung erfolgreich ist, darf der Client eine nutzbare, verschlüsselte Session aufbauen. Abhängig vom jeweiligen Anwenderkontext muss die Software-Appliance im Unternehmen für die zentrale Autorisierung und Bereitstellung der Anwendungszugänge sorgen.

Browser-Verbindungen absichern

Web-basierte Lösungen sind aus dem Alltag mobiler Mitarbeiter nicht mehr wegzudenken. Damit erhalten die Anwender bequem per Browser alle wichtigen Unternehmensdaten aus dem Intra- oder Extranet. Aktuelle Entwicklungen zeigen jedoch auch, wie anfällig diese Strukturen sind: Sicherheitslücken in Browsern und der Anbindung der Server an das Internet machen es Angreifern vergleichsweise einfach, Daten zu entwenden oder ganze Systeme zu kompromittieren. Da sich diese Schwachstellen nicht ohne weiteres eliminieren lassen, müssen andere Lösungen auf dem mobilen Endgerät wie auch auf der Server-Seite greifen. Als wirkungsvoll erweist sich die Einrichtung individueller Browser-Sessions auf dem Endgerät, die voneinander isoliert in einer "Sandbox" laufen und keine Caching-Informationen hinterlassen.

In Kombination mit der physischen Trennung des Geräts vom Unternehmensnetzwerk unterbindet dies alle vom Mobilgerät möglicherweise ausgehenden Gefahren durch Hacking, Spyware, Trojaner oder Man-in-the-Middle-Angriffe. So lässt sich ein sicheres BYOD-Konzept ohne Management des Endgeräts realisieren.

Zugriff auf den Desktop im Büro

Für den RDP-basierten Zugriff auf Office-PCs, Terminal-Server oder virtualisierte Umgebungen sind in den plattformspezifischen App Stores zahlreiche Anwendungen verfügbar. Allen gemein ist, dass sie eine IP-basierte Direktverbindung über einen unkontrollierten Datenkanal zum Ziel-Server oder -PC herstellen. Das Mobilgerät wird mit allen bekannten Nachteilen zum Mitglied im Netzwerk und bietet durch die Speicherung der echten Zugriffskoordinaten eine ideale Angriffsfläche für Hacking und Session-Hijacking.

Erfolgversprechend ist hier der beschriebene Client/Server-Ansatz. Auf dem Mobilgerät richtet die Client-Software keine 1:1-Verbindung ein, sondern eine als Hintergrund-Task für alle Apps nutzbare Port-Weiterleitung auf die unternehmensseitige Proxy-Appliance. Technisch bedeutet dies, dass ein virtualisierter Zugang über den lokalen Loopback-Adapter (127.0.0.1) den unsicheren und unkontrollierbaren RDP-Direktzugriff ersetzt. Jede auf dem Smartphone oder Tablet installierte App kann diese Port-Weiterleitung verwenden und ohne Eingabe firmenspezifischer Zugangsdaten einen Client/Server-basierten Zugriff etablieren. Dabei erfolgt die Übergabe der Credentials bequemerweise per Single Sign-on und erübrigt mehrfaches Anmelden des reisenden Anwenders an unterschiedlichen Anwendungen.

"There is no patch for people." Dieses Bonmot verdeutlicht, woran manche BYOD-Strategien scheitern: Selbst wenn der Administrator Mobilgeräte durch Device-Management und restriktive Policies umfangreich absichert, können Fehlbedienungen zum Beispiel durch ein versehentlich falsch konfiguriertes VPN oder eine übersehene Freigabe zu verhängnisvollen Kettenreaktionen im Netzwerk führen. Da solche Missgeschicke unabsichtlich passieren, hilft Aufklärung nur wenig. Sinnvoller ist eine Verbindungstechnik, die typische Fehlbedienungen weitgehend ausschließt. Dabei sollten Programmauswahlen nicht fest codiert im mobilen Client hinterlegt sein, sondern erst nach erfolgreicher Authentifizierung und Autorisierung über die zentrale Appliance per Push das Mobilgerät erreichen. Dadurch behält die IT die volle Kontrolle darüber, welche Applikationen oder Daten die Anwender nutzen dürfen.

Solche Zuordnungen lassen sich im laufenden Betrieb verändern, sodass kein Eingriff auf den Endgeräten selbst notwendig ist. Umfasst die RZ-seitige Appliance zusätzlich eine Whitelist-Firewall auf Applikationsebene, dann existieren keine anderweitigen Zugriffsmöglichkeiten oder "Umleitungen" auf unerwünschte Programme. Der mobile Mitarbeiter kann ausschließlich die Applikationsverbindungen nutzen, die der IT-Administrator für ihn freigegeben hat. Von VPNs bekannte Abzweigungen in das Netzwerk sind nicht möglich, weil solche Verbindungen ausschließlich applikations- und nicht netzwerkbasiert arbeiten.

Installation vereinfachen

Ist die Einbindung mobiler Geräte zu aufwändig oder zu teuer, lassen viele mittelständische Unternehmen und Konzerne entweder nur ein Bruchteil der Anwender zu oder verfolgen das Thema zunächst nicht weiter. Connectivity-Lösungen, die BYOD unterstützen, müssen daher leicht zu installieren sein, um dadurch keine Zusatzkosten zu verursachen. Optimal ist es, wenn Anwender das Ausrollen ihres Tablet-PCs oder Smartphones selbst vornehmen können und der Vorgang dennoch bestmöglich abgesichert ist.