Kriminelle nutzen Angst vor Coronavirus

Die Covid-19-Pandemie verbreitet weltweit Angst und Schrecken. Darum eignet sie sich besonders gut als Vehikel für Phishing, Spear-Phishing, Betrugs-E-Mails und Ransomware-Kampagnen. LANline berichtete schon Mitte März über dieses nur allzu erwartbare Phänomen. Zahlreiche Sicherheitsforscher warnen vor Finten, mit denen Kriminelle versuchen, aus der Sorge der Menschen Kapital zu schlagen.

"Seit Januar beobachten wir sowohl Cyberkriminelle als auch - wie wir annehmen - staatlich geförderte Spionagekampagnen, die das Thema Covid-19 als Köder in Phishing-E-Mails nutzen", so Jens Monrad von FireEye. "Einige der von uns beobachteten Malware-Kampagnen sind für eine große Menge an Spam- und Phishing-E-Mails verantwortlich und werden auch für die Verbreitung von Ransomware verwendet." Die Köder seien vielfältig: "Während manche vorgeben, von bekannten Quellen wie etwa der Weltgesundheitsorganisation WHO zu stammen, locken andere mit relevanten Informationen für sehr spezifische und kleine Zielgruppen."

Derlei Schad-Mails können laut Palo Alto Networks Malware oder auch Remote-Administration-Tools wie NetWire, NanoCore und LokiBot enthalten. Angebliche Verkäufer schalten laut Monrad in Foren Werbung für Artikel und Kits. Andere offerieren Weltkarten, auf denen angeblich die Ausbreitung des Coronavirus nachgezeichnet wird, die aber Malware beherbergen.

Auch CrowdStrike berichtete von E-Mails, die angeblich von der WHO stammen und in denen um Bitcoin-Spenden für den "Covid-19 Solidarity Response Fund" gebeten wurde - der Name eines legitimen Fonds, den die WHO eingerichtet hat. Der Haupttext der Betrugs-E-Mail scheine direkt von der offiziellen Website des Fonds abgeschrieben zu sein, das Absenderfeld der Betrugs-E-Mails sei manipuliert und laute auf donate@who.int, obwohl die E-Mails nicht von einer gültigen WHO-Domain gesendet wurden, so CrowdStrike.

Malwarebytes wiederum beschreibt einen Angriff, bei dem die Kriminellen ein angebliches E-Book als Lockmittel nutzen: Sie behaupten, das "My Health E-Book" der WHO enthalte eine vollständige Recherche über die globale Pandemie sowie eine Anleitung zum Schutz von Kindern und Unternehmen. Die E-Mail-Inhalt erkläre, dass das E-Book nur auf Windows-Rechnern lesbar sei. Öffnet der Empfänger die Datei, aktiviert er laut Malwarebytes den Downloader namens GuLoader. Dieser lade dann den Trojaner FormBook.

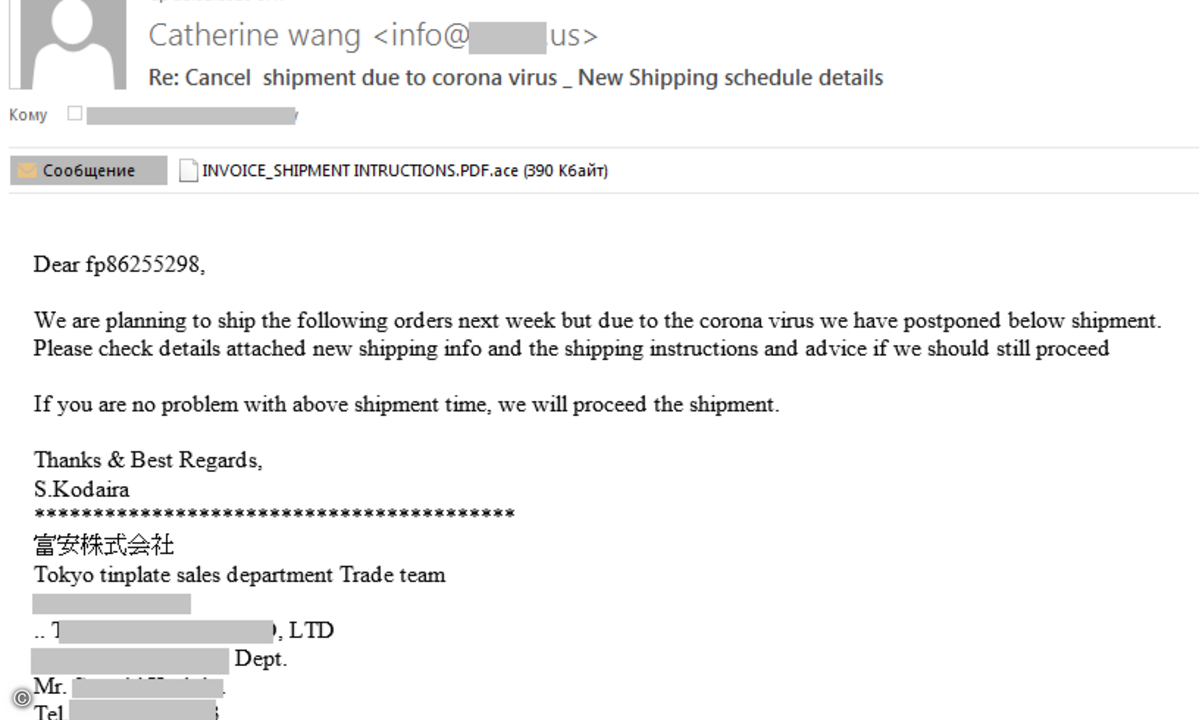

"Da der Ausbruch des Coronavirus täglich neue Schlagzeilen macht, erscheinen Betrugs-E-Mails immer überzeugender", so Kaspersky. "Es ist nicht einfach festzustellen, ob eine E-Mail echt ist oder nicht, selbst für sehr sorgfältige und aufmerksame Mitarbeiter." Beliebte Tricks der Angreifer: "In den jüngsten Fällen haben Cyberkriminelle auf scheinbare Lieferprobleme hingewiesen, die durch die Covid-19-Pandemie verursacht wurden: von einem Lieferanten in China, der die Produkte nicht rechtzeitig produzieren kann, bis hin zur Überprüfung, ob das Opfer in der Lage ist, den vereinbarten Auftrag auszuführen. In einigen Fällen weisen die Cyberkriminelle auf dringende Bestellungen hin, um die Opfer unter Druck zu setzen." Das Ziel: Opfer dazu zu bringen, einen schädlichen Anhang zu öffnen, um das Gerät zu infizieren und den Kriminellen die Fernsteuerung oder den Zugriff auf Systeme des Unternehmens zu ermöglichen.

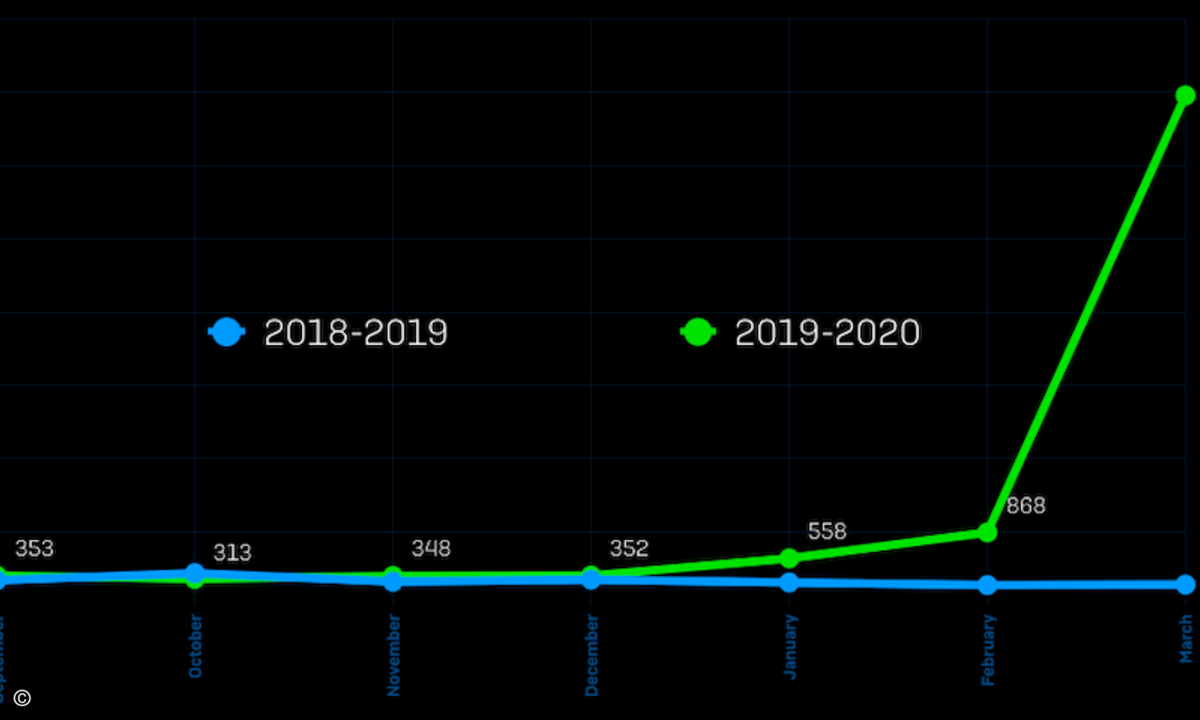

Sophos erläutert, wie Cyberkriminelle eine exponentiell wachsende Spamming- und Phishing-Infrastruktur aufbauen. So seien im Februar und März bereits 42.578 Domains neu registriert worden, die "Corona" oder "Covid" enthalten. Einige dieser Domains sind wohl für harmlose oder sogar gemeinnützige Zwecke registriert, viele zunächst nur "geparkt". SophosLabs erklärt aber, man habe aber schon "über 60 zweifelsfrei schadhafte Domains" entdeckt, einige davon seien mittlerweile schon wieder untergetaucht. "Die verbleibenden Domains, wie zum Beispiel corona-virus-map.net oder corona-map-data.com sind aktiv mit Malware-Downloads verlinkt und damit eindeutig Cyberkriminellen zuzuweisen", sagt Sophos-Experte Michael Veit. "Zudem ist diese Liste sicherlich nur die Spitze des Eisbergs."

Bitdefender warnt vor Malware in Android-Apps. Die Keywords "Covid" und "Corona" finde man in immer mehr Paketnamen - darunter auch solchen von aggressiver Adware, Spyware oder Bank-Trojanern. So nutze zum Beispiel Banking-Malware das Coronavirus, indem sie Benutzer zur Installation gefälschter News-Apps verleitet.

FireEye gehe davon aus, dass die Kriminellen ihre Kampagnen weiter verbessern und auf die Sorgen und den guten Willen der Internet-Nutzer zuschneiden werden. Als besonders geeignet dafür erachte man "Ereignisse im medizinischen Bereich sowie Regierungsankündigungen, wirtschaftliche Auswirkungen, der Tod bekannter Personen und zivile Unruhen". Sämtliche Security-Experten raten daher zu erhöhter Wachsamkeit und der Installation aktueller Anti-Malware-Tools.