Suche nach einer Sicherheitslösung

- Praxis: Datenbanken vor Angriffen sichern

- Suche nach einer Sicherheitslösung

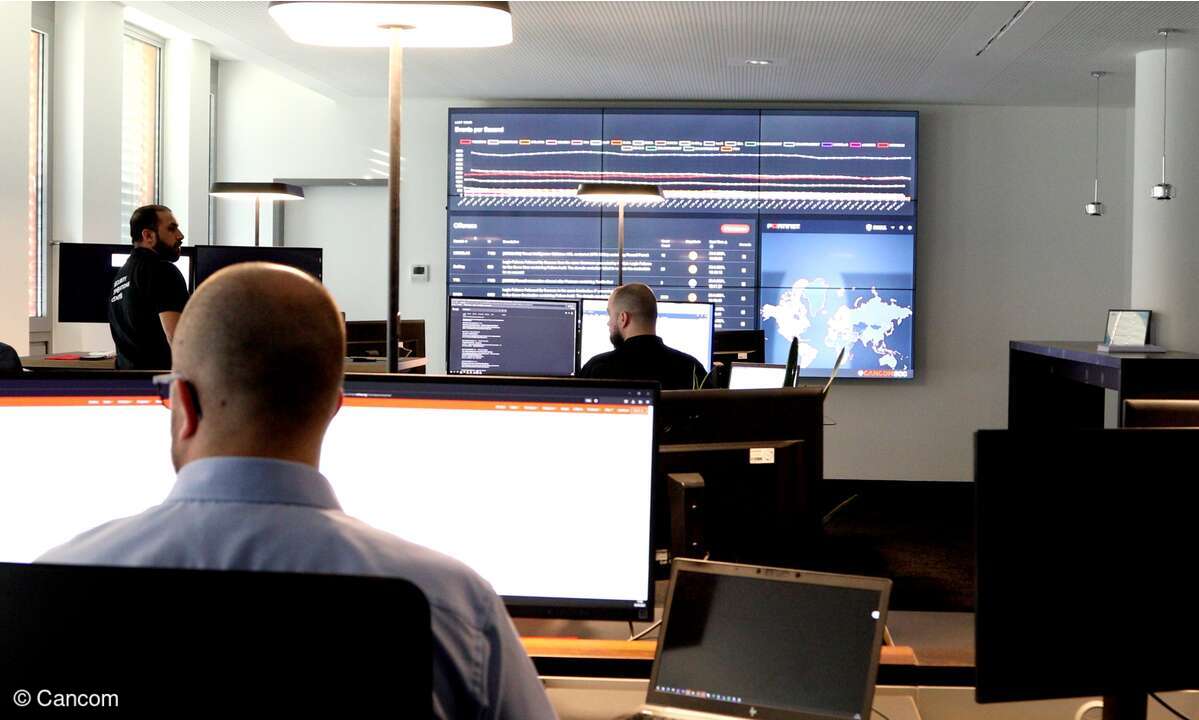

- Überwachung mit »Chakra«

Um die genannten Schwachstellen zu beseitigen, bietet sich eine Reihe von Maßnahmen an:

- Die Zugriffsrechte auf ein notwendiges Minimum beschränken und regelmäßig überprüfen

- Anwendungen absichern, etwa mithilfe von Web-Application-Firewalls

- die Daten in der Datenbank und Backups verschlüsseln

- das regelmäßige Überprüfen der Datenbank-Konfiguration und der Passwörter

- das Einspielen von Sicherheits-Patches – ein Faktor, der häufig unterschätzt wird

- das Durchführen von umfassenden Audits

- umgehende Alarmierung der IT-Manager bei verdächtigen Aktionen

»Allerdings ist es leichter gesagt als getan, dieses Bündel von Maßnahmen in der Praxis umzusetzen«, sagt matrix-Fachmann Aschauer. »Oft fehlt den Fachleuten das entsprechende Know-how und vor allem die Zeit.«

Ein Ausweg besteht darin, das Sicherheitsmanagement von Datenbanken auszulagern. »Wir bieten für diesen Zweck mit mDS ein dreistufiges Konzept nach dem Baukastenprinzip an«, sagt Aschauer. »Der Anwender wählt diejenigen Bausteine, die er benötigt. Auf diese Weise kann er das im eigenen Haus vorhandene Know-how nutzen und Wissens- und Kapazitätslücken mit unserer Hilfe schließen.«

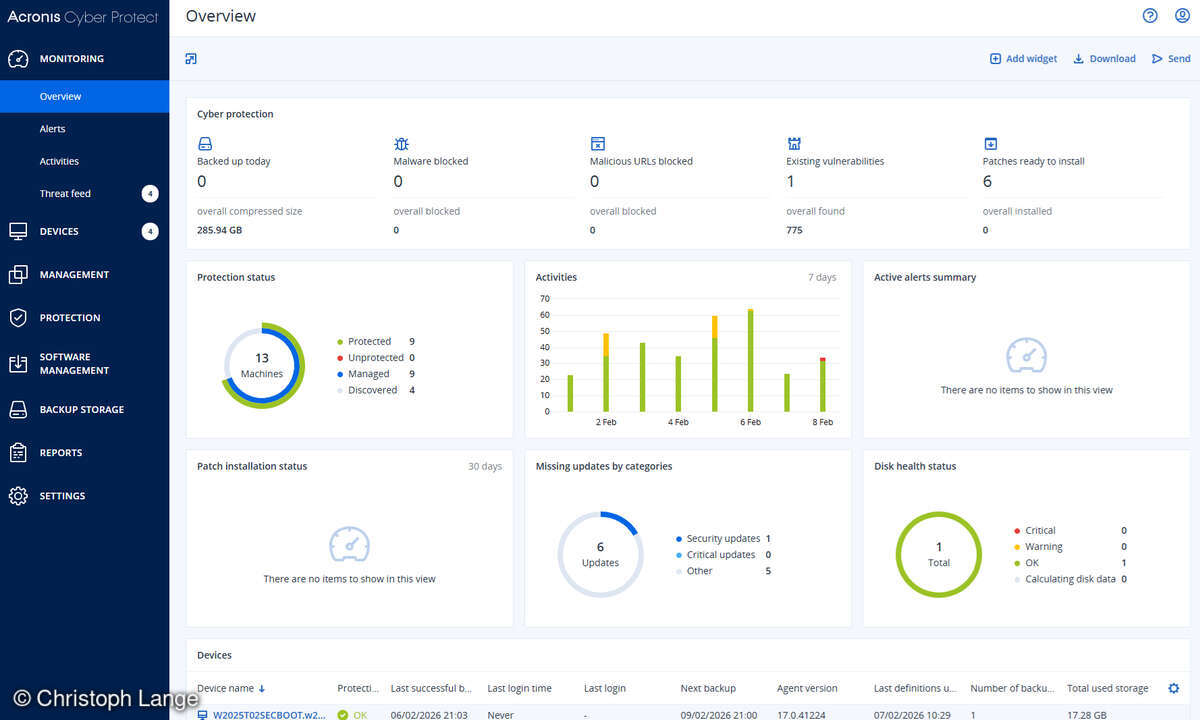

Die matrix technology AG greift bei der Sicherheitsanalyse und Überwachung von Datenbanken auf die Produkte »Cyclone«, »Chakra« und »Orange« der koreanischen Firma Warevalley zurück. Mit Cyclone führt matrix im Rahmen von »mDS Prävention« ein Vulnerability-Assessment (VA) der Datenbanken durch.

Die Lösung führt anhand von rund 270 Kriterien einen Penetration-Test durch, prüft die »Härte« von Passwörtern und ermittelt, ob die relevanten Sicherheits-Patches eingespielt wurden. Im Rahmen des Prüflaufs werden außerdem Passwort-Attacken simuliert. Zudem erzeugt Chakra Scripts, die Schwachstellen beheben.

Der Anwender erhält auf Basis der Ergebnisse einen umfassenden IT-Compliance-Report, der zur Dokumentation von Penetration Tests gemäß ISO27001 und den Richtlinien des BSI verwendet werden kann. Mit Cyclone lassen sich die Datenbanken der führenden Anbieter untersuchen: IBM DB2, Oracle und Microsoft SQL-Server.