IDC-Studie mit methodischer Schwäche

- Krasse Sicherheitslücken bei Handhelds

- Verschlüsselung rückläufig

- IDC-Studie mit methodischer Schwäche

- Kleinstgeräte an die Admin-Leine

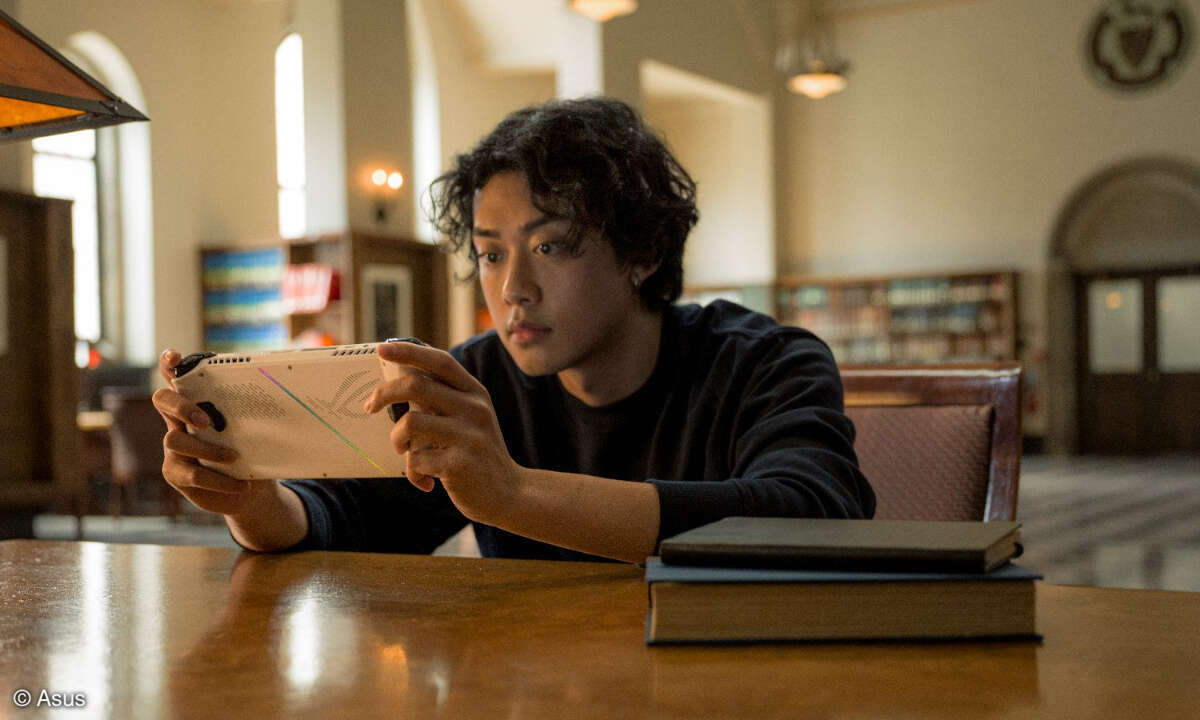

Tiefe Gräben zwischen Wahrnehmung und Wirklichkeit offenbart auch eine andere Studie zum Thema mobile Sicherheit, die das Marktforschungsunternehmen IDC gerade veröffentlicht hat. Befragt wurden 150 deutsche Unternehmen, die mindestens 100 mobile Rechner im Einsatz haben. 45 Prozent der Befragten gaben danach zu Protokoll, dass ihr Sicherheitsniveau »kurz vor dem Optimum« liege. Gleichzeitig ergibt die Befragung, dass nur bei 19 Prozent der Unternehmen alle mobilen Endgeräte in die Sicherheitsrichtlinien einbezogen sind. Man darf wohl ohne weiteres davon ausgehen, dass vor allem Rechnerwinzlinge wie Smartphones und PDAs in der Regel von den Richtlinien nicht erfasst werden und einem totalen Wildwuchs beziehungsweise dem Belieben der Nutzer unterliegen. Leider unterscheidet die IDC-Studie nicht zwischen herkömmlichem Notebook und Mobiltelefon mit Rechnerintelligenz, was aus unserer Sicht einen methodischen Fehler der Studie darstellt. Die Gründe für diese Einschätzung liegen eigentlich auf der Hand. Auf den beiden Gerätetypen werden in der Regel weitgehend anders aufgebaute Betriebssysteme verwendet, dadurch sind die externen Angriffsszenarien völlig anders. Damit hängt auch zusammen, dass sich die Art der Gefahren bei herkömmlichen Notebooks und bei Kleinstrechnern deutlich unterscheidet. Für Notebooks gibt es die gleichen Schadcode-Bestände wie für statische Arbeitsplatzrechner, während für Smartphones und PDAs dieses Schadensreservoir stark begrenzt ist. Dafür ist bei letzteren aber die Verlust- und Diebstahlsgefahr noch einmal größer als bei Notebooks. Nicht zuletzt ist die Frage der Admin-Rechte bei PDAs und Smartphones sowohl emotional als auch funktional anders als bei Notebooks. Emotional deshalb, weil ein Kleinstrechner anders als ein Notebook oft als »Ureigenstes« betrachtet wird. Funktional, weil ein solcher Winzling von der Unternehmens-Administration nur dann vollständig unter Kontrolle gehalten werden kann, wenn eine sichere Kernel-Anwendung auf jedem Endgerät installiert ist, welche die Schnittstellen zwischen Applikations- und Systemebene kontrolliert und die Einschränkungen für den Endbenutzer so rigoros durchsetzt, dass sie nicht bewusst oder unbewusst von ihm oder ihr wieder ausgehebelt werden können.