Schufa-Daten per Bingo-Karte (Fortsetzung)

- Schufa-Daten per Bingo-Karte

- Schufa-Daten per Bingo-Karte (Fortsetzung)

- Schufa-Daten per Bingo-Karte (Fortsetzung)

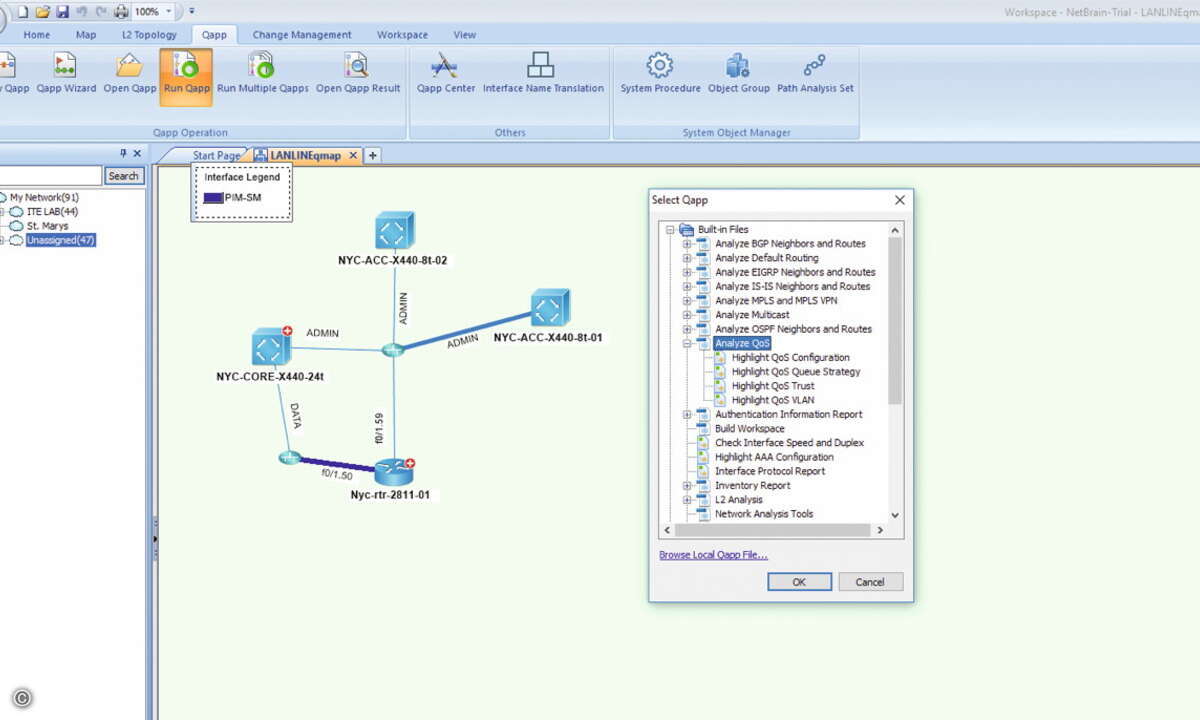

Zugriffs-Kombinationen

Der Anwender erhält bei diesem Verfahren eine kleine Plastikkarte im Kreditkartenformat, die wie eine Bingo-Karte aussieht und auch so ähnlich funktioniert. Auf jede Karte ist eine Tabelle aufgedruckt, die Buchstaben und Zahlen enthält. Alle Karten sind unterschiedlich, so dass jedem Anwender individuelle Zeichenkombinationen in einem einmaligen Koordinatennetz zugeteilt werden können. Für den Zugang zu seinem persönlichen Bereich werden dann neben dem Benutzernamen und dem Passwort einfach die Inhalte der Felder an verschiedenen Koordinaten der Tabelle des jeweiligen Anwenders abgefragt. Um elektronischer Datenspionage vorzubeugen, gilt jede Anmelde-Kombination nur für den exakten Zeitpunkt ihrer Verwendung ? sollte es also einem Unberechtigten gelingen, die zu einem bestimmten Zeitpunkt erforderliche Zeichenkombination herauszufinden, kann er diese Zugangsdaten später nicht mehr nutzen. Wird die Karte gestohlen, fehlt dem Dieb noch immer das Passwort. Solange Karte und Passwort getrennt voneinander aufbewahrt werden, ist das System also kaum zu umgehen. Auch die Verteilung der Karten erfolgt gesichert: Wer das neue Serviceangebot der Schufa nutzen möchte, muss sich zunächst per Postident-Verfahren identifizieren.

Bei der Schufa legte man vor allem Wert auf hohe Benutzerakzeptanz und Flexibilität. »Neben dem Sicherheitsaspekt, der für ein Unternehmen wie die Schufa selbstverständlich höchste Priorität hat, galt es vor allem, ein System zu finden, das praktisch beliebig hohe Nutzerzahlen erlaubt und für den Anwender auf Anhieb zu verstehen ist«, erklärt Rainer Neumann, Vorstandsvorsitzender der Schufa Holding AG. Da keine zusätzliche Soft- oder Hardware beim Anwender erforderlich ist, entfallen dort die bei vielen Authentifizierungslösungen notwenigen Installations-Arbeiten. Außerdem ist der Zugriff auf die Daten von überall möglich; er ist weder an ein einziges Endgerät, wie zum Beispiel einen bestimmten PC, noch an eine bestimmte Plattform gebunden, denn das System eignet sich auch für den Einsatz in Kombination mit PDAs, Festnetz- oder Mobiltelefonen. Zudem kann der Sicherheitslevel nachträglich um zusätzliche Sicherheitsstufen und Authentifizierungsmöglichkeiten erweitert werden, etwa um die Authentifizierung über ein bestimmtes Endgerät. Auch das Versenden von Einmal-Passwörtern über das Mobiltelefon ist möglich.