Wer darf welche Informationen wie nutzen?

- Sicherheit ohne Identität?

- Wer darf welche Informationen wie nutzen?

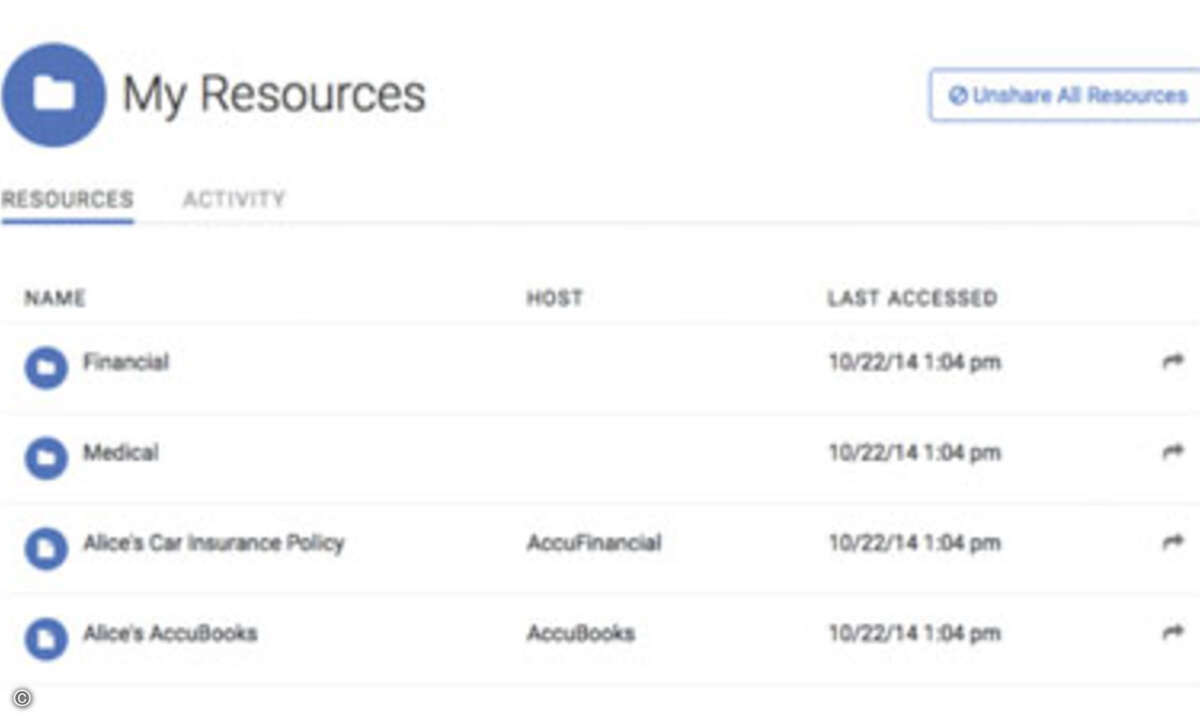

Der adäquate Schutz beinhaltet aber noch eine andere Komponente: Es geht nicht darum, den Zugriff auf eine Information zu verhindern. Es geht vielmehr darum, dass die richtigen Leute die Information in definierter Weise nutzen dürfen. Die Finanzzahlen dürfen ja von bestimmten Leuten vor Veröffentlichung bearbeitet werden. Und einzelne Personen dürfen sie sogar an bestimmte andere Personen wie beispielsweise den externen Wirtschaftsprüfer weitergeben. Genauso, wie Kundendaten in einem Unternehmen in definierter Weise von bestimmten Personen genutzt werden dürfen, aber eben nicht als vollständige Liste auf dunklen Wegen an die Öffentlichkeit gelangen dürfen.

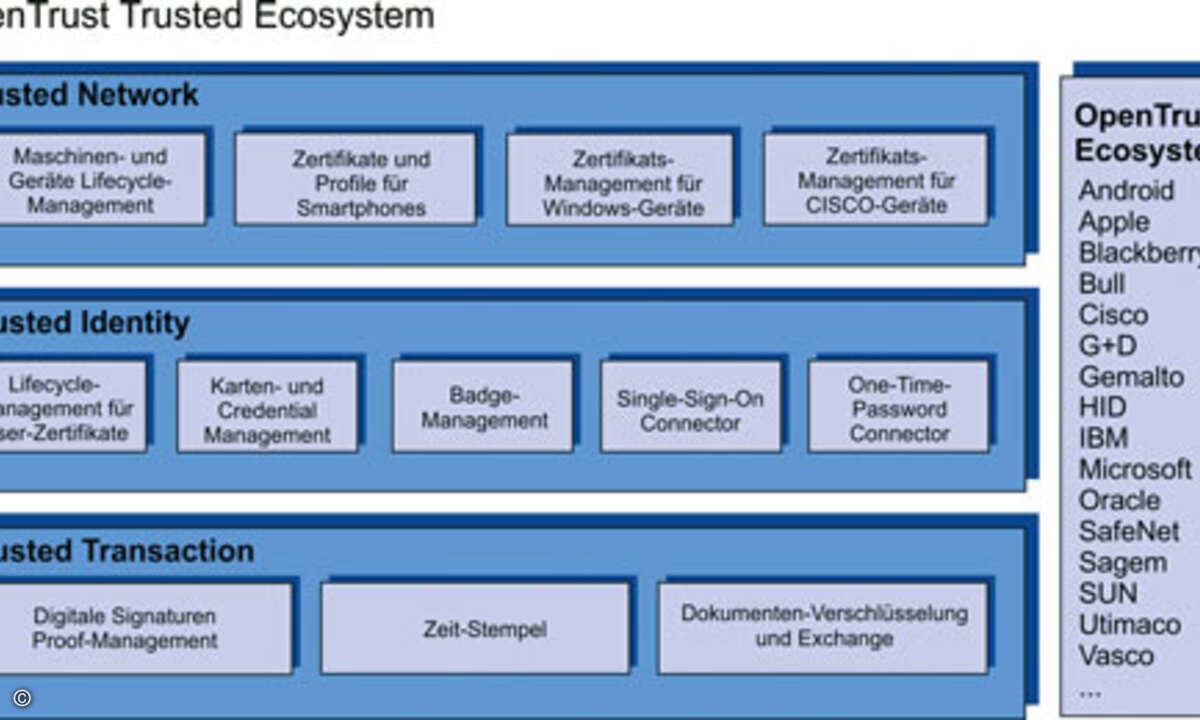

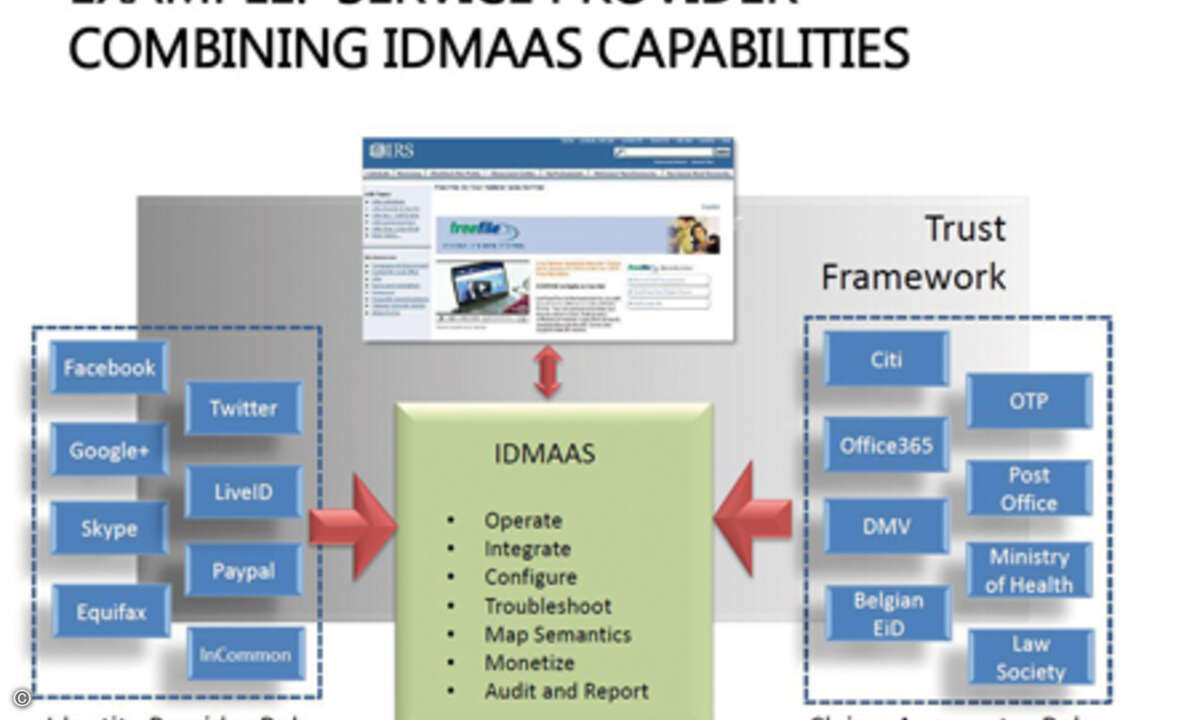

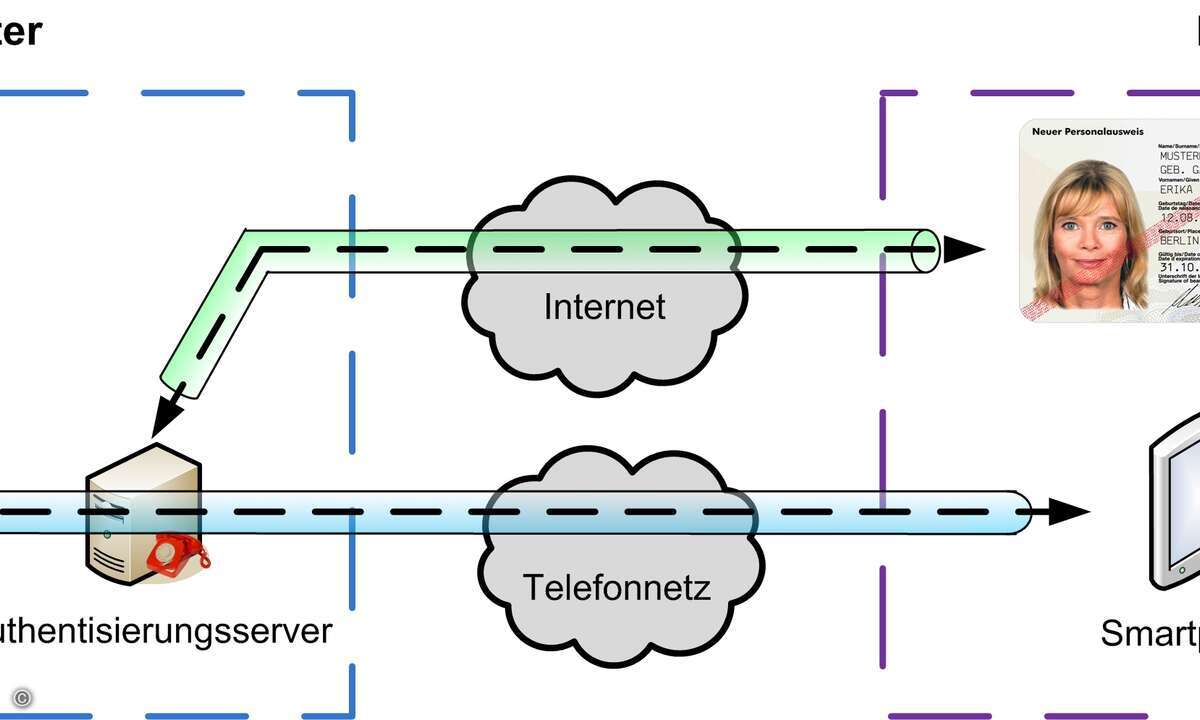

IRM beachtet auch diesen Kontext der Identität, also die Frage, wer welche Informationen wie und über welchen Zugriffsweg nutzen darf. Leider gibt es auch bei den existierenden Produkten für IRM noch manche Herausforderung, angefangen bei der fehlenden Standardisierung. Dennoch wird IRM die strategische Stoßrichtung für Information Protection sein. Punktlösungen, die nicht einmal im Kontext der Identität arbeiten, können das Problem nicht wirklich lösen und gaukeln oft nur Sicherheit vor. Das heißt aber auch, dass man erst einmal die Hausaufgaben im IAM (Identity und Access Management) machen muss, das nicht umsonst so heißt: Es geht darum, den Zugriff im Kontext der Identität zu steuern. IRM gehört mit dazu und baut als Access Management-Ansatz auf den sinnvollen und zuverlässigen Umgang mit Identitäten auf.

Martin Kuppinger ist Gründer des Analystenunternehmens Kuppinger Cole, das sich im Schwerpunkt mit den Themenbereichen Identity und Access Management, Governance, Risk Management, Compliance sowie Cloud Computing und Virtualisierung beschäftigt.